Ein wichtiges Recherchetool bei investigativen Stories ist bekanntlich das Öffentlichkeitsgesetz des Bundes oder auch BGÖ genannt. Allein schon die „Androhung“ mit dem BGÖ bewirkt bei journalistischen Anfragen manchmal Wunder, nämlich dass Ämter beim Bund bereits auf Anfrage die nötigen Antworten herausrücken.

Wer die Public Cloud-Beschaffung der Bundesverwaltung in den letzten zwei Jahren mitverfolgt hat, kennt die Datenschutzbedenken und Ängste vor Überwachung durch amerikanische/chinesische Strafverfolgungsbehörden und Geheimdienste. Die mit dem politischen Geschäft betraute Bundeskanzlei ging deshalb auch in Vorleistung und kündigte im September 2022 an zu prüfen, ob die Public Cloud-Rahmenverträge publiziert werden dürfen.

Nochmals zur Erinnerung: die Cloud-Strategie des Bundes umfasst grob gesagt drei Säulen:

Erstens die Möglichkeit Public Cloud-Leistungen der Tech-Giganten zu beziehen. Dabei ist man jedoch abhängig von deren Software, Servern und Datenzentren, die meist über mehrere Kontinente verteilt sind (die amerikanischen Überwachungsgesetze sind hierbei das grösste Risiko).

Zweitens die Möglichkeit Cloud-Leistungen der ausländischen Big Tech-Firmen (also Cloud Services in Form von Containern) in den Rechenzentren des Bundes („Public Cloud On Premises“) und damit auf den eigenen Servern laufen zu lassen. (Beispiel Microsoft)

Und drittens die eigene Private Cloud, mit eigenen Rechenzentren und vollständiger Kontrolle und Autonomie. Die Private Cloud wird vor allem für den Schutz von sensiblen, sehr schützenswerten kritischen Daten genutzt.

Seit der Ankündigung zu den abgeschlossenen Rahmenverträgen blieb es ruhig um das Thema.

DNIP.ch hakte deshalb vor einigen Wochen nach. Die Bundeskanzlei antwortete, dass ihre rechtliche Analyse ergab: Ja, die Verträge dürfen publiziert werden… sofern die Vertragspartner mitmachen.

Und nun die „Überraschung“ (?): Nein, die Vertragspartner möchten das nicht.

Hier die Antwort des Informationsbeauftragten der Bundeskanzlei, Florian Imbach, aus welcher durchaus ein gewisser Frust herauszuhören ist („auch wenn wir das angestrebt haben“):

„Die weitere Prüfung der Bundeskanzlei hat ergeben, dass die Vertragspartner mit einer Publikation nicht einverstanden sind. Daher dürfen wir die Verträge nicht aktiv publizieren, auch wenn wir das angestrebt haben.„

Florian Imbach, Informationsbeauftragter der Bundeskanzlei

Dieser Widerstand von Alibaba, Amazon, IBM, Oracle und Microsoft schadet natürlich der Akzeptanz durch die Öffentlichkeit. Die Vertragsinhalte (ungeschwärzt) zu erfahren, wäre deshalb wichtig. Zumal die Bundeskanzlei gemäss eigenen Angaben viele wichtige Datenschutzzugeständnisse in den Verhandlungen mit den Big Tech-Riesen abringen konnte. Bisher bezogen noch nicht viele Bundesämter Public Cloud-Leistungen, was sich in Zukunft vielleicht ändern kann, sofern die gesamte Swiss Government Cloud-Struktur (die eben Private, Public Cloud on Premises, Public Cloud aus einer Hand anbieten wird) durch das Bundesamt für Informatik und Telekommunikation (BIT) mal fertig erstellt ist (voraussichtlich im Jahr 2026).

Ich habe deshalb eine Anfrage basierend auf BGÖ bei der Bundeskanzlei gestartet und werde hier und bei der Republik.ch Updates zu dieser Causa berichten. (Das Thema wird trotz neuem USA-EU-Datentransferabkommen und einem baldigen Schweizer Pendant, das den Datentransfer in die USA als sicher bezeichnet, relevant bleiben. Denn die Organisation noyb ist bereits ready für den dritten Anlauf beim europäischen Gerichtshof)

Es wird kein einfacher Kampf sein, denn zähe Verhandlungen zwischen den BK-Jurist:innen und den Big-Tech Legal Counsels sind vorprogrammiert. Und damit auch umfassende Schwärzungen. Sollte es stimmen, dass die Bundeskanzlei so gut verhandelte (wie sie von sich behauptet), dann werden die Cloud-Giganten ihr Möglichstes tun, um diese Transparenz nach aussen zu unterbinden (sonst würden ja noch andere Staaten auf „den Geschmack“ kommen und dieselben Zugeständnisse verlangen).

Zwei wichtige Dokumente: Schuban und IKT-Grundschutz

Die Big Tech-Unternehmen möchten also keine Veröffentlichung der Vertragsinhalte. Einfacher ist es daher an technische Dokumentation über andere IT-Dienstleister und bereits laufende Programme beim Bund heranzukommen.

In diesem Artikel möchte ich auf zwei wichtige Dokumenttypen eingehen, mit denen man Transparenz über Datenschutz-Musts und IT-Sicherheitsstandards des Bundes erhält. Sei es aus Neugier als digitalaffine Bürger:in oder aus Recherchegründen als Techjournalist:in.

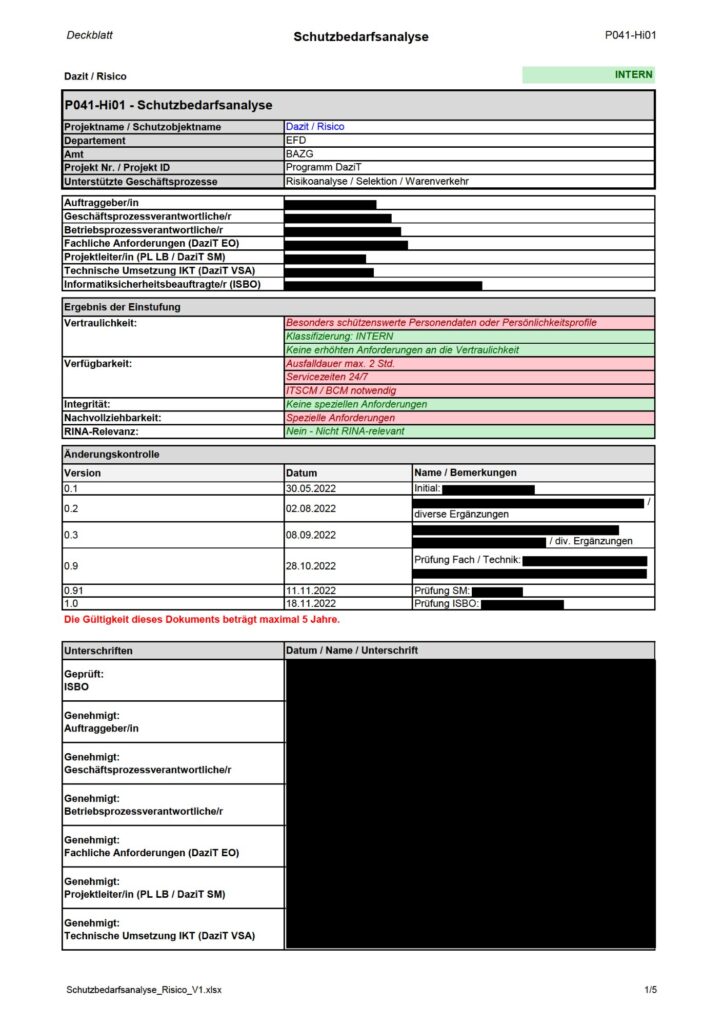

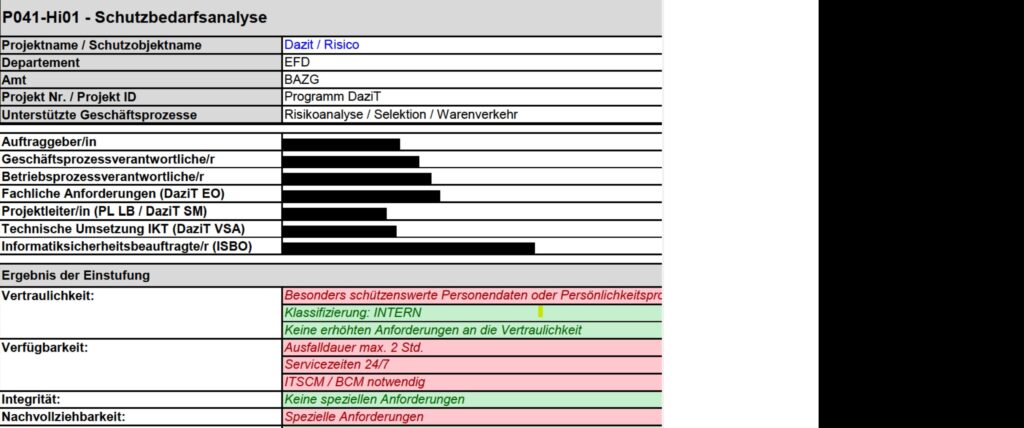

- Das eine Dokumente ist die Schuban, anders gesagt: die Schutzbedarfsanalyse. Sie beschreibt anhand gewisser Kriterien den Schutzbedarf eines Schutzobjekts. Dabei kann es sich zum Beispiel um eine Anwendung, eine Datenbank oder eine Plattform (auch innerhalb einer Cloud) handeln. In diesem Dokument wird festgehalten, ob das Schutzobjekt besonders schützenswerten Daten verarbeitet und ob besondere Anforderungen an die Verfügbarkeit oder Nachvollziehbarkeit bestehen.

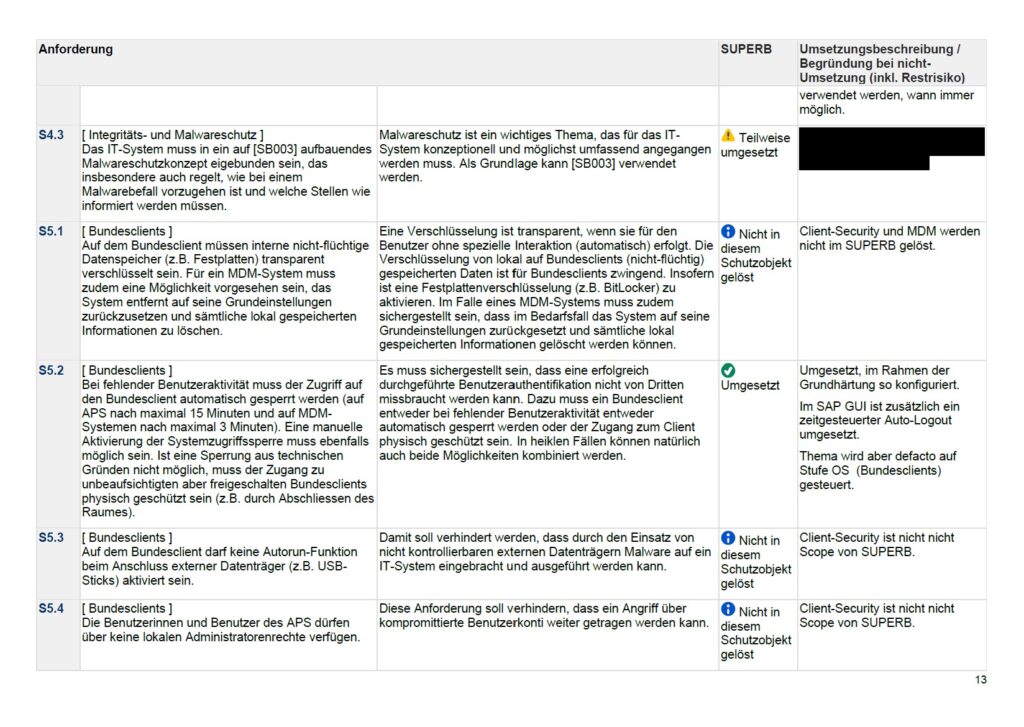

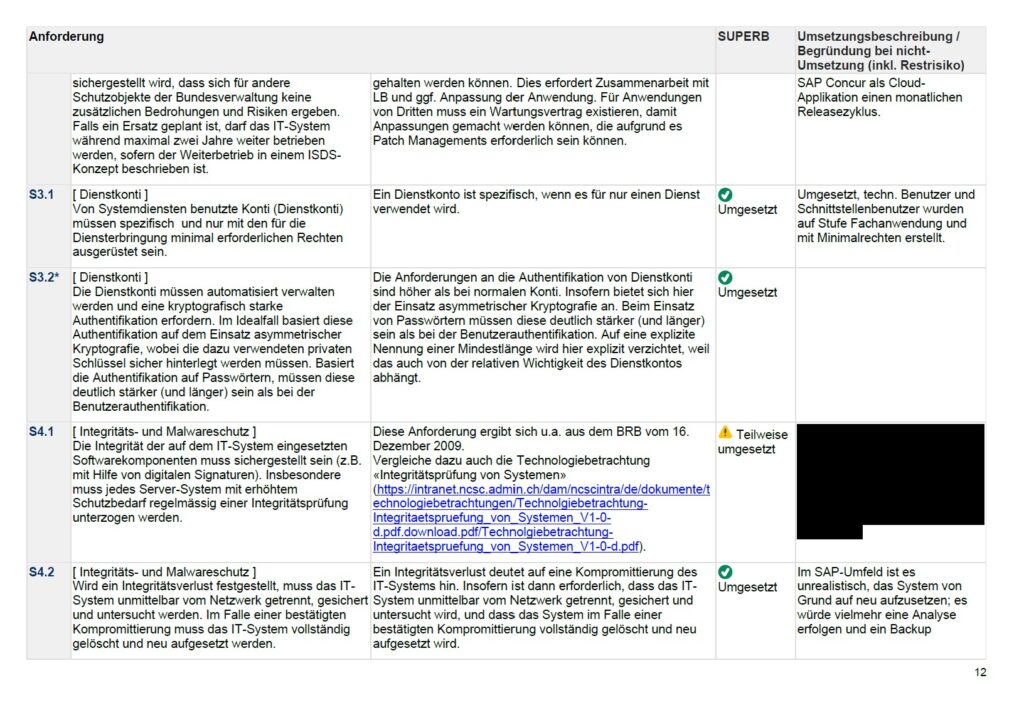

- Das zweite Dokument heisst IKT-Grundschutz: Das IKT-Grundschutz-Formular beschreibt standardisiert die Anforderungen an den Basisschutz für jedes Schutzobjekt, es ist eine Checkliste. Jedes Schutzobjekt des Bundes muss mindestens den IKT-Grundschutz in allen Punkten erfüllen. Beispielsweise wird dort geregelt auf welche Art und Weise Administratoren auf der Schutzobjekt zugreifen dürfen oder wie Schlüssel und Zertifikate verwaltet werden.

Nochmals zusammengefasst: Die Dokumente „Schuban“ und „IKT-Grundschutz“ müssen für jedes IT-Projekt ausgefüllt werden. Sie geben Aufschluss über technische Sicherheit und Datenschutzanforderungen von Fachapplikationen, Softwareprogrammen, Infrastrukturen etc. des Bundes.

Private Cloud: Aus Foundry wird OpenShift

Wie ich bereits in meiner Republik-Recherche zur Cloud-Strategie schilderte: Die „alte Private Cloud“, die etwa aus der Container-as-a-Service-Plattform Foundry besteht, wird nun abgelöst mit Open Shift-Technologie der IBM-Firma Red Hat (ebenfalls Open Source; Projektbezeichnung „RHOS“).

Das BIT vergab der neuen Private Cloud den Namen „Amboss“.

In meinem Republik-Artikel hatte ich dargelegt, dass die alte Private Cloud bzw Cloud Foundry Performance-Probleme hat. Bei ihr laufen noch heute viele kritische Anwendungen des mehrere hunderten Millionen Franken schweren Transformationsprogramms „Dazit“, dem Zolldigitalisierungsprogramm. Dessen rechtliche Grundlage, die Revision des Zollgesetzes, wird derzeit politisch debattiert im Bundesparlament und ist heftig umstritten.

Wie ich nun dank des BGÖ-Instruments herausgefunden habe, erfordern die digitalen Zollprogramme gemäss ihrer Schutzbedarfsanalyse besonders hohen Schutz. So zum Beispiel das Einfuhrkontrollsystem ICS 2 oder die Application „Risico“. Hierbei werden Daten rund um Risikoprofile zu Absendern, Warenanmeldungen und Ländern erfasst oder höchst schützenswerte Personendaten. Denn in der Applikation werden „[…] Namen von Personen, welche mit Terrorismus in Verbindung stehen oder Namen von Personen aufgrund von Sanktionen (Z.B. Drittstaat)“ gespeichert, wie aus dem Analysedokument hervorgeht.

Hier ist das Schuban-Dokument:

Die Einstufung gemäss der entsprechenden Schuban „Risico“ und „ICS 2“: Stufe rot, das bedeutet: es erfordert also einen hohen Schutz.

Die Private Clouds des Bundes (Cloud Foundry, neu: RHOS) liefern aber maximal „nur“ den maximalen IKT-Grundschutz.

Was nun?

Werden in einer Anwendung Daten von hohem Schutzbedarf verarbeitet, für die der IKT-Grundschutz nicht ausreicht, müssen die anwendenden Bundesämter zusätzliche Massnahmen ergreifen. Die Risiken rund um den Datenschutz und IT-Sicherheit gemäss den Bundesbestimmungen werden also meist an die Fachämter delegiert. Im altmodischen Amtssprech lautet dies so, ich zitiere aus einer Schuban: «Der Datenherr, der einen Cloud-Dienst nutzt, ist dafür verantwortlich, dass die Applikation, welche den Cloud-Dienst nutzt die Anforderungen an den Schutzbedarf der Daten erfüllt».

Und was unternimmt in diesem Fall das anwendende BAZG, das Bundesamt für Zoll und Grenzsicherheit?

„Zurzeit befinden sich bei DaziT weitere Sicherheitselemente in der Entwicklung, welche zusammen mit den oben genannten Massnahmen die Grundlage für eine langfristige Lösung bilden, mit dem Ziel Informationen mit erhöhtem Schutzbedarf unabhängig von Plattform und Netzwerkperimeter noch besser zu schützen.„

BAZG-Mediensprecher Simon Erny

Hoffen wir also dass der nötige technische Schutz für die schützenswerten Personendaten in den Dazit-Fachanwendungen gewährleistet ist.

Ich habe ausserdem das IKT-Grundschutz-Dokument des millonenschweren Programms SUPERB verlangt. Mit dem Programm sollen die Supportprozesse in der Bundesverwaltung modernisiert und die bestehenden zivilen SAP-Systeme durch das neue SAP S/4HANA abgelöst werden. In der SAP-Cloud werden unter anderem die Personaldaten des Bundesverwaltungspersonals gespeichert.

Hier wird dokumentiert, was erfüllt wird und was nicht. Interessant wäre es zu erfahren, was sich hinter den Schwärzungen zum Malwareschutz beim Projekt SUPERB verbirgt.

Weshalb die Schwärzungen zum Thema Malware-Schutz? Ich habe nachgefragt und werde nach der Antwort hier berichten.

Fazit: Wer sich für die IT-Projekte des Bundes interessiert, wird mit einer BGÖ-Anfrage nach dem zugehörigen IKT-Grundschutz und Schuban-Dokument nicht schlecht bedient. Denn diese geben Aufschluss darüber, wie gut der Bund seine eigenen bundeseigenen Standards für technische Sicherheit und Datenschutz erfüllt.

Bleibt abzuwarten wie leicht die Herausgabe entsprechender Dokumente bei den fünf Public Cloud-Anbietern sein wird.

3 Antworten

Bei Zugangsgesuchen nach BGÖ ist es nicht einfach so, dass betroffene natürliche (und derzeit noch) juristische Personen einfach geltend machen können, sie seien gegen die Offenlegung der sie betreffenden (Personen-)Daten. Es ist vielmehr so, dass dann eine Abwägung stattfinden muss. Anders könnte es nur sein, wenn der Bund mit den Tech-Giganten vertraglich ausdrücklich Stillschweigen vereinbart haben sollte. Diesen Fall sollte man unbedingt öffentlichkeitswirksam bis zum Bundesgericht durchziehen. Letztlich entscheiden nämlich nicht die Tech-Giganten sondern schweizerische Gerichte über den Zugang zu den Verträgen und über allfällige „Schwärzungen“.

Und vielleicht sollte man parallel dazu über das Parlament Druck machen.

Vielen Dank, Herr Kettiger. Das hab ich vor (den Gang der Gerichte). Juristischer Support (BGÖ-Expertise) gewünscht 🙂