Swisscows (Firma Hulbee AG) ist, auch wenn viele das vermutlich nicht wissen, der Anbieter einer Internet-Suchmaschine welche primär mit ihrer Familienfreundlichkeit wirbt, und darunter zum Beispiel versteht, dass pornografische Inhalte nicht in den Suchergebnissen enthalten sind (und Suchen nach „einschlägigen“ Begriffen von vornherein ins Leere laufen).

Das funktioniert, wie man leicht selber rausfinden kann, auch mit mehrfach belegten Begriffen erstaunlich gut, die Suchmaschine verhindert dabei nicht nur die Suche noch offensichtlich pornografischem Material sondern kann auch zwischen pornografischen Seiten und Aufklärungsinformationen unterscheiden. Die Suchmaschine ist auch bei Grossunternehmen schon gut angekommen, so arbeitete die Swisscom mit der Hulbee AG für den Aufbau einer unternehmenseigenen Suchmaschine zusammen, wie Tagblatt.ch vermeldete. Allerdings wurde „die Zusammenarbeit mit Hulbee […] Mitte 2019 beendet, da die Nachfrage nach dem Angebot zu gering war“, wie uns Swisscom-Sprecher Armin Schädeli auf Anfrage mitteilte.

Aufgefallen ist uns der Anbieter aber nicht wegen der Suchmaschine sondern wegen dessen Angeboten im sicheren/verschlüsselten Kommunikationsbereich. Einerseits steht Swisscows hinter dem Messenger TeleGuard, andererseits wurde Anfang 2022 ein Email-Angebot namens Swisscows.email vorgestellt. Nun sind eigentliche Produkte-Reviews nicht so unser Ding (da machen die diversen Produkte- und Gadget-Test-Blogs nen deutlich besseren Job), aber wenn Angebote mit Begriffen wie „komplexes Verschlüsselungssystem für alle übertragenen Daten“ (TeleGuard) oder „mit innovativer und sicherster Verschlüsselung gesichert“ (Swisscows.email) beworben werden, dann können wir unter Umständen der Versuchung für einen genaueren Blick nicht wiederstehen. Und um es vorneweg zu nehmen: So ganz nachvollziehen lässt sich der Claim „innovativ und sicherst“ bei genauerem Hinsehen nicht. Da hilft auch die viel zitierte Swissness („unsere Datacenter sind in Schweizer Alpen“) für sichere Datenspeicherung wenig.

Inhalte

ToggleTeleGuard, Messenger mit grossen Schwächen

Den Messenger TeleGuard gibt es seit gut einem Jahr, zumindest in unserem Umfeld kennen wir allerdings niemanden der/die ihn verwendet. Werbetechnisch wurde er mit der grossen Kelle beworben:

„Auch Teleguard bietet eine datensichere Nutzung an. Im Gegensatz zu anderen bekannten Messengerdiensten werden personenbezogene Daten nicht gespeichert und schon gar nicht weiterverkauft“

CEO Andreas Wiebe

Wer sich auf die Suche nach Details zur technischen Architektur und der Implementierung von sicherheitsrelevanten Funktionen macht, wird allerdings kaum fündig. Die Webseite glänzt primär mit Marketinginformationen und Schlagworten, und was man im FAQ an Hinweisen dazu findet, trägt nicht unbedingt zur Klärung der Lage bei.

03. Wieso ist TeleGuard besser als andere Messenger?

TeleGuard verschlüsselt jede Nachricht und alle Telefongespräche mit dem besten Verschlüsselungsalgorithmus, den es derzeit gibt: SALSA 20. Da unsere Server in der Schweiz stehen, unterstehen wir nicht den Datenschutzgesetzen der EU / USA und müssen keine Daten weitergeben. Aber es ist DSGVO-konform. Es werden KEINE MetaDaten und keine IP´s gespeichert. Die Nachrichten werden nur so lange gespeichert bis sie zugestellt wurden

https://teleguard.com/de#faq

„Beste“ ist bekanntlich ein relativer Begriff, und selbst wenn es einen „besten“ Verschlüsselungsalgorithmus gäbe, wäre immer noch zu klären was genau jetzt am besten ist: die Sicherheit der Verschlüsselung, die Einfachheit des Programmcodes (um Programmierfehler zu vermeiden), gut für mobile Geräte geeignet, oder etwas anderes? Was aber auffällt ist: Salsa 20 ist ein Stream Cipher und stellt eine symmetrische Verschlüsselung her, bei der beide Kommunikationsparteien jeweils denselben Schlüssel kennen und verwenden müssen. Zur Art und Weise des initialen Schlüsselaustausches schweigt sich das FAQ leider aus, damit kriegt das Schlagwort vom „besten Verschlüsselungsalgorithmus“ das erste Mal Schlagseite: wäre der Schlüsselaustausch ungenügend gesichert, würde keine noch so gute Verschlüsselung ausreichen um die Kommunikation abzusichern.

Den Abschnitt mit dem Server-Standort und der Gesetzeslage lassen wir mal unkommentiert, auch wenn er problemlos in der Lage ist, das eine oder andere Feldchen im Crypto-Bullshit-Bingo auszufüllen. Allerdings geht es im zweiten sicherheits-relevanten Abschnitt der FAQ dann gleich bingo-mässig weiter.

11. Wie wird meine Privatsphäre gesichert?

Durch HTTPS, Ende-zu-Ende-Verschlüsselung. Es werden keine Benutzerdaten, einschliesslich der IP-Adresse, MetaDaten usw., erfasst oder gespeichert. Die Nachrichten werden nur so lange gespeichert bis sie zugestellt wurden. Nach der Zustellung werden diese sofort gelöscht. Wenn kein Backup erstellt worden ist, gibt es also keine Möglichkeit der Wiederherstellung

https://teleguard.com/de#faq

HTTPS sichert die Kommunikation zwischen zwei Geräten ab, mit dem Schutz der Privatsphäre hat dies nicht direkt etwas zu tun, mit End-to-End-Verschlüsselung auch nicht unbedingt (umgekehrt könnte man durchaus argumentieren dass bei korrekt implementierter E2E-Verschlüsselung HTTPS eher irrelevant ist). Auch ist die Betonung auf das sofortige Löschen nach der Zustellung zwar sicher nicht falsch, lenkt aber ein bisschen davon ab dass die Nachricht selbstverständlich bis zum „Abholen“ gespeichert bleibt (und während dieser Zeit auch angreif- und kopierbar ist).

Man kann die Aussagen im FAQ noch einer marketing-orientierten Verkürzung der technischen Tatsachen zuschreiben, für eine Erklärung der Funktionsweise reicht dies aber natürlich nicht aus. Wir haben uns daher versierte Hilfe geholt und uns die Verschlüsselung genauer erklären lassen. Kurz gesagt: wir waren überrascht.

Wie verschlüsselt TeleGuard?

Für die Verschlüsselung der Kommunikation kommt als Algorithmus wie oben erwähnt Salsa20 zum Einsatz. Der hierzu notwendige, beiden Kommunikationspartner bekannte Schlüssel wird beim initialen Aufbau der Kommunikation (d.h. beim ersten Austausch einer Message) festgelegt und bleibt dann bis in alle Ewigkeit* bestehen (*bzw. bis einer der beiden den Kontakt löscht)! Daraus leiten sich eine Reihe von Problemen (oder besser gesagt Schwächen) ab:

- Der initiale Aufbau der Kommunikation erfolgt über einen TeleGuard-Server, dieser hat entsprechend Zugriff auf die dabei ausgetauschten Messages (da die End-To-End-Verschlüsselung ja noch nicht aufgebaut ist). Da sich der symmetrische Schlüssel aus dem Inhalt dieser ersten Messages ableitet, kann der Server diesen Schlüssel problemlos ebenfalls bestimmen und so sämtliche Kommunikation mitlesen.

- Im Salsa-Algorithmus ist die Verwendung von Nonces („Numbers only used once“) vorgesehen, um sicherzustellen dass sich der effektiv verwendete Schlüssel über die Zeit verändert. Bei TeleGuard scheint die Nonce hard-codiert zu sein und ändert sich nie, ihre „Schutzfunktion“ kann sie so nicht entfalten.

- Da der Schlüssel sich also nicht ändert, ist eine allenfalls abgefangene Kommunikation zwischen zwei Kontakten mittels statistischer Analysen selbst dann entschlüsselbar wenn der Server den initialen Austausch nicht mitgelesen hat.

Nun kann man sich natürlich auf den (nicht sehr sicherheitsbewussten) Standpunkt stellen, dass man dem Anbieter halt vertrauen muss. Allerdings nützt das in diesem Fall nicht sehr viel: Da die TeleGuard-App kein Certificate Pinning einsetzt (also nicht überprüft, ob das für die HTTPS-Verbindung verwendete Certificate das Original-Zertifikat des TeleGuard-Servers ist), kann man die Kommunikation auch problemlos mit einer Person-in-the-Middle-Attacke mitlesen und „dank“ der oben beschriebenen Schwächen entschlüsseln.

Noch einfacher ist es übrigens bei mitgeschickten Bildern oder Videos: Diese scheinen überhaupt nicht verschlüsselt zu werden! Sie liegen unverschlüsselt auf dem Teleguard-Server und können bei einer Person-in-the-Middle-Attacke ohne Aufwand direkt gelesen werden.

Fazit zu TeleGuard

Es zeigt sich bei TeleGuard einmal mehr, dass IT-Sicherheit viele Aspekte und Dimensionen umfasst. Auch wenn man Server bewusst in CH-Rechenzentren stellt, darauf achtet keine Metadaten zu sammeln oder zu speichern und einen eigentlich guten Algorithmus zur Verschlüsselung verwendet: Es reichen kleine Unachtsamkeiten und Versäumnisse um den Nutzen des ganzen Aufwands in Frage zu stellen. Oder, um einen Claim von der Produktseite aufzugreifen: ein „komplexes Verschlüsselungssystem“ ist vermutlich genau nicht was man in solchen Fällen möchte (da die Fehlerwahrscheinlichkeit mit der Komplexität steigt).

Das Angebot von Swisscows.email

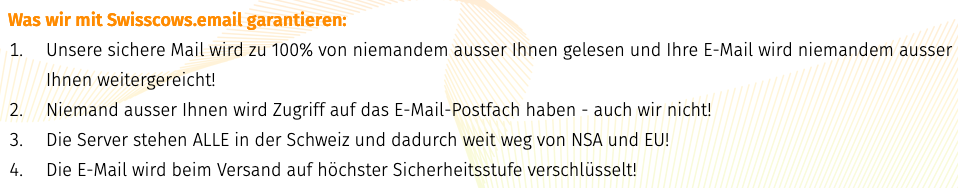

Aber vielleicht ist das Email-Angebot ja besser unterwegs, auf der zugehörigen Webseite beginnt es jedenfalls vielversprechend:

Nun ist Vertrauen zwar gut, Kontrolle aber besser. Und auch wenn man nicht einfach ins Rechenzentrum von Swisscows marschieren und sich vor Ort informieren kann, so wäre eine Architektur-Übersicht und eine Erklärung der zur Absicherung eingesetzten Technik doch äusserst hilfreich. Doch leider findet sich dazu auf der Einstiegsseite nichts konkretes. Die Hilfe-Seite fokussiert mehr auf die Einrichtung des Mail-Accounts (dazu später mehr) und auch die Datenschutz- und Nutzungsbestimmungen müssen wir später nochmals gesondert anschauen.

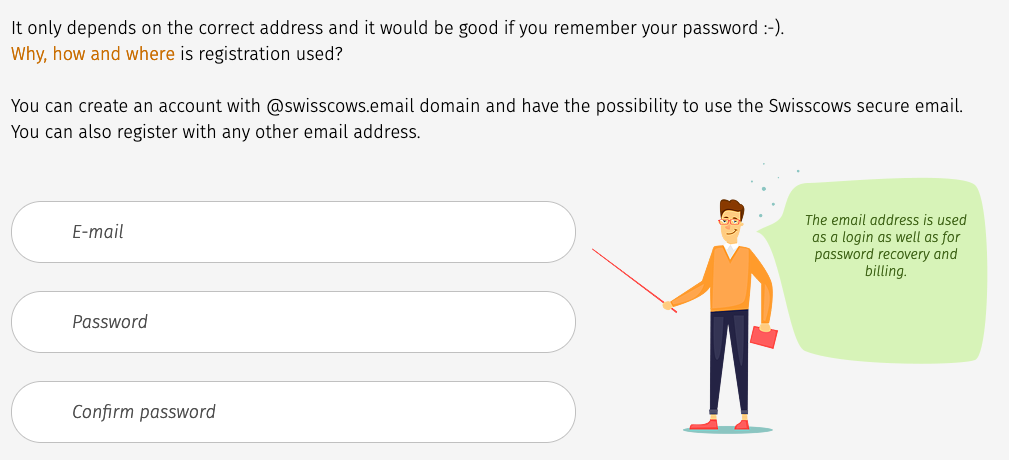

Aber legen wir doch einfach mal einen Account an.

Soweit sogut, das in der grünen Sprechblase versteckte Rätsel (wie kann ein Mailaccount für die Recovery des zugehörigen Passworts verwendet werden) löst sich sich im nächsten Schritt des Accont-Anlegens bereits auf.

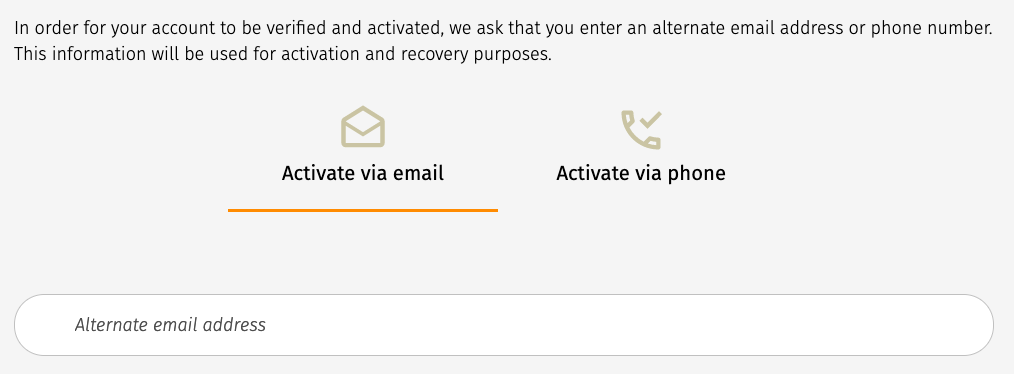

Man braucht also zwingend eine zweite Email-Adresse (oder Telefonnummer) um den Dienst nutzen zu können. Aus Useability-Sicht (Passwort-Recovery) ist das sicher zu begrüssen, eine anonyme Nutzung fällt dadurch allerdings weg (sofern man fürs Aktivieren nicht nen Wegwerf-Mailaccount verwendet und auf die Passwort-Recovery verzichtet).

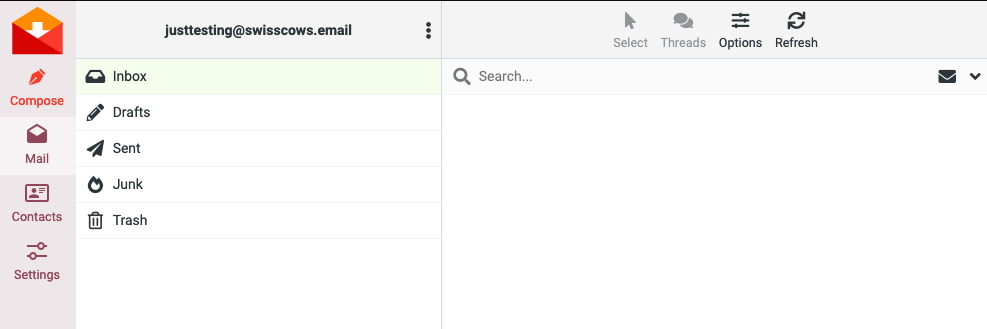

Aber egal. Hat man die Registrierung mal hinter sich gebracht, landet man in einer durchaus üblichen Webmail-Oberfläche.

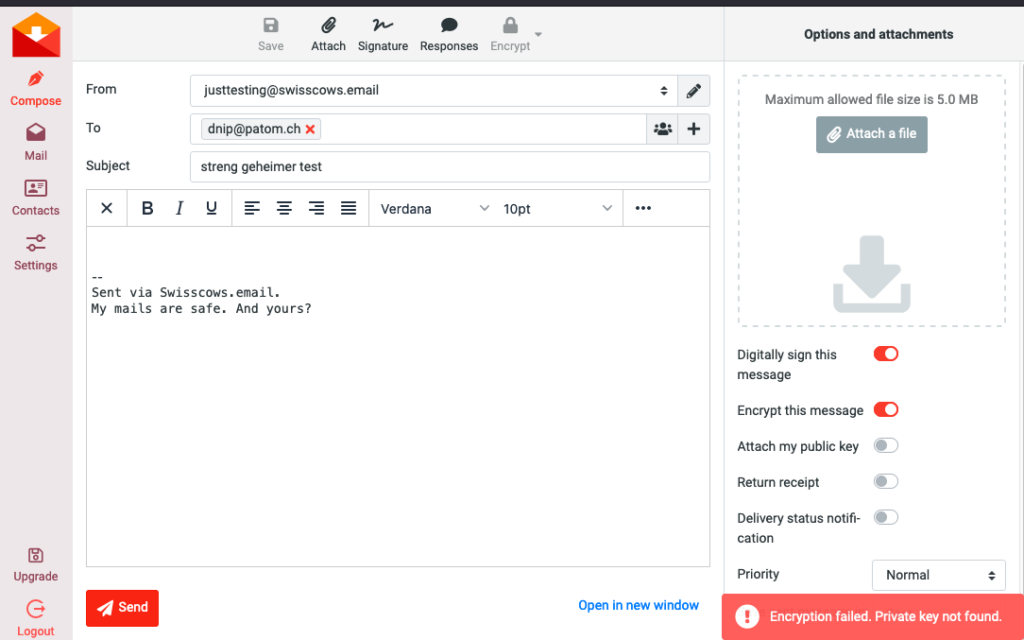

Und wie von hier aus lassen sich jetzt, wie auf der Einstiegsseite versprochen, sichere Mails verschicken? Wir schicken uns testweise eine Mail zu, oder versuchen es wenigstens, denn

verschlüsselt wird da vorderhand gar nichts. Wir mussten sogar die Fehlermeldung erzwingen in dem wir die Verschlüsselung der Mail manuell aktivierten, per Default wäre eine unverschlüsselte Mail verschickt worden.

Swisscow.email ist also primär mal ein Webmail-Dienst (dem Namen des Session-Cookies nach basiert er auf dem Open Source-Angebot Roundcube), die auf der Einstiegsseite angekündigte Verschlüsselung beim Versand muss die geneigte Userin zuerst mal suchen gehen. Die Fehlermeldung alleine ist dazu jedenfalls wenig hilfreich.

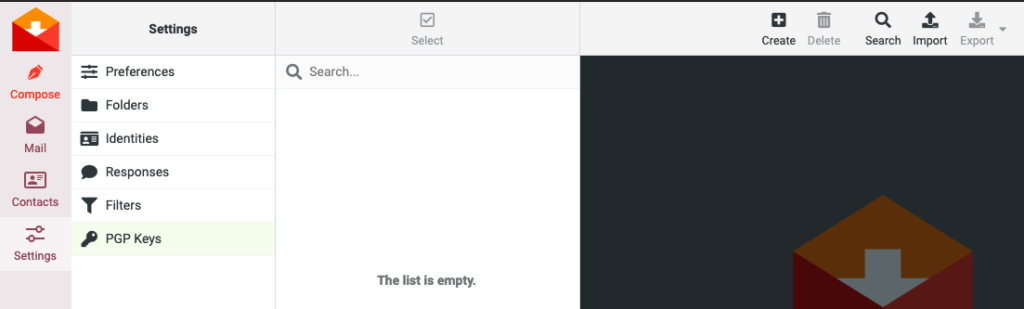

Wo versteckt sich denn jetzt die Verschlüsselung?

Fündig wird man in den Settings bzw. beim entsprechenden Eintrag für PGP-Keys.

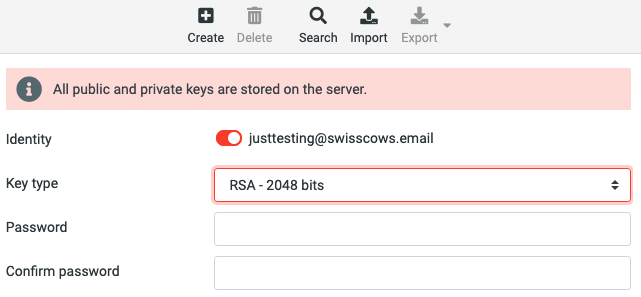

Aber Hand aufs Herz, kann man von einem Durchschnittsbenutzer erwarten dass er weiss was PGP ist, und dass er sich hier jetzt ein Schlüsselpaar anlegen muss? Und welcher Durchschnittsbenutzer ist dann in der Lage, die Brisanz der Meldung zu erkennen welche anzeigt wird wenn man sich ein Schlüsselpaar anlegen will:

Auch wenn man das Schlüsselpaar mit einem Passwort sichern muss: Es wird auf dem Server des Anbieters generiert und abgelegt. Ob dabei noch eine nicht-passwortgeschützte Kopie angelegt wird, oder ob der Anbieter (der ja auch den Sourcecode des Webmailers ändern kann) die Passwörter im Klartext abspeichert, ist von aussen nicht erkennbar.

Oder mit anderen Worten: Die angebotene PGP-Verschlüsselung ist in etwa genau so gut wie das Vertrauen welches man dem Anbieter entgegenbringt.

Was heisst das jetzt?

Schauen wir uns nach diesem erschreckenden Befund nochmals die eingangs aufgeführten Eigenschaften an, welche Swisscows garantieren will:

Unsere sichere Mail wird zu 100% von niemandem ausser Ihnen gelesen und Ihre E-Mail wird niemandem ausser Ihnen weitergereicht!

Mangels näheren Informationen zur eingesetzten Technik und zur Art der Absicherung lässt sich hierzu momentan keine Aussage machen. Wir haben Swisscows in den letzten Wochen mehrfach um Details dazu gebeten, bisher jedoch keine nutzbaren Auskünfte erhalten.

Unabhängig davon ist das Speichern des PGP-Schlüsselpaares auf dem Server des Anbieters fragwürdig, Passwort-Schutz desselben hin oder her. Die angepriesene Sicherheit der Emailaccounts basiert so rein auf einem Versprechen des Anbieters; ein Versprechen dessen Einhaltung die Anwenderin nicht ohne weiteres verifizieren kann.

Niemand ausser Ihnen wird Zugriff auf das E-Mail-Postfach haben – auch wir nicht!

So sehr wir das hoffen: es ist unklar ob es so ist. Und der Anbieter muss sich (neben der fehlenden Transparenz über die Art und Weise der technischen Sicherheit) die Frage gefallen lassen, wieso bei einem solchen Claim die E-Mail-Postfächer nur durch Username/Passwort gesichert sind und es weder eine Zweifaktorenautorisierung noch eine Account-Sperre nach wiederholter Eingabe eines falschen Passworts gibt.

Die Server stehen ALLE in der Schweiz und dadurch weit weg von NSA und EU!

Das Internet kennt keine Landesgrenzen (von abgeschotteten Ländern wie Nordkorea und China mal abgesehen), „weit weg“ ist daher keine sicherheitsrelevante Aussage. Für die NSA wie auch für jeden entsprechend motivierten Hacker ist schlussendlich jeder Server der Welt nur einen Netzwerkzugriff weit weg, der geografische Standort ist da eher irrelevant. Und ob sich der NDB oder CH-Ermittlungsbehörden im Zweifelsfall Zugriff auf einzelne Mailaccounts verschaffen können, ist spätestens seit BüPF und PMT zumindest grundsätzlich denkbar.

Die E-Mail wird beim Versand auf höchster Sicherheitsstufe verschlüsselt!

… sofern man daran gedacht hat, ein PGP-Schlüsselpaar zu erzeugen (und die Gegenseite ebenfalls PGP einsetzt). Bevor die Mail verschickt wird, liegt sie im Klartext im Browser vor. Wir haben den Netzwerk-Verkehr nicht mitgeschnitten, aber angesicht der serverseitigen Speicherung des Schlüsselpaars liegt die Vermutung nahe, dass die PGP-Verschlüsselung serverseitig erfolgt. Da besteht vor der Verschlüsselung dann durchaus die Möglichkeit, dass der Klartext bewusst oder unbewusst in einem Logfile oder sonstwo landet.

Um fair zu bleiben: Die Notwendigkeit des Anlegens eines PGP-Schlüsselpaars wird auf der Hilfe-Seite erläutert. Allerdings kriegt man, so man direkt mit dem Anlegen eines Accounts startet, diese Seite nicht zu Gesicht. Und aus der Webmail-Oberfläche selbst ist die Hilfe gar nicht erst erreichbar.

Helfen Nutzungs- und Datenschutzbestimmungen weiter?

Wir haben zusätzlich einen kurzen Blick in die Datenschutzerklärung (vom 20.1.2022) und die Nutzungsbestimmungen (undatiert) geworfen, das vorgefundene passt leider zur etwas durchzogenen Bilanz des Angebots. Insbesondere fällt störend auf, dass sich zu der beim Anlegen des Accounts zwecks Passwort-Recovery hinterlegten Email-Adresse oder Natelnummer in den Datenschutzbestimmungen schlicht nichts findet. Im Gegenteil:

Welche Daten sammeln wir?

IP-Adressen

IP-Adresse wird NICHT gespeichert.Datenerfassung

Wir sammeln keine persönlichen Informationen von unseren Besuchern.[…]

Swisscows.email

Wenn Sie Swisscows.email Produkte oder Webseite nutzen, wissen wir rein gar nichts über die übertragenen Daten wie den Browserverlauf, das Ziel des Datenverkehrs, den Inhalt der Daten oder Vorlieben bei der Suche. Alle diese Dinge werden NICHT von uns überwacht, aufgezeichnet, geloggt oder gespeichert.[…]

Bei der Registrierung und/oder beim Kauf über unsere Website werden Sie gebeten, E-Mail-Adresse und Zahlungsinformationen anzugeben, die Sie uns freiwillig bei der Bestellung oder beim Abonnieren unserer Dienste übermitteln, sowie wenn Sie ein beliebiges Kontaktformular auf der Website ausfüllen

https://swisscows.email/de/privacy/

Während das Nicht-Protokollieren der IP-Adresse noch halbwegs nachvollziehbar ist, sind es weder die Aussagen zur Datenerfassung (persönliche Informationen wurden ja gerade beim Anlegen des Accounts abgefragt) noch zum Ziel des Datenverkehrs (da es schlussendlich recht schwierig ist, Mails ohne Kenntnisse des Ziels zuzustellen). Und zumindest Zahlungsinformationen (Swisscows.email ist auch in einer Bezahlvariante verfügbar) kann man, da sie meist identifizierend sind, durchaus zu den persönlichen Informationen des Benutzers zählen

Widersprüchlich ist auch der entsprechende Abschnitt in den Nutzungsbedingungen:

Damit keine personenbezogenen Daten gespeichert werden, ist die Registrierung auf E-Mail-Adresse und Passwort beschränkt. Die Bearbeitung von Informationsanfragen und die Registrierung für bestimmte Dienste, wie z.B. Swisscows.email, kann jedoch die Angabe persönlicher Daten wie Name, Vorname, Kontaktdaten und E-Mail-Adresse erfordern. Diese Daten werden von Swisscows.email in seiner Eigenschaft als Verantwortlicher in Übereinstimmung mit den Vorschriften zum Schutz personenbezogener Daten und unserer Datenschutzerklärung erhoben und verarbeitet.

https://swisscows.email/de/terms/

Abgesehen vom semantischen Widerspruch innerhalb des Abschnitts (werden jetzt Daten gespeichert oder nicht?) ist der Verweis auf die Datenschutzerklärung wie oben aufgeführt wenig hilfreich, werden dort doch die erhobenen Kontaktdaten nur sehr indirekt erwähnt.

Insgesamt scheinen die Dokumente 1:1 vom eingangs erwähnten Suchmaschinen-Angebot desselben Unternehmen übernommen und nur minimal angepasst worden zu sein. Für ein Webmail-Angebot welches mit Sicherheit und Vertrauen wirbt ist das unserer Ansicht nach etwas arg wenig.

Fazit zu Swisscows.email

Fassen wir zusammen:

- Die als Verkaufsargument hervorgehobene Email-Sicherheit ist in der Default-Einstellung nicht gegeben.

- Es fehlt jegliche Benutzerführung welche beim Anlegen des Accounts und/oder beim Versenden von unverschlüsselter Mail darauf hinweist, dass ein PGP-Schlüsselpaar angelegt werden muss.

- Die PGP-Schlüssel liegen auf dem Server des Anbieters und es ist unklar, wie die Sicherung durch ein nur dem Benutzer bekanntes Passwort effektiv erfolgt.

- Der Zugang zum Webmail-Angebot ist nur mit Email-Adresse und Passwort gesichert und scheint nicht gegen Brute Force-Angriffe geschützt zu sein.

- Technische Informationen zur Plattform und zur Realisierung der Sicherheitselemente fehlen

- Die Datenschutz- und Nutzungsbestimmungen wirken unvollständig und sind teilweise falsch

D.h. einerseits ist das Angebot im Initialzustand etwa gleichermassen sicher wie andere Webmailer auch, andererseits muss man für die Sicherheit an sich vollständig auf den Anbieter vertrauen. Für ein Angebot welches damit wirbt, „mit innovativer und sicherster Verschlüsselung gesichert“ zu sein, ist das insgesamt etwas arg wenig.

Bitte keine kritischen Fragen

Wer sich die Presseschau zur Swisscows-Suchmaschine, -Email und Teleguard-Messenger anschaut, findet wenig Hintergründe zum dahinterliegenden Unternehmen Hulbee AG (der Muttergesellschaft der Swisscows AG): meist handelt es sich um IT-News, um abgeschriebene Pressemeldungen. Kurz: Es gab unter den auf der Schweizer Mediendatenbank gefundenen 179 Artikeln (der letzten vier Jahre) mit wenigen Ausnahmen kaum redaktionelle Eigenleistung. Niemand hat sich bisher gross mit der Schweizer Firma, die sich Datenschutz auf die Fahne schreibt, eingehender oder kritisch auseinandergesetzt. Medien priesen vor allem die Schweizer Herkunft, den angekündigten Börsengang der Swisscows AG sowie den ehrgeizigen heroischen Plan, dem Monopolisten Google Marktanteile abzujagen. Wiebe betont dass Swisscows stark wachse auch in den USA, was unüberproft von Medienschaffenden übernommen worden ist.

Entsprechend düpiert reagierte das Unternehmen Hulbee AG/Swisscows auf unsere kritischen Fragen „die sie sich nicht gewohnt“ seien offenbar.

Wir haben uns ausserdem in einigen Firmenregistern umgesehen und hätten da auch noch einige Fragen zur Finanzierung, Umsätzen und des Gesellschaftsmodells gehabt. Wir wollten der Firma Hulbee AG die Gelegenheit geben dazu Stellung zu nehmen und diese Zahlen einzuordnen aus ihrer Warte. Doch die Firma Hulbee AG /Swisscows AG verweigerte eine Stellungnahme.

Ob nun umsatzstarkes Startup oder nicht – All das wäre eigentlich nebensächlich für die Endnutzerin wenn die Produkte tatsächlich das anbieten, was sie versprechen würden: Datenschutz und Ende-zu-Ende-Verschlüsselung.

Doch unsere Recherche zeigt: leider handelt es sich bei den Themen Messengern und Emailverschlüsselung primär um reines Marketing.

11 Antworten

Besten Dank für Ihre detaillierte Analyse!

Im Gegensatz zu anderen Blogs haben Sie detailliert recherchiert und nicht nur deren Marketingaussagen kopiert!

Auch die Suchmaschine Swisscows aus demselben Haus ist alles andere als innovativ. Nach meinen Tests werden die Bing-Resultate 1:1 wiedergegeben. Dass Bing im Gegenzug keine Benutzerdaten erhält ist schwer vorstellbar, speziell nachdem vor kurzem bekannt wurde, dass DuckDuckGo bei einem ähnlichen Fall dazu vertraglich gebunden ist.

Eigentlich sollte man sich heute nicht mehr ausschliesslich auf eine einzelne Suchmaschine verlassen, sondern eine Metasuchmaschine des Vertrauens einsetzen.

Dank für den Artikel!

Woher haben Sie die Informationen bezüglich des Schlüsselaustausches der E2EE des Messengers? Hat das Unternehmen Ihnen dies so mitgeteilt?

Besten Dank!

Hans

Bin mir nicht ganz sicher, worauf konkret sich der Kommentar bezieht. Die grundsätzliche Problematik des Schlüsselaustauschs bei symmetrischen Verfahren ergibt sich aus der technischen Funktionsweise des Algorithmus.

Längst an der Zeit, dass mal endlich jemand Swisscows offen ein wenig hinterfragt und nicht einfach deren Behauptungen übernimmt. Meine starke Vermutung ist, dass ein (oder vielleicht sogar gar das) wesentliche Geschäftsmodell dahinter letztlich ist arglose Benutzer durch eine aufgeblasene (moralische und technologische) Scheinfassade zu beeindrucken und zu Spenden und gelegentlich (Pseudo-)Investitionen zu bewegen. 2021 wurden bspw. Swisscows Aktien (Partizitpationsscheine) groß beworben und verkauft. Das war aber wohl eine teure Spende und keine Investition. Es gab dabei im Vorfeld auch keinerlei Geschäftsinformationen dazu (höchst fragwürdig) – eher nach dem Motto „investieren und was gutes tun“ und darauf vertrauen, dass von so einer „moralischen Instanz“ kein fragwürdiges Geschäftsmodell kommen kann. Es gibt dazu einige Ungereimtheiten und es gäbe mehr dazu zu sagen.

Hi,

ich bin auch gerade dabei, zahlreiche Informationen rund um Teleguard zu sammeln. Auch, wenn der Artikel schon ein Jahr alt ist, sind zumindest nützliche Infos enthalten, denen man auf den Grund gehen kann. Dafür schon einmal Danke.

Leider muss ich auch etwas Kritik an diesem Beitrag äußern. Zum Beispiel geht mir ab, woher denn die Informationen stammen bzw. wie Sie darauf kommen, auf die sich Teile des Artikels beziehen (z.B.: … Bei TeleGuard scheint die Nonce hard-codiert zu sein…). Auch beim Teil mit „…. kein Certificate Pinning …“ lässt sich für mich noch nicht klar erkennen, woher diese Erkenntnis stammt und ob nicht eine andere Sicherheitstechnik eingesetzt wird. Und dann der Teil mit „… Noch einfacher ist es übrigens bei mitgeschickten Bildern oder Videos …“. Woher stammt denn die Information, dass Bilder und Daten „scheinbar“ oder „anscheinend“ nicht verschlüsselt werden? Diese fehlenden Informationen wären natürlich Gold wert. Ohne diese Infos können das natürlich auch nur Behauptungen sein.

Vielen Dank

Saludos

Sunny

Wir haben die Details zusammen mit einem Quelle erarbeitet welche nicht namentlich genannt werden möchte. Sofern TeleGuard nicht unterdessen zumindest Certificate Pinning verwendet, sollten sich die Aussagen durch eine simple Traffic-Analyse nachvollziehen lassen.

Hallo Herr Seemann,

vielen Dank für das rasche Feedback. Diese Info sollte aber in den Text mit rein. Eine Quelle nicht namentlich zu erwähnen ist in Ordnung, aber vielleicht kann man ja kurz erwähnen, wie diese Quelle das geprüft hat (Packet Tracer, Wireshark, etc.. ???). ->> Diesen Kommentar müsst Ihr natürlich nicht freigeben. Das ist nur eine Info für Euch.

Schöne Grüße

Sunny

Würde mich interessieren ob Teleguard noch immer so schlecht da steht.

Bin kein Techniknerd.

Ich denke, wenn sie diese Probleme gelöst hätten, hätten sie das kommuniziert. Wäre ja eine grossartige Chance, wieder auf sich aufmerksam zu machen. Wir haben aber davon nichts mitbekommen, also wage ich das zu bezweifeln. Threema beispielsweise hat sehr aktiv (z.T. «überaktiv») kommuniziert, als sie ein deutlich weniger grosses Problem behoben hatten.

Super Artikel und hervorragende Recherche. Sehe bei Teleguard keine Vorteile gegenüber tox oder matrix-Protokoll.

Danke für den Artikel. Bis dato liess ich mich auch vom Datenschutz blenden. Darauf hin habe ich einen Artikel bestellt (man/n will ja buylocal unterstützen), das Geld nach nachdrücklicher E-Mail-Nachfragen überwiesen und seither ist Funkstille in der Kommunikation. Es wird kein Telefon abgenommen, noch die Ware geliefert oder auf Mails geantwortet. Ein ziemlicher Schrott diese Firma und daher vermutlich auch das Schweizer-Datenschutz-Gedönse. Finger weg!