Nach unserer Enthüllung der massiven Sicherheitsschwächen und Datenschutzmängel der Plattform meineimpfungen.ch war die öffentliche Kritik gross.

Politikerinnen forderten Erklärungen (Interpellation der SP-Nationalrätin Prisca Heimo-Birrer), das BAG wies jegliche Verantwortung von sich, die Stiftung selbst betonte mit Hochdruck an ihren Problemen zu bearbeiten. Bis es dann am 14. Mai 2021 von Seiten der Stiftung hiess: “Eine externe Nachprüfung hat ergeben, dass die bisherige Plattform ungenügend gegen aktuelle Sicherheitsbedrohungen geschützt ist.”

Weder der EDÖB (der eidgenössische Datenschutzbeauftragte) noch die beauftragte externe Security-Firma Compass Security scheinen also das Go Live für einen Neustart gegeben zu haben. Die Plattform meineimpfungen.ch ist damit wohl Geschichte.

Doch die Aufarbeitung, wie es zu diesem Debakel gekommen und was man daraus lernen konnte, ist es nicht. Das Problem: viele Dokumente waren bis heute unter Verschluss. Daher nutzten wir das Lieblingsinstrument von InvestigativjournalistInnen: das Öffentlichkeitsgesetz (BGÖ).

Wir versuchten anhand von Verträge und Protokollen zu rekonstruieren, was da eigentlich so kollossal schiefgegangen ist. Gestützt auf das Öffentlichkeitsgesetz haben wir sämtliche Dokumente zwischen dem BAG und der Stiftung bekommen. Es dauerte rund 4 (!) Monate bis wir alle geforderten Dokumente (Verträge, Verfügungen, Abnahmeprotokolle, Securitytests) erhielten, viele davon enthielten dennoch geschwärzte Stellen (Das BAG ist mittlerweile bekannt unter Journalistinnen für die permanenten Fristverlängerungen. Offizieller Grund dafür: Arbeitsüberlastung). Mittels zusätzlicher Recherchen konnten wir einige der geschwärzten Stellen in Erfahrung bringen. Die ausgehändigten Verträge reichen bis ins Jahr 2016 zurück. Was wir allerdings bis heute nicht erhalten haben: den Übergabevertrag des BAG an die Stiftung (den ursprünglich war meineimpfungen.ch eine BAG-eigene Plattform) noch vor 2016.

Mittlerweile ist die Plattform meineimpfungen.ch tot, nur eine Restfunktionalität zum Anfordern der persönlichen Impfdaten und zum Löschen derselben ist noch vorhanden. In Diskussion steht eine Übergabe der Datenbank an die Forschung (das ist alles noch im Debattenstadium, nichts bestätigt).

Kurz: das BAG hat seine BGÖ-Fristen dermassen ausgereizt dass eigentlich auch unsere Geschichte zu den Ursprüngen des Debakels fast gestorben ist. Zumindest fürs Mainstream-Publikum, wie wir das ursprünglich vorhatten (und eine Publikation auf republik.ch vorsahen).

Das Momentum ist also vorbei, die Stiftung ist keine Aktualität mehr. Es gibt jedoch ein paar interessante technische Details zu erzählen. Deswegen haben wir uns entschlossen unsere Recherchen auf DNIP.ch zu publizieren. Weil wir es als wichtig erachten dass die interessierte Öffentlichkeit nicht nur die Details der Verträge kennt, sondern auch die Fakten zu den vermeintlichen Sicherheitsprüfungen, die von Seiten der Stiftung und des BAG stets kolportiert wurden.

Und auch um das Kapitel meineimpfungen.ch sowie offene Fragen dazu endlich abzuschliessen. Last but not least: mit unserem Text beantworten wir auch einige der Fragen in der noch nicht behandelten Interpellation mit dem Titel “Verwendung öffentliche Gelder für meineimpfungen.ch“.

Folgende Punkte, die vielleicht überraschend sein mögen (oder eben #not):

Inhalte

Toggle1. meineimpfungen.ch war als offizielles Impfzertifikat vorgesehen

Die BAG-Direktorin Anne Lévy betonte bei jeder Gelegenheit dass die Plattform nicht als Impfzertifikat vorgesehen war. Nach Veröffentlichung unserer Recherche im März 2021 wurde die Rolle des elektronischen Impfausweises heruntergespielt (siehe auch die SRF Club-Sendung vom 23.3.2021). Doch die Dokumente zeigen, dass der Bund Grosses vorhatte mit meineimpfungen.ch. Zum Einen war die Plattform als Impfbescheinigung für die Covid19-Impfung vorgesehen. Die Gesundheitsdaten von Meineimpfungen.ch hätten ausserdem Anfang 2021 Teil des Eidgenössischen Patientendossiers bilden sollen.

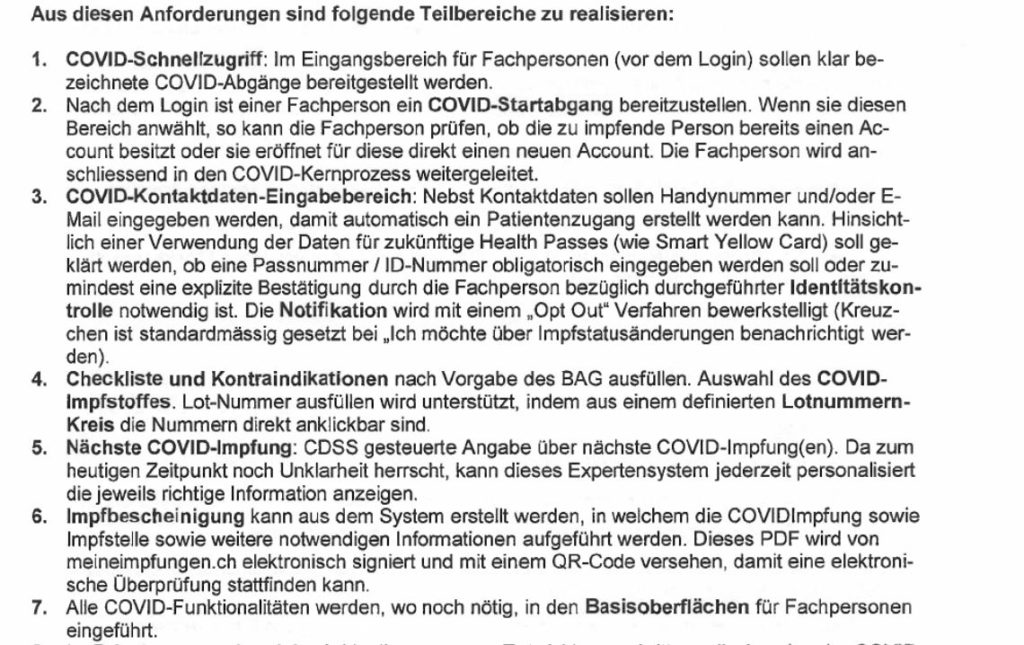

Das Wording ist klar: elektronischer Impfausweis, “elektronische Impfdokumentation” für die Covid19-Impfung. Die Verträge sind gespickt mit eindeutigen Textstellen: “Hinweis wann zweiter Impftermin angesetzt werden soll” Oder etwa: “Die Stiftung müsse Schnittstellen bereitstellen für die Impfanmeldungssoftware der Kantone”. Oder noch deutlicher im Covid19-Vertrag: “Impfbescheinigung kann aus dem System erstellt werden, in welchem die COVIDImpfungen sowie Impfstelle sowie weitere notwendigen Informationen aufgeführt werden. Dieses PDF wird von meineimpfungen.ch elektronisch signiert und mit einem QR-Code versehen, damit eine elektronische Überprüfung stattfinden kann.”

Interessant ist vor allem die Verfügung von November 2019.

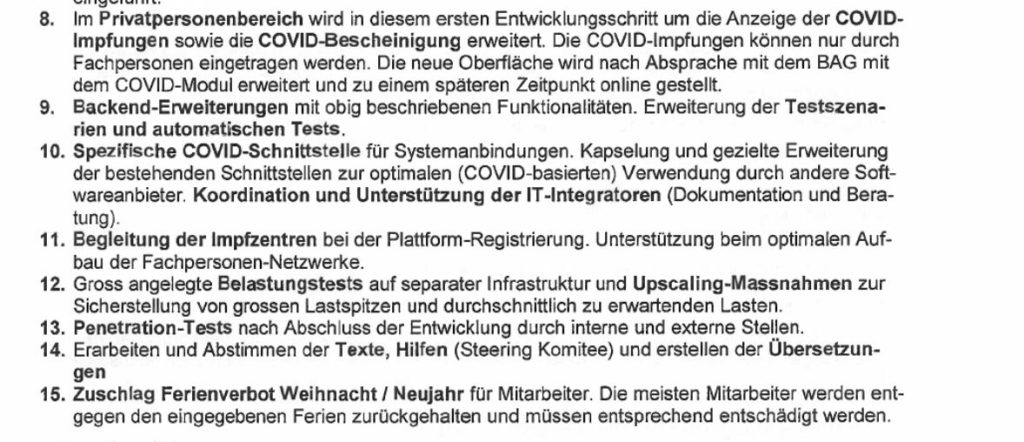

Ein paar Monate vor Ausbruch der Pandemie hat sich die Plattform einer Generalüberholung unterzogen- für einen modernen, benutzerfreundlichen Auftritt, damit “der Benutzer in jeder Situation optimal abgeholt wird“. Die Namen der Softwareentwickler-Firma und Agentur sind geschwärzt, leider konnten wir diese nicht in Erfahrung bringen. Der Auftrag kostete 254000 CHF. Angesichts der auch Anfang 2021 noch sehr sperrigen und veralteten Benutzungsoberfläche muss man sich fragen, was mit diesem Geld effektiv geändert wurde.

Eine weitere Verfügung vom 9. Juli 2020 liess uns ebenfalls aufhorchen. Wir erinnern uns: Die erste Welle war damals gerade abgeflaut, die Bestellungen des Impfstoffs liefen an. Die Stiftung reichte ein Finanzhilfegesuch von 1 Million Franken für die Umsetzung der Nationalen Impfstrategie von 2020-2023 ein. Wird diese Subvention trotz Tod des Kernstücks – also von meineimpfungen.ch- noch ausbezahlt? Erstaunlicherweise wäre das sogar möglich. Denn Stand 15. Juni -als wir beim BAG nachfragten- war dies noch unklar.

“Die Frage der Subvention ist noch in Diskussion. Wir können im Moment nicht mehr dazu sagen.”

BAG-Sprecher Grégoire Gogniat

Geschwärzt sind die Abschnitte rund um die nachhaltige Finanzierung. Die Republik konnte die ungeschwärzte Version in Erfahrung bringen. Darin wird festgehalten, dass die Betriebs-, Wartungs- und Ausbaukosten durch die bisherigen Partner nicht mehr gedeckt werden. Und die Stiftung trotz den Zuwendungen wohl permanent unterfinanziert war.

Die Gesundheitsdirektorenkonferenz GDK wurde darin als potenzielle Geldgeberin erwähnt. Diese könne nur einen “kleinen Teil der benötigten Mittel beisteuern”.

Relevant ist der ebenfalls geschwärzte Abschnitt:

“Bei einer künftigen Revision des Epidemiengesetzes sollte daher geprüft werden, ob es möglich ist, langfristig eine Grundlage für eine erhöhte Bundesfinanzierung zu schaffen.”

Ausschnitt aus Verfügung des BAG vom 9. Juli 2020 zuhanden der Stiftung meineimpfungen.ch

Das bedeutet also: Das BAG strebte eine dauerhafte Finanzierung der Stiftung meineimpfungen.ch an über den gesetzgeberischen Weg (Änderung des Epidemiengesetz).

Ob das immer noch der Plan ist? Vermutlich würden wir bei Nachfrage dieselbe Antwort wie oben erhalten (“In Diskussion”).

Ebenfalls festgehalten wurde dass eine “komplette Integration des elektronischen Impfdossiers in das elektronische Patientendossier angestrebt” werde.

2. Das offene “gewollte” Telefonbuch

Anders als bisher dargestellt, war der Telefonbuchcharakter gemäss der uns vorliegenden Testberichten konzeptionell gewollt. Wir erinnern uns: In unserer Recherche fanden wir heraus, dass jede als medizinische Fachperson registrierte Nutzerin Zugang zu den Kontaktdaten der auf meineimpfungen.ch registrierten Privatpersonen hatte. Die Stiftung stellt diesen offenen Charakter als Sicherheitsfehler dar, der ihnen nicht bekannt war. Auf unsere Anfrage von 22. März 2021 antwortete die Sprecherin Nicole Bürki:

“Die im Report beschriebenen Sicherheitsmängel waren uns bis gestern nicht bekannt. Die Lücke, dass eine Registrierung als Fachperson durch Passwort-Reset ohne Validierung möglich ist, ist bereits geschlossen worden; auch ist es nicht mehr möglich, als Fachperson auf Patienten-IDs von Personen zuzugreifen, die einem nicht autorisiert haben”.

Nicole Bürki, Sprecherin meineimpfungen.ch, am 23. März 2021

Nochmals zusammengefasst: Die Sicherheitslücke “Medizinische Fachperson kann auf alle Accounts zugreifen” wurde im Nachgang also als Fehler dargestellt.

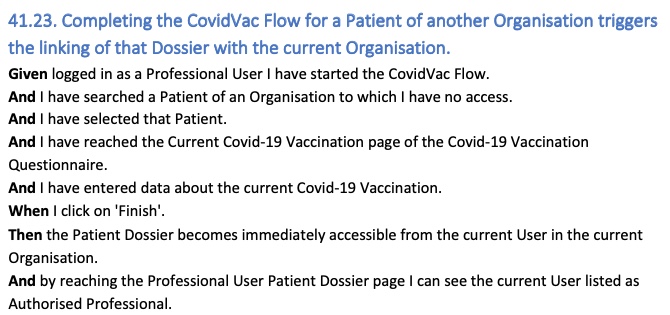

Doch: die Bestimmungen im Werkvertrag von Januar 2021 sagen was Anderes: “Wenn sie diesen Bereich anwählt, so kann die Fachperson prüfen, ob die zu impfende Person bereits einen Account besitzt oder sie eröffnet für diese direkt einen neuen Account.” In einem der Republik vorliegenden Testberichte der Firma Arpage, die die Plattform meineimpfungen.ch entwickelte und betrieb, finden sich ausserdem die zugehörigen Testfälle:

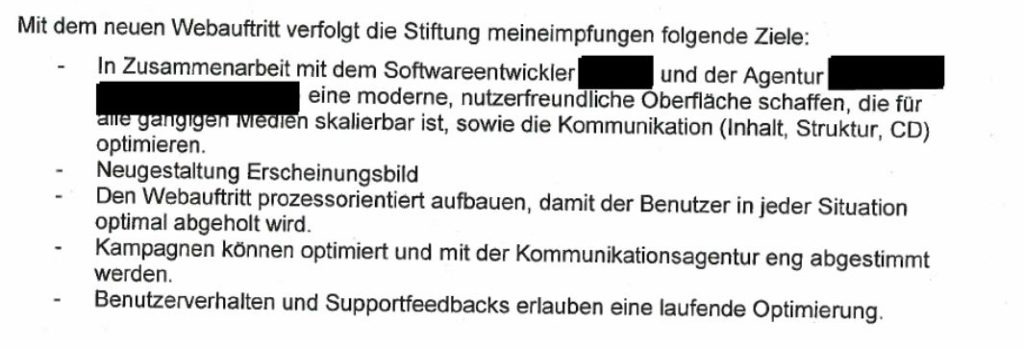

Mit anderen Worten: Die schweizweite Suche nach bereits registrierten Patienten war Teil des geforderten und schlussendlich gelieferten Funktionsumfangs. Ein weiterer Testfall macht deutlich, dass die explizite Autorisierung durch Patienten nicht vorgesehen war sondern dass gefundenen Daten automatisch für den Zugriff der jeweiligen Fachperson freigeschaltet wurden:

D.h. selbst wenn ein Patient noch nicht zu einem Impfzentrum/einer impfenden Praxis zugeschlüsselt war, so änderte sich dieses spätestens beim Impftermin automatisch.

Nun kann man sich durchaus auf den Standpunkt stellen, dass es die Arbeit in den Impfzentren unnötig erschwert hätte wenn man bei der Patientensuche jeweils explizit die Zustimmung des Patienten abgeholt hätte. Oder man kann argumentieren, dass man mit dem Ankreuzen der “Eintrag im elektronischen Impfausweis erstellen”-Option im Anmeldeformular implizit den Zugriff freigibt.

Man kann sich aber auch fragen, wieso eine automatische Verknüpfung der Covid-Impfapplikation mit dem elektronischen Impfausweis unbedingt notwendig war, oder kritisch anmerken, dass die Personensuche auch unabhängig von einem allfällig gesetzten Häckchen auf dem Anmeldeformular möglich war und so missbraucht werden konnte. Und sich natürlich wundern, wieso sich das BAG von einer Funktion überrascht zeigt, deren Vorhandensein explizit getestet wurde.

3. Die schwammigen Verträge

Wer schon mal in IT-Projekte involviert war, weiss, dass das Festhalten von Anforderungen anspruchsvoll ist, da ab einer gewissen applikatorischen Grösse schlicht nicht alle Szenarien im Voraus im Detail erkennbar sind (oder deren Analyse so viel Zeit verschlingt dass sich die Anforderungen ans Gesamtsystem schon geändert haben bevor man schon nur mit dem Dokumentieren derselben fertig ist). Nicht überraschend, dass sich in den letzten Jahren agile Vorgehensmodelle durchgesetzt haben, bei welchen vorab nur die groben Ziele festgehalten werden und detaillierte Anforderungen dann im Lauf der Softwareentwicklung geklärt werden. Dies macht die Erstellung eines Werkvertrags für eine Applikation tendenziell anspruchsvoller, da schlicht nicht alle Details vorab festgehalten werden können.

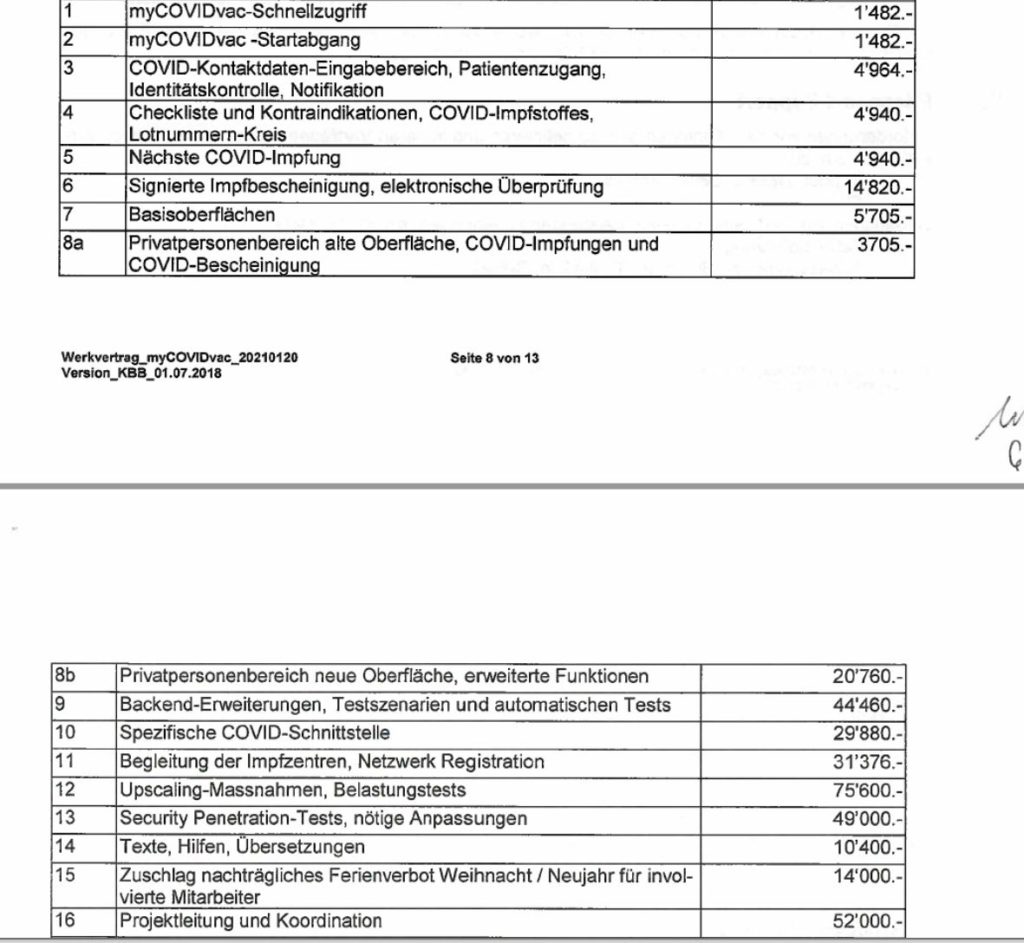

Nichtsdestotrotz fallem am Werkvertrag zur Initialbeschaffung des Covid-19 Impfung-Anmelde- und Erfassungssystems zwischen BAG und der Stiftung meineimpfungen.ch einige Punkte auf:

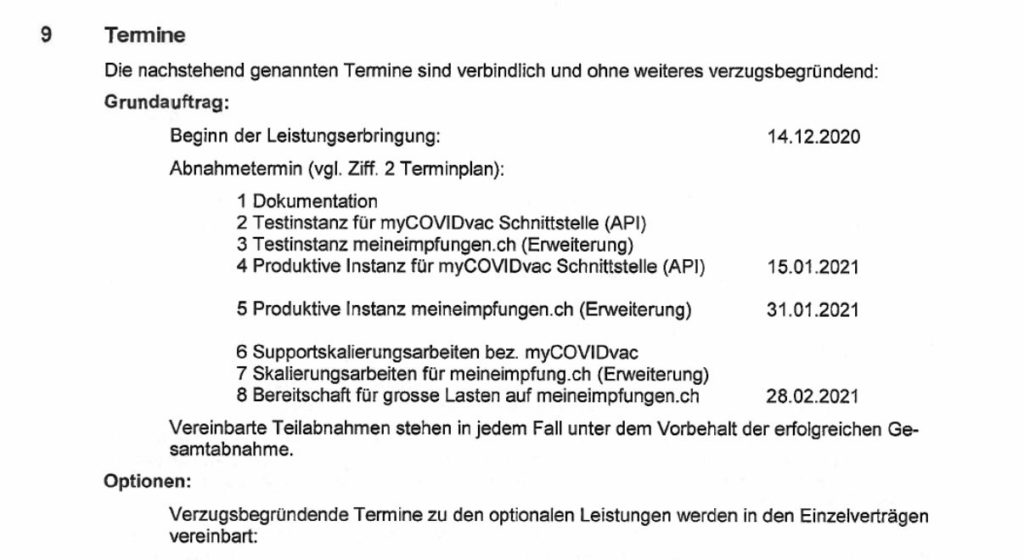

- Der Vertrag regelt NUR die Erweiterung der bestehenden meineimpfungen.ch-Plattform um die myCOVIDvac-Funktionalität, d.h. die eigentliche Softwareentwicklung (rechtlich gesehen die “Erstellung des Werkes”). Für den Betrieb wird auf separat zu erstellenden Verträgen zwischen myCOVIDvac und den einzelnen Kantonen verwiesen. Nichtsdestotrotz fordert der Vertrag eine erste produktiv nutzbare Version der Software per 15.1.2021, ohne dies vom Vorliegen von Betriebsverträgen mit den Kantonen abhängig zu machen.

- Unterzeichnet wurde der Vertrag durch die Stiftung als Lieferantin erst am 26.1.2021 (also fast zwei Wochen nach der ersten Lieferung). Das ist, gerade beim Werkverträgen mit grossen Auftraggebern und entsprechend vielen mitredenden Fachstellen, nicht unüblich, zeigt aber auch mit welch grossem Zeitdruck hier gearbeitet wurde (eigentlich erstaunlich wenn man sich überlegt, dass die Thematik einer schweizweiten Covid-Impfkampagne seit spätestens Sommer 2020 auf dem Tisch lag). Dazu passt auch, dass CHF 14’000.- für die Entschädigung des Ferienverbots zwischen Weihnachten und Neujahr vorgesehen waren.

- Die zu realisierenden Funktionen werden (wie oben erwähnt) nur grob beschrieben, geben aber ein gutes Bild des zu erwartenden Funktionsumfangs. Interessant ist, dass die in Abschnitt 2 schon erwähnte schweizweite Patientensuche hier explizit als zu realisierender Teilbereich aufgeführt wird.

- Bezüglich Schutz der Daten werden keine spezifischen Anforderungen gemacht, es werden nur Penetration Tests durch interne und externe Stellen gefordert. Natürlich kann man sich auf den Standpunkt stellen, dass die konkreten Anforderungen bereits im Datenschutzgesetz geregelt sind und nicht nochmals aufgeführt werden müssen. Angesichts der im zu entwickelnden System zu speichernden besonders schützenswerten Personendaten wäre es aber sicher nicht falsch gewesen, entsprechende Vorgaben direkt in den Vertrag zu schreiben.

- Datenschutz und Cybersecurity kommen zwar als Vertragsbedingung zur Sprache, die entsprechenden Kapitel 14.5 und 14.6 beziehen sich aber nur auf die Bedingungen während der Vertragserfüllung. Darunter fallen Dinge wie die Weitergabe von Mitarbeiterdaten, der Sicherung der Entwicklungssysteme und ähnliche Aspekte. In Bezug auf das zu erstellende Werk (also die Software) haben diese Abschnitte keine Wirkung.

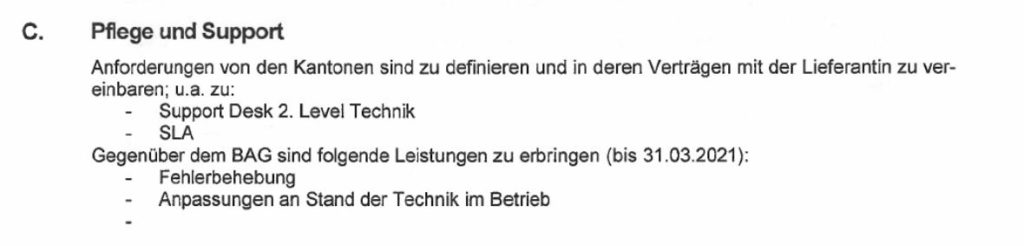

4. Die Penetrationtests, die keine waren

Im Werkvertrag zwischen der Stiftung und dem BAG wird festgehalten dass Funktionstest und gemeinsame Abnahmeprüfung – also das grüne Licht des BAG für alle Funktionalitäten – in einem Protokoll festgehalten werden soll. Die Stiftung hat ausserdem bis zum 31. März Zeit ihre Plattform an den “Stand der Technik” anzupassen. Ausserdem war ein Penetration-Test budgetiert gewesen, den die Stiftung – interessanterweise- eigens durchführen muss (und nicht etwa durchgeführt wird durch das BAG und/oder einer vom Amt beauftragten Firma). Kostenpunkt: 49’000 Franken.

Brisant dabei: Die Abnahmeprüfungen haben bis zu unserer Enthüllung von Seiten des BAG vom 23. März 2021 NICHT stattgefunden. Am 28. April 2021 – also über einen Monat nach unserer Recherche – fand der erste umfassende Security-Test, durch die in der Not beauftragten Firma Compass Security statt. Auch das Abnahmeprotokoll ist auf den 28. April 2021 datiert. Die Stiftung hat zwei hauseigene Security-Tests ihrer Plattform durchgeführt, den ersten am 26. Januar 2021. Das BAG wollte diese Dokumente zuerst nicht herausgeben, auch Sprecherin Nicole Bürki sagte, es handle sich um “geheime” Dokumente. Gestützt auf das BGÖ haben wir die Dokumente – nach langer Wartefrist – erhalten.

Worum ging es inhaltlich in diesen Tests?

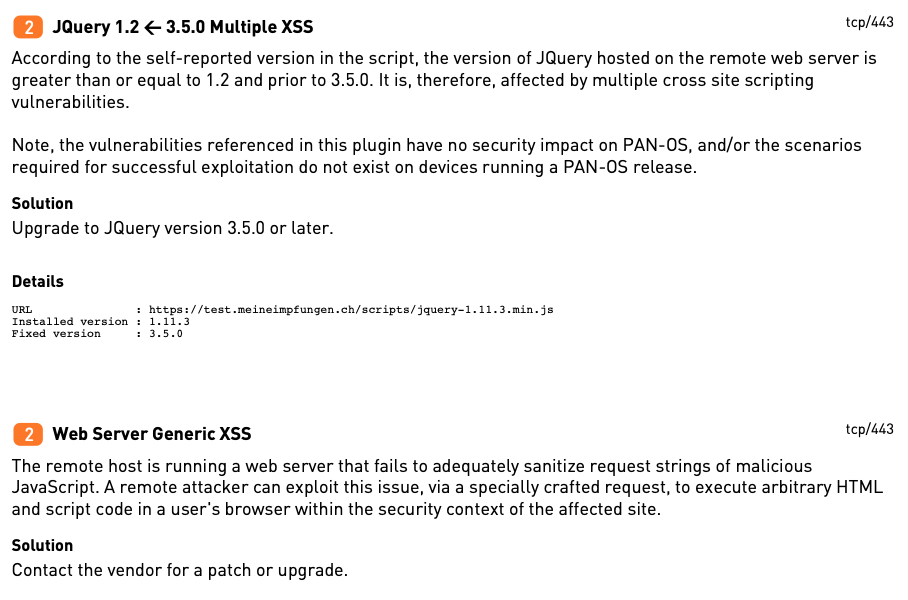

Gemäss Werkvertrag zur Entwicklung von myCOVIDvac waren Penetrationstests durch interne und externe Stellen Teil des Vertragsumfangs. Unter einem Penetrationstest versteht man die Prüfung der Sicherheit möglichst aller Systembestandteile und Anwendungen mit Mitteln und Methoden, die ein Hacker anwenden würde, um unautorisiert in das System einzudringen. Bereits die entsprechende Wikipedia-Seite hält fest, dass der “Begriff Penetrationstest […] gelegentlich auch fälschlich für einen automatischen Vulnerability Scan verwendet” wird (gern genutzte Tools hierzu sind beispielsweise der SSL Server Test von Qualys oder das Mozilla Observatory).

Etwas plakativ gesagt ist ein Vulnerability Scan vergleichbar mit einem Wachdienst-Rundgang ums Haus bei welchem geprüft wird ob alle Türen verschlossen und alle Fenster zu sind. Bei einem Penetration-Test wird dann mit dem Besenstil durchs offene Fenster der noch steckende Schlüssel in der Haustüre gedreht und das Haus aufgeschlossen.

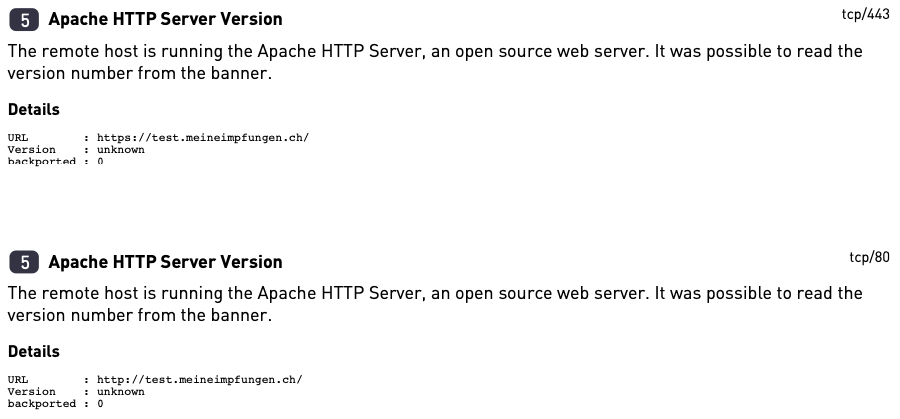

Genau solche Vulnerability Scans hat Arpage am 26. Januar und am 26. März durchführen lassen. Wenig überraschend ist, dass dabei zwar auf den ersten Blick umfangreich wirkende Reports erstellt wurden (19 bzw. 50 Seiten), die meisten der darin enthaltenen Punkte aber rein informativen Character haben (so werden im Report vom 26. März 11 Seiten damit gefüllt, Details zum verwendeten HTTP-Protokoll und den verwendeten Headern (Metainformationen in einem Webrequest) aufzuführen, explizit mit dem Hinweis “This test is informational only and does not denote any security problem” versehen) oder gleich mehrfach zum Kopfschütteln anregen:

Natürlich ist es grundsätzlich ein Risiko wenn ein Webserver seine Versionsnummer preisgibt (weil dann die Angreiferin direkt allfällig bekannte Schwachstellen dieser Version angreifen kann). Wenn dann der Vulnerability Scan aber “It was possible to read the version number” als Problem meldet, die Versionsnummer selber aber als “unkown” bezeichnet, dann wirkt das eher tragikomisch.

(Korrigenda: In der ursprünglichen Version haben wir hier von vertauschten Port-Nummern geschrieben. Das war natürlich Quatsch, die Port-Nummern sind richtig.)

Nichtsdestrotrotz zeigt bereits der Vulnerability Scan vom 26. Januar das Risiko von Cross Site Scripting/XSS-Angriffen auf (also der Art von Lücken welche die Basis unserer Recherche im März darstellten und die wir bereits schon am 19. Januar 2021 in einem Kurztext für die Republik aufzeigten):

Beachtung fanden die beiden Punkte offenbar nicht, dieselben Befunde finden sich auch im Report vom 26. März (und natürlich im oben erwähnten Republik-Artikel über die auf meineimpfungen.ch gefundenen Schwachstellen).

In der Erfüllung der vertraglichen Verpflichtung zur Durchführung von Penetration Tests wurde also gleich doppelt geschlampt:

- Anstelle von eigentlichen Penetrationstests wurden simple Vulnerability Scans durchgeführt welche allenfalls technische Schwächen im Systemsetup aufzeigen können, aber keinen bewusst durchgeführten Angriff auf ein System simulieren. Angesichts der Tatsache, dass es sich um ein System mit besonders schützenswerten Personendaten handelt, ist dieses Vorgehen eher leichtsinnig.

- Trotz aller Schwächen zeigte der Vulnerability Scan vom 26. Januar mehrere sicherheitsrelevante Probleme auf, insbesondere die oben erwähnten XSS-Lücken. Offenbar wurden diese Warnungen ignoriert oder als nicht so tragisch angesehen.

IT-Fail des Bundes: Systematisches Beschaffungsversagen?

Wie es zu derart gravierenden Versäumnissen gekommen ist, darüber gehen die Meinungen auseinander. Das BAG sei am Anschlag, die “Burn Out”-Rate sehr hoch, das bestätigen mehrere Quellen. Man sei von der Nachricht des Impfstoffs im Dezember 2020 völlig überrumpelt worden. Doch das meineimpfungen.ch-Debakel zeuge von einem fundamentaleren Systemproblem, sagen Insider. Dass Datensicherheit seinen Preis habe, sei den Beschafferinnen des BAG durchaus bewusst. Doch am Ende würden die Juristen des BBL (Bundesamt für Bauten und Logistik) über jede IT-Anschaffung bestimmen. Und wenn diese den Preis drücken, dann habe dies auch Folgen für die IT Security (die im Endeffekt geopfert wird). Ebenfalls problematisch aus Sicht unserer Quellen: das Gerangel zwischen BAG und BBL führt oft zu “vertragslosen” Zuständen von vielen Auftragsfirmen und damit auch zu Planungs/Rechtsunsicherheit (die beauftragten Firmen halten dann einfach den Minimalbetrieb aufrecht). Die Ortung der Ursachen für problematische IT-Beschaffungen bedarf einer vertieften Recherche (das Problem der IT-Freihänder war neulich Thema bei der Tagesschau).

Doch andere Experten teilen diese Sichtweise nicht. “Den schwarzen Peter an das BBL weiterzuschieben, halte ich für Blödsinn” sagte Matthias Stürmer, Beschaffungsexperte und Leiter des Instituts für Public Sector Transformation an der Berner Fachhochschule. Jedes Bundesamt habe Bedarfsstellen für Einkäufe. Das Beschaffungsgesetz biete ausserdem viele Spielräume, man müsse diese kennen und sich ständig weiterbilden. Das BBL begleitet den Prozess nur, doch die Anforderungen formulieren die Beschaffungsexpertinnen des BAG, sagt Stürmer.

Fakt ist: Die Verunsicherung bei IT-Beschaffungen von seiten der Bundesämter ist seit dem Insieme-Skandal gross, der Spielraum für Experimentierfreude sehr klein. Man darf nicht scheitern und Fehler machen, was vielleicht unter anderem auch am ständigen Spardruck des bürgerlich dominierenden Bundesparlaments (Legislatur 2015-2019) liegen mag.

Immerhin war das meineimpfungen.ch-Debakel auch ein Weckruf für Bundesbern.

Die BAG-Direktorin Anne Lévy sei daran eine Generalüberholung bei allen bestehenden Leistungsempfängerinnen durchzuführen, wie mehrere Quellen bestätigen. Bestehende Leistungsaufträge werden nun umfassenden Audits unterzogen. Und das BAG hat mit der CovidCert-App und der SwissCovid-App durchaus Handlungsfähigkeit bei digitalen Projekten bewiesen. Vielleicht sollte der IT-Lead bei der Planung sowie auch bei der Umsetzung mehr beim hauseigenen Bundesamt für Informatik BIT liegen- anstelle bei zweifelhaften externen Auftragnehmerinnen, die jahrelang unbeaufsichtigt schalten und walten können.

9 Antworten

Hallo, Ihr schreibt “Noch tragikomischer ist die Tatsache, dass im Report die Port-Nummern für http (wäre üblicherweise Port 80) und https (wäre Port 443) vertauscht sind”

Ich kann auf eurem Screenshot keine Vertauschung erkennen, Port 443 ist die URL per https aufgerufen und bei Port 80 nur auf http. Wo soll da etwas vertauscht worden sein?

Noch eine kleine Anmerkung, bei Webapplikationen ist die Unterscheidung von Vulnerabilty Scan und Penetration Test nicht so einfach wie bei normaler Infrastruktur. HTTP Daemon gehört zB. zur Infrastruktur und nicht zur Webapplikaton.

Ja, danke, ich hatte nur den Titel angeschaut. Wird korrigiert.

Danke für den Update. “IT-Fail des Bundes: Systematische Beschaffungsversagen?” ist wohl eher rhetorisch gefragt. Doch wer auf der politischen Seite bleibt jetzt dran? Die Vewaltung, das Parlament?

Da scheint einiges im Argen zu liegen. Vermute, es betrifft nicht nur das BAG.

Danke für Ihren Kommentar. Ja ich denke auch es bedarf einer vertieften Analyse/Recherche. Reihum hört man: seit dem Insieme-Beschaffungsskandal werden Kosten gescheut, gedrückt und versucht, die Risiken zu minimieren (wobei eben die NICHT-Einpreisung der IT Security wiederum andere Folgen hat). Hinzu kommt ein überfordertes Amt, das viele Basics bei der Digitalisierung verschlafen hat und seinen Aufsichtspflichten nicht nachkommt. Ich höre aber auch von anderen Ämtern, die ähnliche Beschaffungsprobleme haben. Hoffe meine KollegInnen recherchieren weiter, eventuell gibt es auch auf DNIP.ch eine Nachfolgestory:)

Danke für den sehr interessanten und gut recherchierten Artikel! Das ist die Art von Journalismus, von der wir mehr brauchen.

Interessant, besten Dank für die Aufarbeitung!

Ich denke aber der Hund liegt noch tiefer begraben: Wenn ich mich richtig erinnere sind die meisten Sicherheitslücken in Funktionalität, die bereits vor der Erweiterung für Covid existierte, und somit wohl nicht im Rahmen dieses Vertrags erfolgt. Das BAG hat also offensichtlich auch vor der Covid-Krise bei den Sicherheitsaudits geschlampt.

Es ist von aussen nicht ganz einfach zu sehen, welche Lücken schon im digitalen Impfausweis an sich bestanden und welche durch das unter Zeitdruck entwickelte Covid19-Modul hinzugekommen sind. Gehe aber auch davon aus, dass nicht alle Probleme erst Ende 2020/Anfang 2021 entstanden.

impfausweis ist gültig-gültigkeitsdauer `?

wie meinen Sie? Die Idee des elektronischen Impfausweises ist es auch dass Ihnen angezeigt wird, wann die nächste Impfung fällig sein wird.Aber diese Plattform wurde ja deaktiviert.