Im Zuge der Lockerungen der Corona-Massnahmen haben im letzten Sommer einige Webseiten und Apps Verbreitung gefunden, welche es Restaurants und Einkaufsläden einfacher machen sollten, die Vorgaben bezüglich Contact Tracing und Einschränkung der Besucher-/Kundenzahlen einzuhalten. Dass dabei «Time to market» wichtiger war als die Sicherheit hat Adrienne Fichter am Beispiel von Lunchgate schon letzten August aufgezeigt (→ #Lunchgate). Doch nicht nur beim Contact Tracing können unfreiwillig mehr Daten als geplant offengelegt werden, auch bei der Steuerung der Kundenströme in Einkaufsläden und Warenhäusern kann das eine oder andere schiefgehen.

So sorgten zumindest Coop und Migros im Sommer 2020 für mehr Transparenz und öffentlichen Einfluss als vorgesehen war. Beide Unternehmen setzen in ihren Filialen Crowd Monitoring-Systeme von ASE ein (→ ASE Crowd Monitor) mit welchen sich die Zahl der anwesenden Kunden messen und bei Überfüllung des Ladenlokals steuern lässt. Nur waren, wie ein aufmerksamer Leser sowohl in Coop- wie auch in Migros-Filialen feststellen konnte, die Systeme zu Beginn etwas gar leichtsinnig installiert, sie hätten sich problemlos zum Nachteil von Coop und Migros manipulieren lassen.

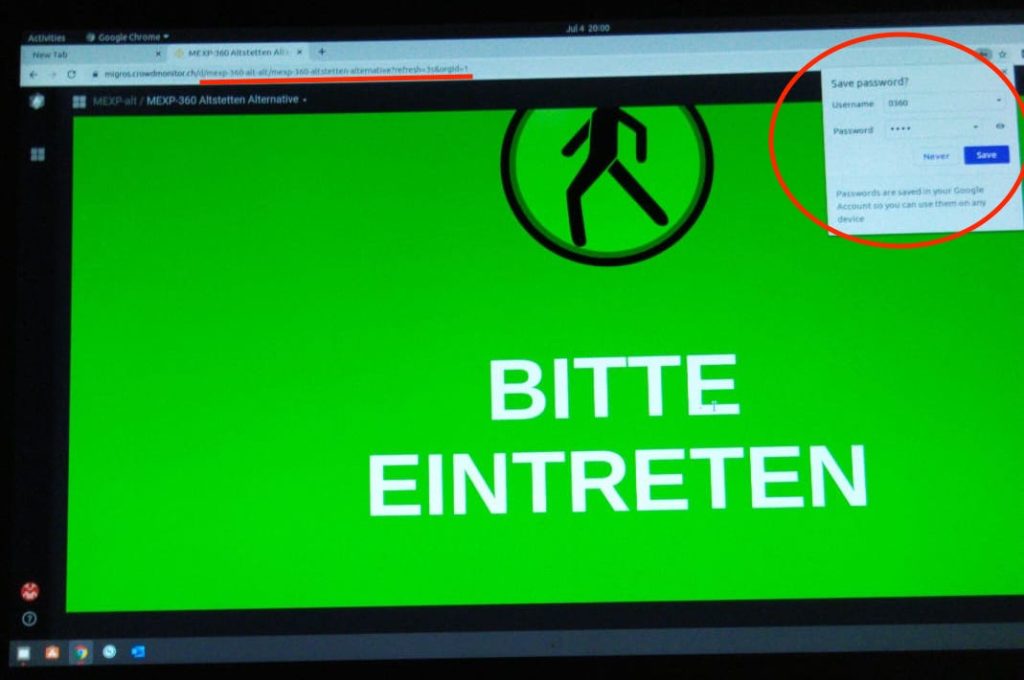

Durch eine Unsorgfältigkeit des Personals präsentierte sich das System dem interessierten Beobachter beim Eintritt in die Migros folgendermassen:

Da kam am Morgen offenbar beim Starten der Crowdmonitoring-Anzeige etwas dazwischen (oder sie stürzte ab) so dass nur die Loginmaske angezeigt wurde. Eine Login-Maske auf welcher sowohl Username wie Passwort bereits vorausgefüllt waren (oder vom Browser automatisch eingefüllt wurden).

Nun mag es ja nachvollziehbar sein, dass man sich für den Einsatz in den Ladenlokalen (wo es oft hektisch zu und her geht, das zuständige Personal je nach Tageszeit wechselt und IT-Sicherheit kaum an erster Stelle steht) einfache Logins und Passwörter ausdenkt. Im konkreten Fall war es dann aber doch etwas zuviel an Einfachheit, legte die Vierstelligkeit des Passwort doch zumindest nahe dass es der als Login dienenden Filialnummer entsprechen könnte.

Da zusätzlich auch die URL sichtbar war und die Filialnummer im Titel der Seite angezeigt wurde, war es schlussendlich eine Leichtigkeit, direkt übers Internet ins Monitoring-System einzuloggen

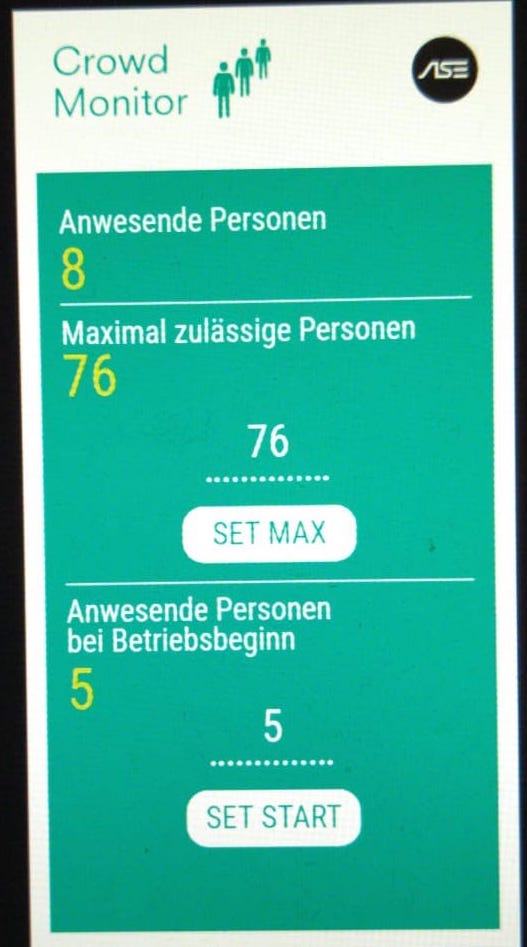

und sich so die Information darüber, ob die lokale Migros momentan gerade voll ist, ins Home Office zu holen. Die Möglichkeiten gingen aber noch weiter. Über denselben Zugang werden auch die für die jeweilige Filiale geltenden maximalen Kundenzahlen festgelegt. Da wäre es ein leichtes gewesen, weitgehend unbemerkt diese Zahl auf 10 oder sogar 0 zu senken

Sowohl Coop wie auch Migros haben auf die entsprechenden Hinweise schnell reagiert und den Zugriff aufs Crowdmonitoring übers Internet unterbunden. Auch bei Aldi kommt dasselbe System zum Einsatz, dort werden nach Auskunft des Unternehmens jedoch starke Passwörter verwendet.

Also Ende gut, alles gut? Oder vielleicht zumindest «alles halb so wild, es ging ja nicht um persönliche Daten, im konkreten Fall hätten sich Migros/Coop ja primär selbst geschadet»?

Letzteres ist grundsätzlich sicher richtig. Es handelt sich, soweit das von aussen erkennbar ist, um ein separates System mit separatem Login und mit einer sehr eingeschränkten Funktion. Vieles deutet darauf hin, dass das Crowd-Monitoring zumindest letzten Sommer auf Systemen von ASE lief, man also nicht einfach über den Zugang zum Crowd-Monitoring auch Zugriff zu den Migros/Coop-Systemen erhielt. Nichtsdestotrotz zeigt das Problem einige Schwächen einer zu schnellen Einführung von IT-Systemen auf:

- Systeme sind nur so sicher wie das schwächste Glied in der Kette. Dass man den Zugang zum Crowd-Monitoring-System absichern kann, zeigt das Beispiel Aldi. Dass man dabei aber aus Bequemlichkeitsgründen auch viel falsch machen und so Hackern Tor und Tür öffnen kann, zeigen die Beispiele Coop und Migros. Im konkreten Fall war es «nur» ein Crowd Monitoring, ob der Zugang zu den Kassensystemen wohl besser geschützt ist?

- Jede offen verfügbare Information kann einem Angreifer helfen. Im konkreten Fall war die für das Login relevante Filialnummer auch im Seitentitel ersichtlich, es wäre insofern ein leichtes gewesen, sich ins Monitoring jeder Filiale einzuloggen die man besucht. Bei einem so simplen Login wäre sogar ein automatisiertes Durchprobieren erfolgreich gewesen

- An Sicherheitsbewusstsein hat es vermutlich auch auf Seiten von ASE etwas gemangelt. Nach einem ersten Hinweis wurde zwar der Zugang via Internet beim einen Detailhändler gesperrt, die Einstiegsseite des anderen bliebt aber weiter öffentlich zugänglich. Wir wissen nicht was sich hinter den Kulissen abspielte, und ASE könnte sich durchaus auf den Standpunkt stellen dass die Loginsicherheit Sache des Kunden ist, aber etwas leichtsinnig wirkt es von aussen trotzdem.