Diese Geschichte ist der Beginn einer Reise auf die „andere Seite“ des Staates. Also eben nicht die Seite mit der ich sehr oft zu tun habe. Etwa mit den eidgenössischen Institutionen die dafür sorgen dass das Internet sicherer oder vor Datenschutzverletzungen geschützt wird, wie dem NCSC (National Cyber Security Centre) oder dem EDÖB (Eidgenössischen Datenschutzbeauftragten).

Sondern die Seite der Strafverfolgung, des Nachrichtendiensts und auch der Armee. Ich rede bewusst von „anderer Seite“ weil zwar jene Institutionen ebenfalls im Interesse der Sicherheit agieren, aber eben auch ein Interesse an der Ausnutzung von IT-Sicherheitslücken (Etwa „Zero Days“ und „Zero Days Exploits“) haben um ihren Auftrag zu erfüllen. Und das wiederum in der Gesamtrechnung unter dem Strich zur Unsicherheit des Internets beiträgt.

Hierzu hab ich eine Reihe von BGÖ-Gesuchen gestartet, um mich dem Thema anzunähern. Die meisten Ergebnisse dieser Gesuche werde ich im Rahmen von Recherchen für die Republik und auf dnip.ch veröffentlichen.

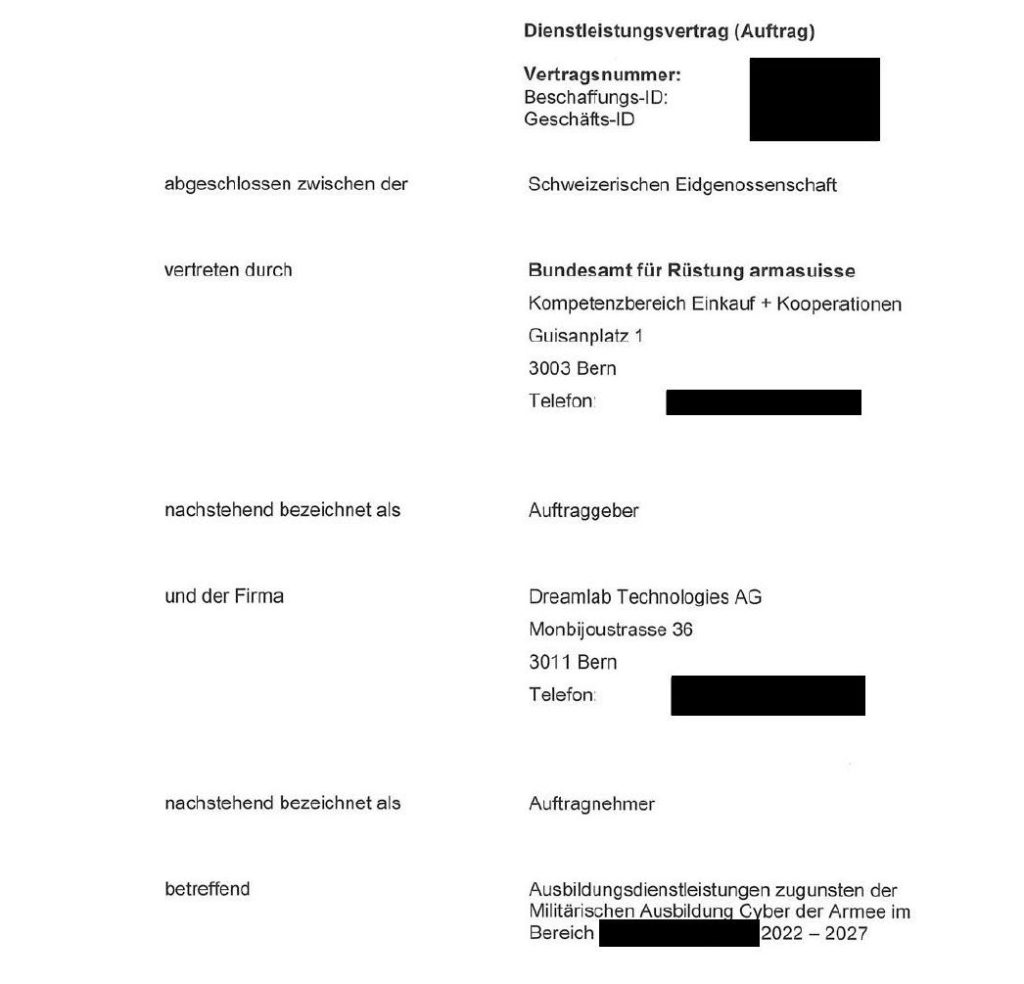

Nun aber zum ersten Finding und zum ersten Teil der Geschichte: Anhand eigener Recherchen fand ich heraus dass die Berner IT Security-Firma Dreamlab nun einen Auftrag für die Armee an Land zog. Das BGÖ-Gesuch, das ich beim Bundesamt für Rüstung stellte, bestätigte dies.

In der IT Security- Szene ist Dreamlab keine Unbekannte.

Die meisten kennen dessen Gründer, Nicolas Mayencourt, als DEN Cybersecurity-Experten, der immer wieder von Medien (besonders von SRF) gerne konsultiert wird. Mit sanfter Stimme erklärt der Fribourger immer wieder was es zu tun gibt, um Phishing-Attacken abzuwenden oder sich als KMU vor Ransomware zu schützen.

In der Presse wurde Mayencourt bereits als Wunderkind und Genie gehandelt. Er kritzelte als 9-Jähriger Papierblätter mit Codezeilen voll, fehlte ständig im Gymnasium und schloss trotzdem als Klassenbester ab. Er besuchte nie irgendeine Universität, weil „IT Sicherheit“ damals noch nicht existierte und arbeitete zudem als Videokünstler für Bands (er könnte die beiden Hauptfiguren der Serie „One Billion Dollar Code“ gut verkörpern).

Mayencourt gründete früh seine eigene Firma und führte Penetration Tests für verschiedene Auftraggeber durch. In zahlreichen Porträts wird dabei immer wieder von der lockeren Hacker-Mentalität (Partys, Redbull, Joints) erzählt besonders in den Anfangsjahren des Unternehmens. Dann folgten Aufträge des Bunds, konkreter: vom Aussendepartment und des Nachrichtendiensts. Später half Dreamlab der Bundeskriminalpolizei einen Trojaner einer deutschen Firma via gezieltem Spear Phishing auf Rechnern von Täterinnen zu installieren. Er wechselte zum Produktegeschäft, zu den „digitalen Waffen“ was ihm dann auch zum Verhängnis wurde.

Der Tiefpunkt erfolgte 2011 über die Wikileaks-Enthüllungen „Spy Files“. Der Vollständigkeit halber hier nochmals eine Auflistung relevanter Dokumente die bei Wikileaks veröffentlicht worden sind (Angebote, Preislisten, Trainingsunterlagen, Belege für Geschäftsreisen von Dreamlab):

https://wikileaks.org/spyfiles/docs/DREAMLABGAMMA_2011_Vereeinestra_de.html https://wikileaks.org/spyfiles3 https://wikileaks.org/spyfiles/docs/DREAMLAB_2010_OMQuotMoni_en.html https://wikileaks.org/spyfiles/docs/SILICOMDREAMLAB_2010_Non_Agre_en.html https://wikileaks.org/spyfiles/docs/DREAMLAB_2010_OMPurcOrde_en.html https://wikileaks.org/spyfiles/docs/DREAMLAB_2011_FinFPric_en.html https://wikileaks.org/spyfiles/docs/DREAMLAB_2010_OMPurcOrde_en.html https://wikileaks.org/spyfiles/docs/GAMMA_2010_FinfFINFISP_en.html

Der Münchner Firma Gamma International lieferte Dreamlab nach eigenen Angaben Netzwerkkomponenten für eine Spähtechnologie („Infection Proxy Project“, der Softwarename lautete FinSpy) nach Turkmenistan und Oman, zwei der repressivsten Länder der Welt. Er sei naiv gewesen, sagte er im Nachhinein den Medien. Viele seiner Mitarbeitenden hätten danach gekündigt.

Ein Verbot von Überwachungstechnik war damals in der Schweiz noch nicht wirklich ein Thema. Für Dual Use – also Güter die man sowohl für zivile Zwecke als auch militärisch nutzen kann – gilt in der Schweiz seit jeher eine eher lockere Handhabung (#Cryptoleaks lässt grüssen). 2012 wurde dann Überwachungstechnologien, die „reine“ Software darstellen, auf die Güterliste der nationalen Güterkontrollverordnung integriert, rechtliche Grundlage dafür ist das internationale Wassenaar-Abkommen. 2021 ist nun eine neue Verordnung in Kraft getreten, die einen Export von Internet- und Überwachungstechnologie verbietet, sofern die Enduserin dieses für Repressionen nutzen kann (oder Grund zur Annahme besteht).

Doch das alles interessiert Mayencourt nicht mehr. Er hat diesem Geschäft nach dem Medienskandal abgeschworen und fokussiert nun auf das Beratungsbusiness. In eigenen Worten: er macht nur noch „defensive Projekte„.

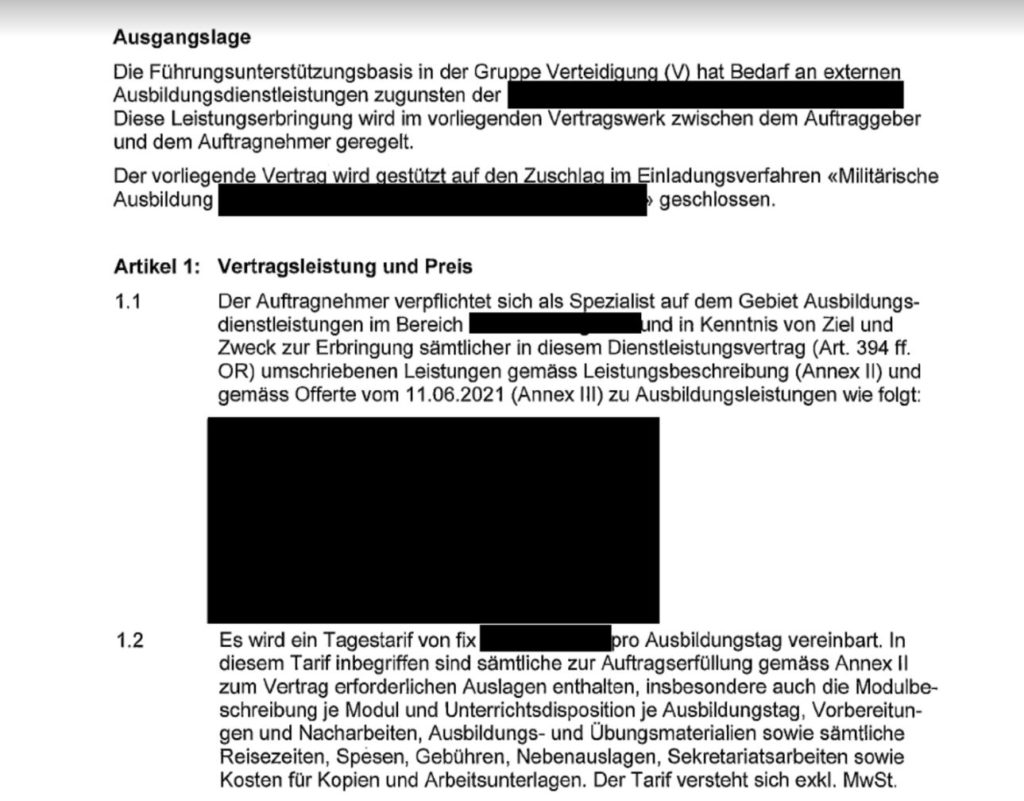

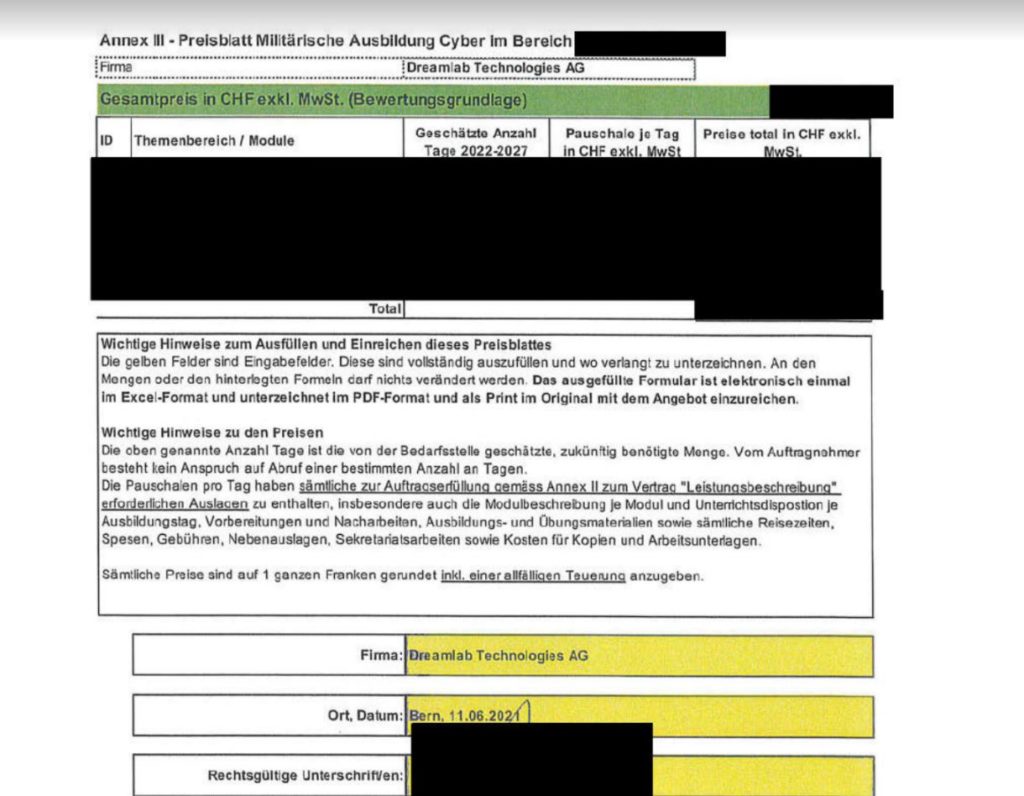

Nun hat er einen attraktiven Auftrag gesichert: Für CHF 198’000 bildet die Firma die Cyber-Soldaten aus und unterstützt damit das FUB, die Führungsunterstützenbasis (2022-2027). Dies habe ich auf Basis des Öffentlichkeitsgesetzes herausgefunden.

Aussagen über den Leistungsinhalt dieser „Ausbildungsdienstleistungen“ – also den geschwärzten Teil- habe ich nicht erhalten. Grund dafür laut Öffentlichkeitsberater Patrick Anliker vom armasuisse:

„Angaben über den Inhalt der Ausbildungsdienstleistungen lassen Rückschlüsse über die Kapazitäten der inländischen Cyberabwehr bzw. von allfälligen Fähigkeitslücken zu.“

Patrick Anliker, Öffentlichkeitsberater armasuisse

Und hier sind wir nun beim zweiten Teil der Geschichte angelangt: bei den (geschwärzten) Inhalten zu den Ausbildungsdienstleistungen. Sie würden in der Theorie einen Vorgeschmack darauf geben, wie sich die Cyber-Armee in der Schweiz gerade derzeit aufstellt und welche Skills sie derzeit erlernt. Doch bei diesem Part der Recherche stiess ich auf Grenzen.

Cyber-Ausbildung der Armee: eine Blackbox?

Die entscheidende Frage lautet: Handelt es sich hier um Cyber-Ausbildung – also bei der Fähigkeitsentwicklung der Armee- nun um das Erlernen von Defensiv-Fähigkeiten oder um Offensiv-Fähigkeiten?

Hier zunächst einige definitorische Klärungen. Ein Cybersecurity-Wissenschaftler, der auf diesem Gebiet forscht und nicht genannt werden möchte, umschreibt den Begriff „Offensivfähigkeiten“ folgendermassen:

„Die Kombination von Technologie, Individuen und organisatorischen Kapazitäten, um digitale Dienste und Netzwerke gegen jemanden (also ohne deren Zustimmung) zu manipulieren. Kurz gesagt: die Nutzung von Cyberunsicherheiten für eigene Zwecke gegen jemand anderen, eine andere Entität, einen Staat etc. Das reicht von Spionage über Sabotage, über das Zerstören einer Infrastruktur, bis zu subversiven Angelegenheiten, zum Beispiel über Veränderungen von Daten und Informationen in Systemen.“

Was findet man also auf der Armee-Website zu diesen Konzepten?

Das Gesamtkonzept des Cyber-Kommandos ist gerade „in der Mache“ und wird zurzeit politisch beraten. So steht etwa auf der Website:

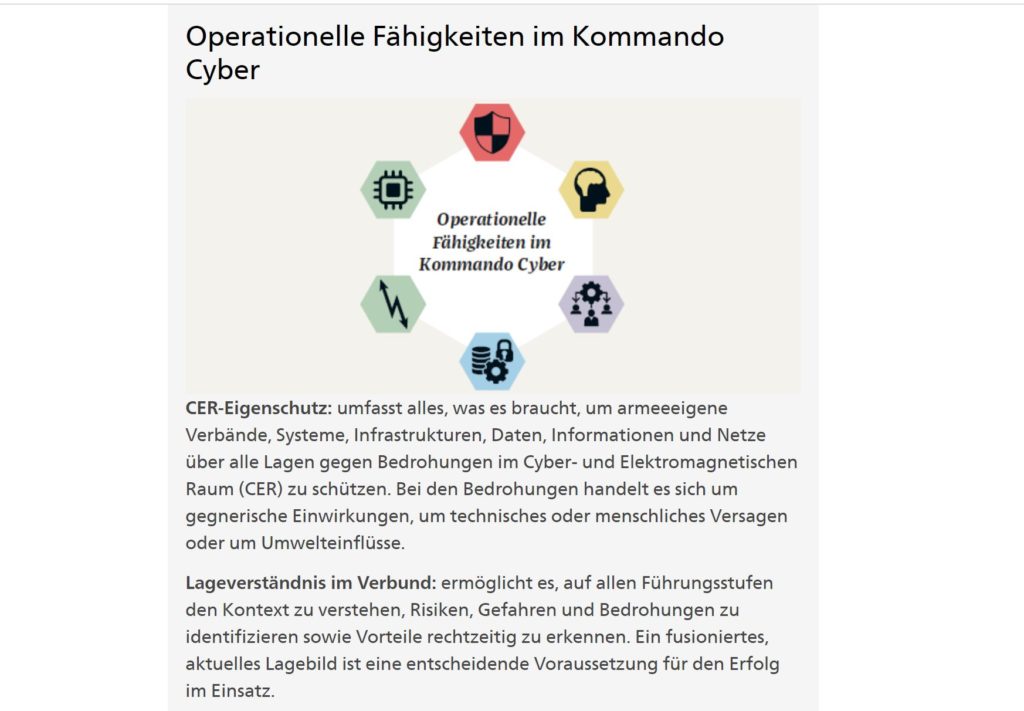

„Die «Gesamtkonzeption Cyber» (GK Cyber) zeigt die Entwicklungstendenzen auf, umfasst das nationale Recht sowie die Doktrin und fokussiert sich auf sechs operationelle Fähigkeiten.“

Ein weiterer Begriff ist aufgetaucht, der erklärt werden muss: Doktrin.

Der Cybersecurity-Forscher umschreibt diesen so: „Wer was wie einsetzt, zu welchen Zwecken, es geht um generelle Operationskonzepte. Diese definieren dann auch, welche militärische Cyberfähigkeiten aufgebaut werden sollen. Der Aufbau und die Aufrechterhaltung einer Offensivfähigkeit kostet und ist gerade im militärischen Bereich auf gegnerische Systeme spezifisch.„

Es geht also um die grossen Leitplanken der Cyber-Skills und die Frage: Welche Cyberfähigkeiten sollen die Soldaten aufbauen? Auf der parlamentarischen Ebene ist wenig dazu zu vernehmen, die Doktrinfindung scheint sich im Wesentlichen gerade in der Exekutive (also verwaltungsinterne Entscheidungsprozesse) abzuspielen.

Der entscheidende Satz, der einerseits diese These (aktueller Entscheidungsprozess) belegt und zum anderen die Geheimniskrämerei von armasuisse zu den Ausbildungsinhalten erklärt, findet sich ebenfalls auf der Website: „Die GK Cyber beschreibt drei Optionen für die künftige Fähigkeitsentwicklung der Armee. Mitte Juni wurde das Dokument durch die Armeeführung genehmigt. Im Oktober 2021 soll es auch dem Bundesrat vorgelegt werden.“

Kurz: es wird alles derzeit beraten und ist daher top secret.

Einiges deutet in den Verlautbarungen nach aussen auf Cyber-Defense hin, also Abwehr von Angriffen und Verteidigung von kritischen Infrastrukturen. Anliker selbst redet ja von „inländischer Cyberabwehr“ im Fall von Dreamlab. Ausserdem gibt es ein paar weitere Indizien:

- Auf der obig genannten Website zur „Gesamtkonzeption Cyber“ steht etwa bei den operationellen Fähigkeiten: „Die Aktionen können auch dazu dienen, Massnahmen zur Spionageabwehr in den eigenen IKT-Systemen durchzuführen, um Ziele und Absichten von eingedrungenen gegnerischen Akteuren zu erkennen.“ Die „Gesamtkonzeption Cyber“ gibt es hier hier zu lesen.

- Hinweise existieren zudem in der Botschaft des Bundesrats zur Weiterentwicklung der Armee, die von der Sicherheitspolitischen Kommission des Nationalrats abgesegnet worden ist und in der Wintersession beraten wird:

„Die Führungsunterstützungsbasis ist verantwortlich, dass die IKT-Systeme und die Datenübertragung in der Armee in allen Lagen sicher funktionieren und permanent verfügbar sind. Zusätzlich erbringt sie Leistungen in der elektronischen Kriegführung, in der Abwehr von Cyber-Angriffen sowie für die permanente Führungsfähigkeit des Bundes und der Kantone.„

Botschaft des Bundesrats zur Weiterentwicklung der Armee.

- Bundesrätin Viola Amherd gab an der Pressekonferenz vom 1. September 2021 ähnliche Hinweise: „Dieses (Cyber-) Kommando wird künftige die Kompetenzen in der Lagebild, Cyberabwehr, IKT Leistungen Führungsunterstützung Kryptologie und elektronische Kriegsführung bereitstellen.“

- Was eine Cyber-Abwehr konkret an Kompetenzen verlangt, erklärt Armee-Chef Thomas Süssli in einem aufschlussreichen NZZ-interview von Januar 2021. Etwa zum Thema Einkauf von IT-Sicherheitslücken: „Wir haben das gleiche Interesse an Schwachstellen, damit wir sie schliessen oder Angriffe abwehren können.“ Einen Schlüsselsatz machte der ebenfalls interviewte FUB-Chef Alain Vuitel: „Genauso wichtig ist das Wissen um die Netze. Nur wer weiss, wie die gegnerische Infrastruktur aufgebaut ist, kann einen Angriff durchführen. Um den passenden Schlüssel zu generieren, müssen wir genau wissen, wie das Schloss aussieht.“

Der anonyme Cybersecurity-Forscher schätzt den bezüglich Nutzen solcher „Präventionsoperationen“ als hoch ein für die Schweiz:

„Wenn die Schweiz etwa angegriffen wird, sollte man idealerweise schon im Vorfeld davon wissen, oder zumindest im Stande sein, weitere Schläge bestenfalls zu verhindern. Man sollte sofort eine Einschätzung vornehmen können: Werden mutmasslich noch weitere Personen betroffen? Wer steckt dahinter? Als Staat hat man ein Interesse eine fortgeschrittene Signalüberwachung zu haben, um weitere sicherheitspolitisch relevante Cybervorfälle zu verhindern. Idealerweise möchte man sich da positionieren, wo sich der Gegner wieder vorbereitet und tätig ist, im beobachtenden Sinne. Deshalb spielt auch die schon genannte Doktrin sowie der Nachrichtendienst eine wichtige Rolle. Kurz: Es geht um Früherkennung, Antizipation, Methoden erkennen und sich dann dagegen zu verteidigen. So aufzustellen dass man als Angriffsziel zu teuer wird, um angegriffen zu werden.„

Cyber-Security-Forscher zum Thema „Kenne Deinen Gegner“

Diese Ausrichtung passt auch mit der auf der Website beschriebenen operationellen Fähigkeit zusammen:

„Aktionen im Cyberraum: hindern den gegnerischen Akteur daran, einen Wissens- und Entscheidungsvorsprung zu erlangen. Auch die Wirkung seiner Effektoren wird dadurch beeinträchtigt.“

Die Schweiz soll also unattraktiv werden für Angreiferinnen, indem sie sich gut „aufstellt“ und resilient ist. Die Armee baut Kompetenzen im Bereich dieser Beobachtung und Aushorchung von Gegnern auf. Doch um im Vagen zu bleiben (weil man sonst Rückschlüsse über die „Fähigkeitsausweis“ der Schweizer Cyber-Armee hat, wie zuvor armasuisse-Berater Anliker betonte) macht FUB-Chef Vuitel im NZZ-Interview dann doch eine Andeutung in Richtung Offensiv-Operationen:

„Wir haben natürlich die technischen Fähigkeiten für offensive Operationen. Aber darüber sprechen wir nicht im Detail.“

FUB-Chef Alain Vuitel

In der Tat: Eigentlich hat die Armee die Lizenz zum (Zurück-) Hacken. Gemäss der Verordnung über die militärische Cyberabwehr kann sie dazu die Ermächtigung einholen um zum Beispiel gegen angreifende Computer vorzugehen (sowie auch die Staatsanwaltschaft ermächtigt ist, „besondere Informatikprogramme“ einzusetzen und unbekannte IT-Sicherheitslücken auszunutzen, gemäss einigen Paragraphen in der Strafprozessordnung, etwa hier und hier )

Diese Hypothese wird auch in einer internen Präsentation der Strategie Cyber VBS im Rahmen eines Fachgesprächs von Frühling 2021 untermauert, denn die Schweizer Gesetze erlauben grundsätzlichen solche offensiven Operationen.

Zusammengefasst: Wir wissen also dass offensive Operationen möglich sind, der Bund redet nach aussen jedoch öffentlich lieber von Cyber-Defence. Es bleibt also alles offen, welche Fähigkeiten die Cyber-Armee genau aufbaut.

Die einzige Gewissheit die wir nun haben, ist, dass die Firma Dreamlab die Cyber-Armee auf einigen Fachgebieten der Cyberabwehr ausbildet. Ob es sich hier um den ersten Bundesauftrag für die Berner Firma in diesem Bereich (Cyber) handelte, dazu wollte mir Dreamlab-Chef und -Gründer Nicolas Mayencourt auf Anfrage keine Antwort geben.

Ich starte nochmals einen letzten Versuch und frage nochmals beim armasuisse-Öffentlichkeitsberater Patrick Anliker nach, ob die angebotenen Ausbildungsdienstleistungen in Richtung Cyberabwehr oder Offensiv-Bereich gehen würden. Doch dieser möchte mir logischerweise auch diese Frage nicht beantworten (aus Angst Gegnerinnen sowie mitlesenden Geheimdiensten zu viele Informationen preiszugeben):

„Diese Anschlussfrage kann ebenfalls nicht beantwortet werden. Sie geht in die gleiche Richtung wie die Fähigkeiten und Ausbildungsmodule. Würden wir diese Frage beantworten, würden wir preisgeben wozu die Cyber Lehrgänger in der Lage sind.“

Patrick Anliker, Öffentlichkeitsberater armasuisse

Immerhin wissen wir eines: Die Bedeutung der Cybersphäre hat sich in der Armee wohl mehr als sonst wo in der Bundesverwaltung durchgesetzt. So steht auf der Website der Armee: „Kaum eine Übung oder ein Einsatz der Armee ist ohne den Bereich der Informations- und Kommunikationstechnologie (IKT) durchführbar„.

3 Antworten

Eine sehr interessante Blackbox, in die es wichtig ist, reinzuschauen!

Ich selbst nehme stark an, dass man sich am Anfang auf die Defensive fokussieren wird. Dieses Know-how wird sowieso benötigt, auch wenn man offensiv aktiv wird.

Die ganzen Begriffe, bei denen es darum geht, direkt zurückzuschlagen, sind meistens heisse Luft. Grundsätzlich hackt man zurück, indem man den Angreifer bzw. dessen System kennt und via Zero Day-Lücke angreift. Die andere Variante ist eine ganz andere. Man hackt sich bspw. in das Netz eines Internet-Providers eines Landes, wo man aktiv werden will. Dies aber möglichst unter dem Radar. Sobald man drin ist, sichert man sich ab, dass keine anderen Staaten/Organisationen sich da einnisten (da wären wir wieder bei der defensiven Kernkompetenz). Sobald man eine Operation startet, kann man via Provider sicher mehr Daten mitlesen, als wenn man noch keinen «Zugang» geschaffen hat. Hier ist man dann aber natürlich auf einen Datenknoten oder Firmennetzwerk beschränkt.

Spannend, danke für die Insights. Für weiteren Austausch zum Thema gerne uns via Threema kontaktieren (die IDs finden Sie im „Über uns“).