In einem Interview mit Inside IT hat Marc Holitscher von Microsoft zu einer «sachlichen Debatte» aufgerufen; doch was sich dabei genau ändern soll, blieb auch nach dem Interview unklar. Wir bringen Klarheit in die Debatte und zeigen mögliche Auswege. Und werfen die Frage auf, ob das Gespräch nicht eher die Zerstückelung und damit Schwächung des Souveränitäts-Efforts dient als der Schaffung von Klarheit.

Im Interview (Paywall) spricht «National Technology Officer» Marc Holitscher folgende Punkte an:

- Differenzierung zwischen staatlicher Souveränität und kommerzieller bzw. gesellschaftlicher Resilienz oder digitale Selbstbestimmung.

- Sicherheit vs. Cybergefahren

- US Cloud Act

Nehmen wir uns doch einmal diese Themen vor. Und suchen nachher nach einer Lösung.

Inhalte

ToggleDifferenzierung: Divide et Impera

Wichtige Orientierung bietet hier der kürzlich publizierte Bericht des Bundesrates. Demnach bezieht sich digitale Souveränität ausschliesslich auf den Bereich des Staates. Dieser muss über die erforderliche Kontroll- und Handlungsfähigkeit im digitalen Raum verfügen, um die Erfüllung seiner Aufgaben sicherzustellen. Im kommerziellen und gesellschaftlichen Umfeld hingegen spricht der Bundesrat von Resilienz und digitaler Selbstbestimmung.

Marc Holitscher im Inside-IT-Interview, 2026-02-05

Der von Holitscher zitierte Bericht grenzt zwar zwischen diesen Begriffen ab, aber nur, um sich im Bericht auf die staatlichen Funktionen zu konzentrieren:

«Digitale Souveränität bedeutet, als Staat über die erforderliche Kontroll- und Handlungsfähigkeit im digitalen Raum zu verfügen, um die Erfüllung staatlicher Aufgaben sicherzustellen.»

Diese enge Definition bringt es mit sich, dass die Kontroll- und Handlungsfähigkeit der Wirtschaft und Zivilgesellschaft im digitalen Raum nicht im Zentrum stehen. Wenngleich in diesen Bereichen ebenfalls Klärungsbedarf besteht, konzentriert sich der vorliegende Bericht auf die Kontroll- und Handlungsfähigkeit des Schweizer Staates.

Für die Anwendung der Definition ist somit zu klären, wann eine staatliche Aufgabe betroffen ist und ob ein Bezug zum digitalen Raum besteht.

Digitale Souveränität der Schweiz (Bericht des Bundesrates in Erfüllung des Postulats 22.4411 Z’graggen, 14.12.2022), 2025-11-26

Was bedeutet Souveränität?

Die wichtigsten Ziele, sowohl für Staat, Wirtschaft als auch Gesellschaft bzw. Individuum sind nämlich dieselben; egal, ob das Kind nun «Souveränität», «Resilienz» oder «digitale Selbstbestimmung» heisst. Deshalb werde ich zumindest Souveränität und Selbstbestimmung hier synonym verwenden.

Resilienz ist die «Möglichkeit zum Selbsterhalt». Die ist auch wichtig, hat aber nur am Rande etwas mit der Selbstbestimmung auf persönlicher, Firmen- oder staatlicher Ebene zu tun, weshalb ich diesen Begriff aussen vor lasse.

Bei der Souveränität geht es, um es mit den Worten des Bundesrats zu sagen, um «die erforderliche Kontroll- und Handlungsfähigkeit im digitalen Raum zu verfügen». Etwas fassbarer und spritziger hat das Rolf Schumann zusammengefasst: «Souveränität heisst, den Verhandlungstisch verlassen zu können.»

Die Formulierung von Michael Seemann «Souveränität ist, einen Pfad nicht nehmen zu müssen» hilft uns auch, einen Lösungsweg aufzuzeigen: Man braucht weitere Pfade, auf die man ausweichen kann. Wenn es diese Abzweigungen nicht gibt oder man sein Gefährt nicht lenken kann, dann hat man diese Wahlfreiheit nicht und entsprechend fehlt auch die Souveränität.

Die künstliche Aufteilung des Unabhängigkeits- und Selbstbestimmungsbegriffs zwischen Individuen, Firmen und dem Staat dient nicht der Klarheit. Sie erscheint eher wie ein Versuch, Keile zwischen die drei Interessengruppen zu treiben, damit sie ihre gegenseitigen Synergien nicht nutzen.

Voraussetzungen zur Souveränität

Damit wir vom Verhandlungstisch aufstehen und einen anderen Pfad in Erwägung ziehen können, braucht es zwei Dinge:

1. Existenz von Alternativen

Die ganzen marktwirtschaftlichen Theorien setzen voraus, dass es Alternativen gibt. Das Monopol ist die Antithese zur Alternative. Und auch wenn Google und Microsoft offiziell keine Monopole sind, besitzen sie etliche Anzeichen von monopolähnlichem Verhalten. Weshalb beiden vorgeworfen wird, mutmasslich unzulässige Wettbewerbsbeschränkungen einzusetzen; also, die Entstehung von Konkurrenz übermässig zu erschweren.

Auch wenn man für gewisse Funktionen noch von Microsoft zu Google oder Amazon wechseln kann: In keinem Fall ergibt sich damit eine Alternative zu den USA.

Entsprechend ist es notwendig, dass es für die von Microsoft und Google angebotenen Technologien und insbesondere zum «single point of failure» USA eine Alternative gibt.

2. Möglichkeit zum Wechsel

Neben der Existenz von Alternativen muss aber auch der Wechsel zu diesen Alternativen möglich sein. Der Wechsel wird erschwert durch Lock-In-Massnahmen, oft werden die Cloudanbieter damit zum Subunternehmer, dem man nicht mehr kündigen kann.

Neben finanziellen Lock-Ins, die sich z.B. durch Bundle-Angebote oder langfristige Verträge ergeben, kommen auch technische Lock-Ins zum Tragen. Letztere erschweren den gesamthaften Wechsel (z.B. spezifische Datenformate oder Daten, die der Provider gar nicht herausrückt) oder auch den schrittweisen Wechsel (z.B. wegen fehlender offener Schnittstellen).

Bei jedem neuen Produkt oder Service, welches man von einem Lieferanten annimmt, sollte man sich immer die Frage stellen: Wie komme ich von diesem Produkt wieder weg, falls die Rahmenbedingungen nicht mehr stimmen? Die Exit-Strategie muss von Anfang an mitgeplant (und regelmässig validiert) werden.

Sicherheit gegen Cybergefahren

Ein Punkt, in dem ich Holitscher recht geben muss: Jeder IT-Service (und jede Nutzer:in) muss auch vor Cyberbedrohungen geschützt werden. Welche Gefahren das im Einzelfall genau sind und wie gut der jeweilige Schutz sein muss, hängt vom Kunden, den Daten und den davon abhängigen Geschäftsprozessen ab.

Auch wenn Microsoft mehr Ressourcen in IT-Sicherheit steckt als viele andere Firmen: Microsoft ist auch ein wertvolles Ziel und die Microsoft-Infrastruktur sehr komplex. Grosszügig ausgestattete Hackerteams, die Russland oder China zugeschrieben werden, schaffen es immer wieder, in die Microsoft-Infrastruktur einzudringen und dort über Monate unerkannt aktiv zu bleiben. Auch gibt es alte, undokumentierte sicherheitsrelevante Teile der Microsoft-Infrastruktur, an die sich bei Microsoft scheinbar kaum jemand erinnert und über die man mutmasslich über Jahre die Kundengrenzen («Tenants») überwinden konnte. Angreifer hätten damit beliebige fremde Tenants von jeglichen Microsoft-Kunden mit Leichtigkeit unter ihre Kontrolle bringen können. Und natürlich lässt sich Microsoft Sicherheit zusätzlich bezahlen; auch dann, wenn es um Microsoft-interne Funktionen geht, bei denen nur Microsoft nach Sicherheitsprobleme suchen kann.

Sicherheit ist ein oft unterschätztes Kriterium bei IT-Systemen. IT-Sicherheit sollte aber schon lange im Fokus der Entscheidungsträger stehen, unabhängig von der aktuellen Debatte über Souveränität und Selbstbestimmung. Bitte vermischt diese Diskussionen nicht.

Keine Gefahr vom US Cloud Act?

Der Cloud Act – für die, die es nicht kennen – ist ein «Gesetz zum Zugriff der US-Behörden auf gespeicherte Daten im Internet». Im Interview sagt Holitscher über den Cloud Act: «Das Gesetz ermöglicht keinen ungehinderten oder automatischen Zugriff auf Kundendaten.» Auch nach dem zweiten Lesen klingt der Satz nicht wirklich beruhigend. Gleichzeitig bleibt FISA unerwähnt, mit dem hinter verschlossenen Türen über die Herausgabe von ausländischen Daten entschieden wird. Der aktuelle US-Präsident ist ebenfalls dafür bekannt, dass er sich wenig um Gesetze und Gewaltenteilung schert. Seit einem Jahr unterzeichnet Trump grosszügig neue «Executive Orders», mit denen er sich und anderen jederzeit unangekündigt neue Rechte zuweisen kann. Übrigens können solche Präsidialverfügungen auch geheim ausgestellt werden.

Auch hier gilt: Der Fokus auf den Cloud Act ist angesichts der Möglichkeit, dass der US-Präsident von heute auf Morgen seine Meinung und die Gesetzeslage ändert, sehr kurzfristig gedacht.

Online-Selbstbestimmung – gibt es die noch?

Das Problem ist nicht Microsoft-spezifisch. Es ist grundsätzlicherer Natur, dass Regierungen ihre Tech-Konzerne zur Datenherausgabe oder Sanktionen zwingen können. Und das betrifft nicht nur Firmen, die ihren Hauptsitz in dem entsprechenden Land haben; auch Firmen, die ihre Geschäftsbeziehungen nicht verlieren wollen, werden zur Datenherausgabe (oder Übergabe einer Tochterfirma) gezwungen, wie im Beispiel TikTok.

Für Firmen, Einzelpersonen, aber ganz besonders ganze Staaten sind Planbarkeit und zuverlässige Vorhersagbarkeit essenziell. Wir alle kennen sicher Online-Firmen, die sich in ihren AGBs das Recht nehmen, ihre AGBs jederzeit einseitig und vielleicht sogar noch ohne Vorankündigung zu ändern. Oder sich vorbehalten, Benutzer oder ihre Beiträge jederzeit ohne Angabe von Gründen zu löschen. Sicher aber hat man kein Widerspruchsrecht, ausser der Möglichkeit, wenn man die neuen AGBs gelesen hat und sie einem nicht gefallen, die entsprechende Plattform spätestens dann zu verlassen.

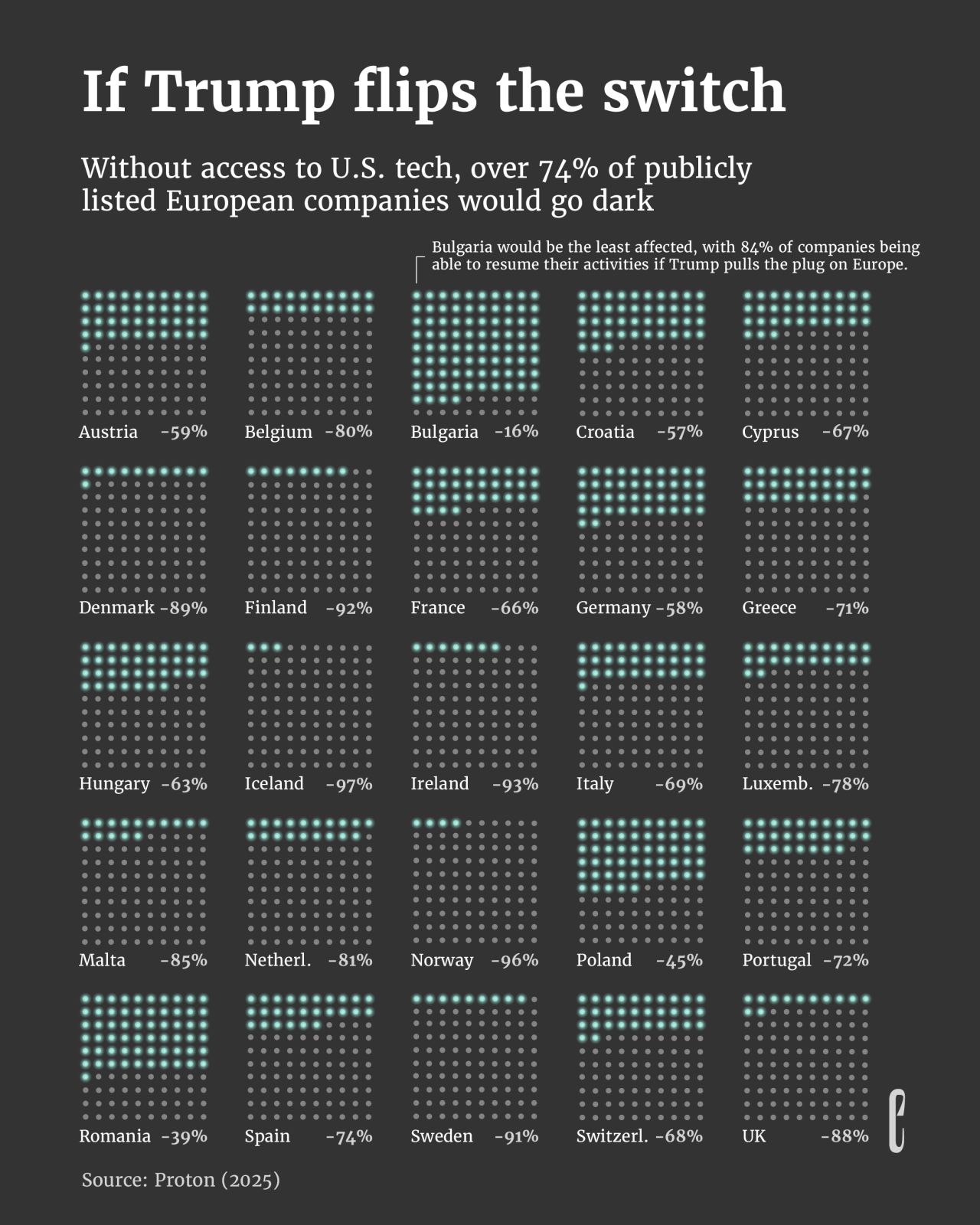

So ähnlich verhalten sich inzwischen die internationalen Auswirkungen von US-Rechtsänderungen. Auch wenn die USA hier nicht alleine stehen, ihr Wechsel in den letzten Monaten vom zuverlässigen Partner zu einem Gegenüber, das seine Regeln und Beziehungen aus einer scheinbaren Laune heraus ändert und sie mit Drohungen und Sanktionen kombiniert, ist besonders auffällig.

Bevor man einem Gegenüber wichtige Dinge oder Aufgaben anvertraut, macht man sich im Normalfall schlau, ob dieses Gegenüber die Aufgaben wahrscheinlich auch zur Zufriedenheit erfüllen kann. Und ob – wenn wir heute eine Abmachung treffen – das Gegenüber sich auch morgen noch daran halten wird.

Wenn man sich also nicht mehr darauf verlassen kann, dass die Regeln, die man heute – möglicherweise zähneknirschend –akzeptiert hat, morgen noch gültig sind, ist es Zeit, sich von diesem Gegenüber so schnell wie möglich zu verabschieden.

Egal, ob dieses plötzlich unzuverlässige Gegenüber – wie aktuell – die USA sind oder – irgendwann in Zukunft – andere Staaten, Firmen oder Einzelpersonen. Denn die Zeit der allgemeinen Verlässlichkeit von ist vorbei.

Lösungsansätze

Wer also einfach so vom Verhandlungstisch weglaufen und einen anderen Pfad einschlagen kann, sollte das jetzt tun. Auch wenn es kurzfristig vielleicht etwas kostet und rumpelt. Denn besser wird es nicht mehr.

Viele Organisationen haben diese Möglichkeit aber nicht. Im Interesse unserer staatlichen Souveränität, der Stabilität unserer Wirtschaft und den Rechten der Einzelnen müssen jetzt Schritte gegangen werden. Diese helfen auch, unsere Erpressbarkeit durch Drittstaaten zu verringern.

Mehr Eigenständigkeit bietet aber noch weitere Vorteile: Man ist vorbereitet, falls ein Produkt abgekündigt wird, der Hersteller Konkurs geht, Preise in die Höhe schnellen oder das Produkt sich von dem entfernt, was man eigentlich braucht.

0. Weitere Abhängigkeiten vermeiden

Zuerst einmal sollte verhindert werden, in weitere Abhängigkeiten zu geraten. Das lässt sich am einfachsten erreichen, indem man bei jeder Beschaffung auch gleich an Exit-Szenarien denkt:

- Auf welche Alternativen kann ich ausweichen, wenn ein Wechsel unvermeidlich wird?

- Kann ich beim Wechsel Daten und eigene Code-Ergänzungen übernehmen?

- Die Nutzung welcher Funktionen macht mich besonders abhängig? Kann ich diese vermeiden?

- Gibt es Schnittstellen (API), mit denen ich eigene Ergänzungen anbringen kann? Mit denen ich einen Wechsel zu einem Nachfolgeprodukt graduell vornehmen kann?

1. Aufbau und Stärkung von Alternativen

Diese Alternativen sind unverzichtbar. Und wir – als Wirtschaftsnation und Staatswesen – sollten nicht den Fehler machen, dass die neu geschaffenen Alternativen die gleichen Achillesfersen haben wie die alten.

Das heisst, bei der Förderung von Lock-In-freien oder zumindest Lock-In-armen Lösungen sollte auf Open Source gesetzte werden, getreu dem Motto Public Money, Public Code.

Der Fokus sollte dabei auf die zugrundeliegenden Cloud-Architekturen sowie auf Office-Lösungen stehen. Bei beiden ist unsere US-Abhängigkeit aktuell dramatisch.

2. Wechsel zu Alternativen vereinfachen

Den zukünftigen Wechsel kann man vereinfachen, wenn schon bei jeder Beschaffung darauf geachtet wird, dass die Daten in offenen, austauschfähigen Formaten vorliegen und die Programmfunktionen über offene, dokumentierte Schnittstellen genutzt und erweitert werden können.

Es liegt aber auch im Interesse des Staatswesens, dass seine Bürger, Firmen und deren Daten nicht Risiken durch Dritte ausgesetzt sind. Diese Risiken können existenziell sein, sowohl für die Einzelnen, als auch für die Wirtschaft oder das Staatswesen als Ganzes. Entsprechend sollten entsprechende Anreize geschaffen werden, diesen Wechsel zu fördern, beispielsweise über Steuern oder Fördermittel.

Zusammenfassung

Hindernisse beim Produktwechsel

Alles, was einen Produktwechsel erschwert, behindert auch Schritte in die Souveränität. Am Beispiel einer Firma mit vier IT-Systemen schauen wir uns vier Haupthindernisse an:

- Intensive Verknüpfung mit Spezialfunktionen des Herstellers (mehr dazu hier)

- Starke gegenseitige Abhängigkeiten zwischen den verschiedenen IT-Systemen

- Hohe Anpassung der Software durch Spezialisierung an eigene Geschäftsprozesse (ohne dabei offene Schnittstellen zu nutzen, um Modularisierung und Wiederverwendbarkeit in einem neuen Kontext zu vereinfachen)

- Fehlende (oder nicht genutzte) offene Schnittstellen zur Integration oder Erweiterung

In der folgenden Grafik könnte also Komponente B vergleichsweise einfach ausgetauscht werden (wenig Lock-In zum Provider, wenige integrierte Speziallösungen für die eigenen Geschäftsprozesse, keine besonderen Anforderungen an die gegenseitigen Abhängigkeiten).

Komponente C wäre schwieriger auszutauschen (mehr Provider-Lock-In, mehr Speziallösungen, stärkere Abhängigkeiten). Auch Komponente D ist schwierig auszutauschen, da die Schnittstellen völlig anders aufgebaut sind als die von möglichen Ersatzprodukten wie D‘).

Generell vereinfacht eine modulare IT-Struktur den Wechsel einiger Komponenten (und damit auch den Providerwechsel). So sollte vor der teuren Anpassung von Software an ungewöhnliche eigene Geschäftsprozesse überprüft werden, ob diese Anpassung nicht in einem separaten Modul mit offenen Schnittstellen umgesetzt werden kann.

Hausaufgaben

Hier die wichtigsten Aktionen in Kürze, strukturiert nach den drei Handlungsfeldern und drei Kategorien von Akteuren:

| Schritt | Individuen | Firmen | Staat |

|---|---|---|---|

| Abhängigkeiten vermeiden | Sorgfältig auswählen | Exit-Strategie | Exit-Strategie |

| Schaffung von Alternativen | Nutzung von Open Source | Beschaffung von Open Source | Beschaffung, Förderung von Open Source |

| Wechsel vereinfachen | Offene Dateiformate nutzen | Offene APIs fordern | Offene APIs fordern und fördern; Wechsel unterstützen |

Weiterführende Literatur

- Digitale Gesellschaft: Positionspapier digitale Souveränität, 2025-11-07.

Motivation, Vertiefung und Ergänzung der Massnahmen zur Souveränität. - Bert Hubert: Die Cloud, der unkündbare Subunternehmer, DNIP, 2025-05-01 (deutsche Übersetzung seines Artikels ‚The cloud‘ is not just servers. ‚Going to the cloud‘ could also mean locking into a forever sub-contractor).

Eine andere Beschreibung von Cloud-Lock-In-Massnahmen und wie man sie vermeidet bzw. wieder wegkommt. - Bert Hubert: A coherent European/non-US cloud strategy: building railroads for the cloud economy, 2025-05-07.

Ein 11-Punkte-Plan zum Aufbau einer souveränen europäischen Cloud-Ökonomie. - Marcel Waldvogel: Wo genau geht es in die Cloud? Ein Wegweiser durch den Dschungel, DNIP, 2024-10-24.

Die verschiedenen Cloud-Modelle anschaulich erklärt. Herkunft, Arbeitsteilung im Schrebergarten und die Lieferketten dahinter. Und dass alles eigentlich keine Magie ist. - Marcel Waldvogel: Die Cloud als Spielball der Winde, DNIP, 2025-02-27.

Arbeitsteilung bedingt auch Abhängigkeit. Tipps zur Risikoreduktion und Erhöhung der Souveränität in der Cloud.