Rund um die e-ID wird aktuell viel diskutiert. Doch in vielen dieser Diskussionen fehlt grundlegendes Wissen. Zeit also für einen Einblick. Beginnen wir mit etwas Hintergrund, wieso die Idee der elektronischen Identität entstanden ist. (Und einigen gesellschaftlichen Fragen.)

«e-ID explained»-Serie

In dieser Miniserie geht es um Hintergründe rund um elektronische Identitäten.

- «Wieso und wie?»: Was sind die Entwicklungen zur elektronischen Identität?

- «Wie funktioniert sie?»: Die Technik der Schweizer e-ID

- «Jugendschutz und Anonymität»: Löst die Technik alle Probleme?

Inhalte

ToggleWieso eine elektronische Identität?

Wir zeigen bei verschiedenen Gelegenheiten Ausweisdokumente:

- Einen Führerausweis bei Automiete oder wenn ein Polizist uns beim Schlangenlinienfahren ertappt.

- Einen SwissPass, wenn wir im Zug sitzen und zum halben Preis fahren wollen.

- Eine Studierendenlegi, wenn es für gewisse Produkte und Dienstleistungen entsprechende Rabatte gibt.

- Eine Identitätskarte oder Pass beim Grenzübertritt (wenn auch kaum mehr in Europa); beim Eröffnen eines Bankkontos; bei Behördengängen; beim Check-in am Hotel oder Flughafen; beim Einkauf von Alkohol und Tabak, wenn wir jung aussehen; beim Betreten von Clubs; beim Notar wegen Hauskauf oder Firmengründung; beim Abschluss bestimmter Verträge; …

- Uvam.

Konzentrieren wir uns vorerst auf ID und Pass.

Auch da haben wir schon eine lange Liste. Und während wir beim Grenzübertritt oder beim Betreten des Clubs zwangsweise vor Ort sind, initiieren wir viele andere Vorgänge inzwischen auch online. Zum Bestellen von Leumundszeugnis und Betreibungsregisterauszug bei Wohnungs- oder Stellensuche wollen die wenigsten sich ein paar Stunden Zeit nehmen, um zur entsprechenden Behörde zu gehen; ganz besonders nicht Personen, die nicht am Wohnort oder in der Kantonshauptstadt arbeiten.

ID-Kopie als Option?

Auch wenn vielleicht einige Ämter mit dem Faxen einer ID-Kopie glücklich sind, das ist keine zukunftsfähige Lösung (und war es wahrscheinlich auch noch nie).

Doch die elektronische Übermittlung einer ID-Kopie kommt mit gravierenden Nachteilen, sowohl für die Person, die den Ausweis vorzeigt, als auch für die überprüfende Stelle:

1. Anonymität

Wenn eine jung aussehende Person am Laden um die Ecke eine Flasche Bier kauft, wird die Kassierin wohl die ID sehen wollen. An die meisten dieser IDs wird sie sich ein paar Stunden oder Tage später nicht mehr erinnern, und sicher nicht an die Details.

Das gibt also eine gewisse Anonymität. Diese Anonymität fällt aber weg, wenn ich eine ID-Kopie via Fax oder Mail oder App an einen Datenverarbeiter schicke. Dieser kann, will oder muss diese Kopie längere Zeit aufbewahren und kann sie speichern und auswerten.

2. Zuverlässigkeit

Ein zweites Problem mit ID-Kopien existiert für die kontrollierende Stelle: Wenn das Betreibungsamt meine ID-Kopie gefaxt (oder gemailt) erhält, woher weiss die Betreibungsbeamtin, dass auch wirklich ich meine ID gesendet habe? Und nicht einer der Dutzende anderer Dienste, welche von mir in den letzten Jahren alle schon eine ID-Kopie bekommen haben? Oder stammt sie von einer kriminellen Organisation, welche mich mit einem Phishing-Angriff übertölpelt hat und daher eine ID-Kopie von mir hat?

Bei all diesen Verfahren ist eine direkte Zuordnung vom Ausweisdokument zur präsentierenden Person nicht möglich und Identitätsdiebstahl würde noch einfacher und detaillierter möglich.

Natürlich gibt es Ansätze, bei denen man beim Übermitteln der ID-Kopie noch ein kleines Video von sich drehen muss. Besonders bei Online-Banken und -Kreditkartenunternehmen ist das sehr beliebt. Doch auch diese Verfahren lassen sich austricksen, wie der Chaos Computer Club (CCC) vor ein paar Jahren an einem Beispiel gezeigt hat. Und mit Deepfakes dürfte das alles inzwischen noch viel einfacher und überzeugender geworden sein.

Das Vertrauensproblem

Das Problem sind die fehlenden Vertrauensbeziehungen im Handy-Video-Ansatz oben.

Erstens weiss die Nutzerin nicht, was der Dienstleister mit ihren Bildern macht – und ob es überhaupt der gewünschte Dienstleister ist oder eine kriminelle Organisation, die gerade eine Phishing-Kampagne am Laufen hat und der man seine wertvollsten Identitätsdokumente auf dem Silbertablett überreicht.

Zweitens hat der Dienstleister keine Ahnung, ob die Person wirklich vor der Kamera sitzt oder nur ein Video eingespielt wird. Im CCC-Beispiel war das ein Video, bei dem Teile des Bildes ersetzt wurden, damit ID und Person zusammenpassten. Heute würde man möglicherweise (zusätzlich) zu Deepfakes greifen, also KI-generierten Fake-Videos.

Auch das Überprüfen der Sicherheitsmerkmale der Identitätskarte ist aus der Ferne kaum möglich: Kartenmaterial, Hologramm, Riffelungen und Mikrodrucke sind nicht oder kaum aus der Ferne zu identifizieren.

Die Idee hinter der e-ID ist es nun, diese Vertrauensbeziehung zu stärken und damit die beiden Probleme zu lösen.

Der Lösungsansatz

Wenn wir auf jedem Kommunikationsschritt eine Vertrauensbeziehung aufbauen können, sind die Probleme viel besser anzugehen:

- Unsere Person mit Online-Aktivitäten besitzt ein Smartphone, dem sie vertraut.

- Sie identifiziert sich gegenüber dem Smartphone.

- Das Smartphone präsentiert gegenüber dem Server einen selektiven Teil der Informationen aus der e-ID.

Damit haben wir eine durchgängige Vertrauensbeziehung aufgebaut.

Vertrauen ist kompliziert. Deshalb schauen wir uns im Folgenden vor allem technische oder Technik-nahe Vertrauensbeziehungen an:

Vertrauen zwischen Person und Gerät

Die Person besitzt ein Smartphone von einem (Betriebssystem-)Hersteller, dem sie vertraut. Das Vertrauen zeigt sich bei den meisten unter anderem dadurch, dass wir diesem Gerät unser halbes Leben anvertrauen: Von Kontaktdaten und Terminen über Dokumente und Chatnachrichten bis zu medizinischen Daten und Passwörtern ist typischerweise alles dabei.

In dieser Vertrauensbeziehung gibt es mehrere Aspekte:

- Vertrauen, dass das Gerät das macht, was ihre Besitzerin von ihr erwartet.

- Vertrauen, dass das Gerät keine Daten weitergibt.

- Vertrauen, dass sich das Gerät von Dritten nicht austricksen lässt.

- Vertrauen, dass das Gerät möglichst lange funktioniert (und die Daten nicht plötzlich unerwartet weg sind).

- Vertrauen, dass das Gerät die Apps möglichst gut voneinander trennt (und so bösartige Apps nicht unschuldige andere Apps bedrängen).

- …

Damit dieses Vertrauen auch funktionieren kann, muss das Handy wissen, ob es gerade im Auftrag seiner Besitzerin arbeitet oder gerade von einem Dieb oder einer sonstigen böswilligen bzw. allzu neugierigen Person oder Organisation benutzt wird. Das Handy kann das aber nur wissen, wenn es die Benutzerin identifiziert, also beim Entsperren ein Passwort oder Biometrie (Gesicht, Fingerabdruck) nutzt.

Damit wird das Vertrauen beidseitig.

Die meisten Personen dürften auf ihrem Smartphone iOS oder Android als Betriebssystem nutzen. Es gibt aber auch Personen, denen gehen die Standardfunktionen rund um Sicherheit oder Privatsphäre nicht genügend weit und nutzen ein alternatives Betriebssystem auf ihrem Handy. Im Android-Umfeld ist beispielsweise das GrapheneOS beliebt, welches zwischen einem Dieb und den Daten auf dem Telefon, zwischen Apps oder von App zu Internet zusätzliche Sicherheitsmechanismen bietet.

Gerade deshalb ist es bei Applikationen, welchen die Benutzer:innen erhöhtes Vertrauen entgegenbringen wichtig, dass auch alternative Betriebssysteme genutzt werden können. (Die Schweizer e-ID-App «swiyu» läuft übrigens problemlos unter GrapheneOS.)

Vertrauen zwischen Gerät und der ID

Ein weiterer Aspekt, der einem Dieb o. ä. den Missbrauch der e-ID erschwert: Die e-ID ist an das Gerät gebunden. Sie taucht also nicht in einem Backup auf und «wehrt» sich auch sonst gegen Kopieren, indem wichtige Aspekte sicher in der Hardware des Telefons abgelegt sind. Dies bindet Gerät und e-ID aneinander.

(Man kann aber beim Ausstellen festlegen, dass man seine e-ID auf mehr als einem Gerät einrichten möchte. Mehr dazu im nächsten Teil.)

Vertrauen zwischen e-ID und Server

Die e-ID ist mit einer digitalen Unterschrift des Bundes versehen. Damit ist klar, dass nicht jemand im dunklen Kämmerchen sich seine eigene Phantasie-Identität gebastelt hat.

Auch hier haben wir beidseitiges Vertrauen: Auch der Server, der Informationen aus meiner e-ID will, muss sich ausweisen. Dazu präsentiert der Server Informationen aus dem Basis- und dem Vertrauensregister, welche vom Bund betrieben werden. Damit kann überprüft werden, ob die Anfrage von einem Betrüger oder der echten Organisation stammt, also Phishing und Scams eingeschränkt werden.

Schlussfolgerungen

Die allermeisten Interaktionen mit anderen Menschen und Organisationen beruhen auf Vertrauen. Online ist das aber nicht immer so einfach, denn im Internet weiss niemand, ob du ein Hund oder ein Mensch bist.

Deshalb müssen wir uns verschiedenen Stellen an verschiedenen Stellen ausweisen oder sonst Informationen über uns preisgeben, in der realen Welt und online. Oft wissen wir aber nicht, ob das Gegenüber wirklich ist, als was es sich ausgibt. Auf der anderen Seite ist die Verifikation von Angaben online extrem schwierig.

Dies ist schon in der realen Welt ein Problem, aber wir haben uns scheinbar irgendwie damit arrangiert. Diese gegenseitige Identifikation kann online durch eine e-ID vereinfacht und verbessert werden.

Natürlich kann jede Identifikation missbraucht werden; auch hier unterscheidet sich online nicht prinzipiell von offline, also der physischen, realen Welt. Auch dort könnte mit Passkontrolle vor jedem Betreten einer Stadt (wie im Mittelalter zum Teil üblich) oder Gesichtserkennung ein detailliertes Aktivitätsprofil angelegt werden. (Und auch Internetfirmen sind da unheimlich fleissig und Schutz davor nicht perfekt.)

Was wir vom realen Leben her kennen, dass uns Verkäufer:innen mustern, ob wir für bestimmte Produkte wohl genügend alt sind (und je nachdem, auch nach einem Ausweis fragen), das wird international und national auch online vermehrt auf uns zukommen, ob wir das wollen oder nicht.

Mit der e-ID hätten wir ein Werkzeug, dass diese Altersüberprüfungen so umgesetzt werden könnten, dass wir nicht überall gescannte Kopien unserer IDs verteilen müssten.

Die e-ID wird unsere Welt aber nicht automatisch zu einer perfekten Welt machen. Auch sie hat – wie eigentlich jedes Gesetz und jedes Gerät – ihre Stärken und Schwächen. Es liegt an uns, sie verantwortungsvoll einzusetzen und andere dazu zu bringen, uns nicht dauernd nach unserer ID zu fragen, weder online noch offline. Und wir haben Wege, von Presseartikeln über Abstimmungen und Gerichtsprozesse bis zu Boykotten, uns gegen solche Missbräuche zur Wehr zu setzen, sollten sie überhandnehmen.

Denn eine Demokratie – und auch die Ausübung unserer politischen Rechte, wie beispielsweise bei Abstimmungen – braucht ein gewisses Mass an Anonymität.

Dieser erste Einblick kratzt zwangsweise nur an der Oberfläche. Etwas tiefer in die Materie steigen wir im zweiten Teil ein, wo die Technik hinter der e-ID detaillierter beleuchtet wird.

Weiterführende Literatur

Zur e-ID 1.0 (vor 4−8 Jahren)

- Année Politique Suisse: Bundesgesetz über elektronische Identifizierungsdienste (e-ID-Gesetz; BRG 18.049).

Medienspiegel aus der ersten e-ID-Abstimmung. - Digitale Gesellschaft: Elektronische Identifikation (e-ID).

Ein Dossier mit der Entwicklung des e-ID-Gesetzes zwischen 2017 und heute. - Patrick Seemann: Auf dem eigenen Auge blind, 2021-02-26.

Kurz-Analyse zu einem Handelszeitungs-Kommentar zur BGEID-Abstimmung. - Adrienne Fichter: Faktenchecks zu Juristen-Kommentaren bezüglich Republik-Artikel, Teil I, II, III & IV, 2021-02/03.

Replik auf Juristen, welche Adriennes Republik-Artikel zum BGEID hinterfragten.

Zur e-ID 2.0 (jetzt)

- Bundesrat: Volksabstimmungen vom 28. September 2025: e-ID-Gesetz, 2025-08-11.

Die Informationen zur Abstimmung aus dem Abstimmungsbüchlein. - Reto Vogt: Bund speichert biometrische Daten zur e-ID bis zu 15 Jahre, DNIP, 2025-01-15.

Blick hinter die Kulissen der Abläufe. - DNIP Briefing #20: ID auf Knopfdruck, DNIP, 2025-04-08.

Das Problem der Fälschung von Plastik-IDs für die Identifikation per Handy. - Adrienne Fichter: Wie wirkt sich die EU-Digitalpolitik auf die Schweiz aus? Ein paar ausgewählte Baustellen, DNIP, 2025-03-20.

Elektronische Identitäten sind auch international nützlich. - Patrick Seemann: Was erwartet uns 2025: das Wichtigste zu Chatkontrolle, e-wasauchimmer und Cybersecurity, DNIP, 2025-02-10.

Jahresanfangsprognosen zur e-ID. - Reto Vogt: Vogt am Freitag: Zwischentöne, DNIP, 2025-05-09.

Wieso man gegen e-Voting und Überwachung sein kann und trotzdem für eine e-ID. - Reto Vogt: Vogt am Freitag: Gespenster, DNIP, 2025-08-15.

Ein Faktencheck der Argumente der e-ID-Gegner:innen. - Zeidgenosse (Pseudonym): e-ID-Gesetz | Volksabstimmung, 28. September 2025, 2025-08-11.

Youtube-Video mit Betrachtung der Argumente der Befürworter und Gegner. - DIDAS: Der grosse Vergleich: Vom Rohrkrepierer zur persönlichen digitalen Schutzburg, 2025-08-25.

Versionen 1 und 2 der e-ID im Vergleich. - Digitale Gesellschaft: Digitale Gesellschaft sagt Ja zum neuen e-ID-Gesetz, 2025-08-27.

Die Argumente der Digitalen Gesellschaft (Disclaimer: Ich bin im Digiges-Vorstand).

Zu Identifikationspflichten

- Speranta Dumitru: When world leaders thought you shouldn’t need passports or visas, The Conversation, 2016-09-27.

Anfang des zwanzigsten Jahrhunderts gab es Überlegungen, ob wir nicht ganz ohne Pass auskommen könnten. - Adrienne Fichter: Die Schweiz führt eines der internetfeindlichsten Gesetze Europas ein – und niemanden interessierts, DNIP, 2023-01-05.

Kritik am Jugendschutzgesetz und der mangelnden Internet-Kompatibilität. - Patrick Seemann und Marcel Waldvogel: Jugendschutzgesetz in den Medien, ein kleiner Faktencheck, DNIP, 2023-01-16.

Analyse des Gesetzes und seiner Abhängigkeiten; Aufzeigen der de-facto-Ausweispflicht. - Patrick Seemann: Verordnung zum Jugendschutzgesetz- Ausweispflicht? Ausweispflicht!, DNIP, 2023-06-21.

Laut gültigem Gesetz wird eine Alterskontrolle zum Jugendschutz nötig sein. Wir können aber noch mitbestimmen, wie viel wir preisgeben wollen. - DNIP Briefing #37: Türsteher, DNIP, 2025-08-12.

Die Probleme bei der Einführung von Jugendschutzgesetzen und Alterskontrollen im Internet, wenn keine e-ID verfügbar ist. - Patrick Seemann: Ganz anonym im Internet war gestern, DNIP, 2025-07-31.

Überblick über den Stand von Jugendschutzgesetzen in der Schweiz und den erweiterten Nachbarländern.

Zu Identifikationsproblemen

- Erdgeist (Pseudonym): Chaos Computer Club hackt Video-Ident, CCC, 2022-08-10.

Die fehlerfreie technische Umsetzung von Video-Identifikation am Handy ist alles andere als einfach. - Marcel Waldvogel: Elektronischer Impfnachweis: Heureka! Heureka?, DNIP, 2021-03-12.

Wieso Identifikation nicht einfach ist. Und ein paar Lösungsansätze. - Cory Doctorow: „Privacy preserving age verification“ is bullshit, Pluralistic, 2025-08-14.

Kritik an der Altersverifikation im Allgemeinen, der Altersverifikation über Gesichtserkennung und Verhaltensanalyse im Besonderen; sowie das Aufzeigen, dass Altersverifikation als Selbstzweck nicht funktioniert in einem Land, das es nicht einmal schafft, eine nationale Identitätskarte herauszugeben. - Steven M. Bellovin: Privacy-Preserving Age Verification—and Its Limitations (PDF), datiert auf 2025-10 (das Datum des Workshops, an dem es präsentiert werden soll).

Dass Altersverifikation nicht funktioniert, wenn nicht alle Personen einfachen Zugang zu einer ID haben (egal ob elektronisch oder nicht).

16 Kommentare

Erstens weiss die Nutzerin, was der Dienstleister mit ihren Bildern macht – u

Fehlt da nicht ein „nicht“. ?

Danke für die Meldung. Ja genau. Das ist korrigiert.

Vielen Dank für diesen wertvollen Beitrag zur E-DI. Die grundlegenden Aspekte werden klar und zugänglich dargestellt. Ich werde mir erlauben, darauf zu referenzieren.

Bitte, gern geschehen. Unsere Artikel sind übrigens alle dafür da, gelesen, geteilt und referenziert zu werden. U.a. deshalb sind sie unter einer Creative-Commons-Lizenz (CC BY-4.0) verfügbar. Und es freut uns jedes Mal, wenn wir sie referenziert sehen.

Schöne Übersicht, bin gespannt auf Teil 2!

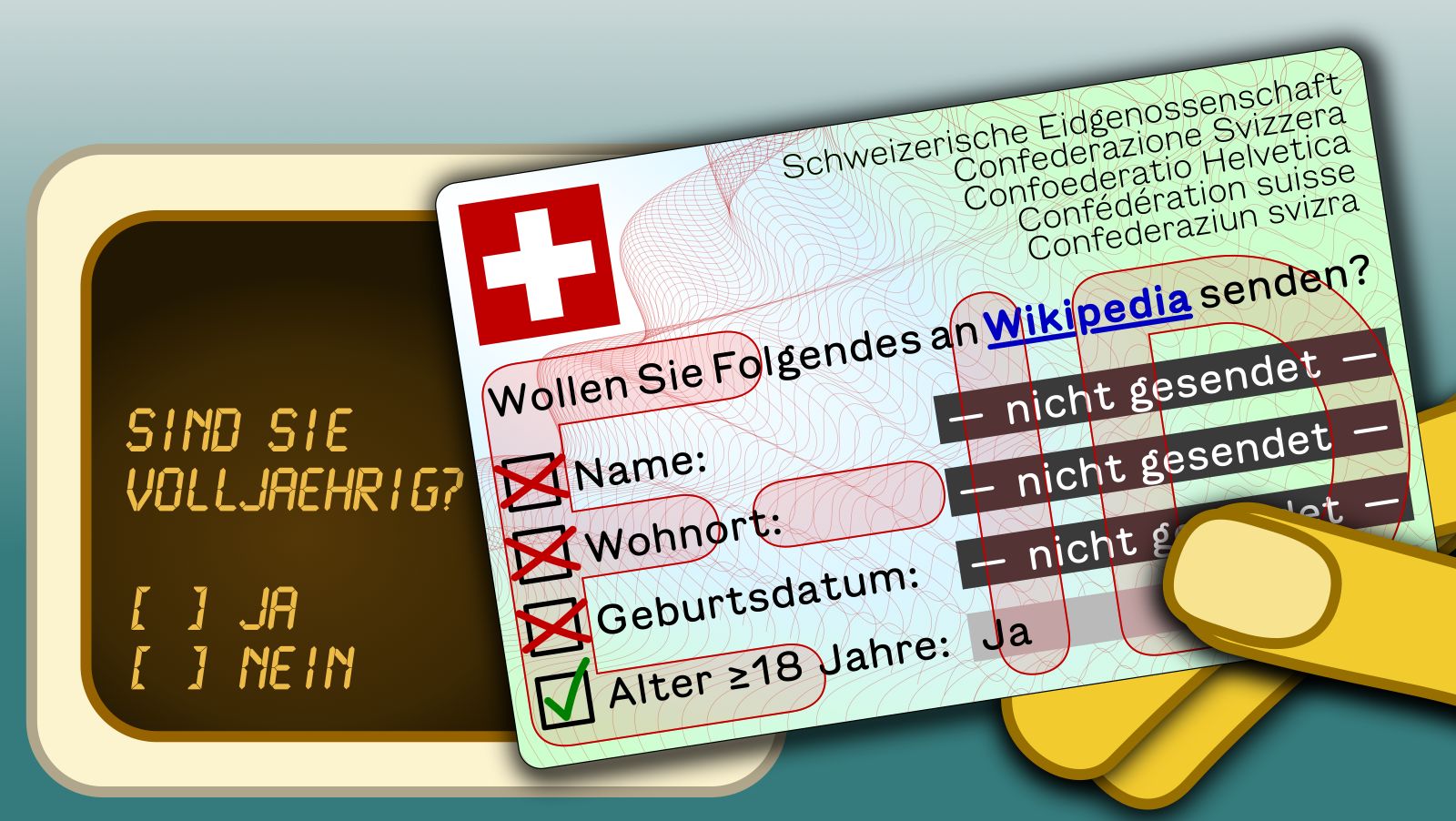

Das Beitragsbil, dass man sich auf Wikipedia ausweisen muss spricht Bände! 😉

In Grossbritannien (eigentlich: UK) sieht es so aus, als ob Wikipedia demnächst Altersprüfungen einführen müsse (Wikipedia versucht das selbstverständlich zu vermeiden, aber ein erstes Gerichtsurteil gibt es bereits, dass sie nicht einfach blanko darum herumkommen). Deshalb habe ich das Beispiel verwendet. Und die Brit:innen haben keine einfache bzw. datensparsame Möglichkeit, sich dort auszuweisen.

„Mit der E-ID hätten wir ein Werkzeug, dass diese Altersüberprüfungen so umgesetzt werden könnten, dass wir nicht überall gescannte Kopien unserer IDs verteilen müssten.“

Es ist mir ein Rätsel welcher seriöse Anbieter einer Dienstleistung im Inland eine gescannte Kopie einer ID verlangt (mein Coop fragt beim Bierkaufen jedenfalls nicht danach). Durch Aussagen dieser Art bekomme ich aber den Eindruck, dass hier etwas gepusht werden soll, das heute eigentlich nicht wirklich nützlich ist, aber in Zukunft immer mehr „Anwendung“ finden wird, weil es ja schon da ist.

Ein gelungenes Beispiel dafür findet sich gleich zu Beginn auf dem Titelbild, wo eine arme Seele, anscheinend gegenüber Wikipedia (später kommt dann wohl noch dnip dazu), „beweisen“ soll, volljährig, zu sein.

Rechtlich gesehen müsste Coop beim Online-Alkohol-Kauf Dein Alter prüfen. Das Blaue Kreuz hat mal geklagt, weil das eben nicht erfolgt. Ich weiss nicht, was aus dieser Klage geworden ist. Und zumindest für Videoplattformen steht die Alterskontrolle unterdessen sogar im Gesetz.

Wir haben auf DNIP glücklicherweise keine Ü18-Inhalte, insofern ist das Risiko sehr sehr klein, dass es bei uns je ’nen Ausweis braucht. Die Wikipedia ist in UK momentan leider nicht in dieser angenehmen Lage.

Mehr zu Wikipedia in der UK und Altersprüfung hat Patrick vor ein paar Wochen hier bei DNIP aufgeschrieben.

Coop prüft übrigens immer mein Alter, das funktioniert sogar ohne Ausweis (oder E-ID) zuverlässig, wenn man ein gewisses Alter erreicht hat. Und natürlich hat es auf DNIP heute keine Ü18-Inhalte, aber man braucht nur wenig Phantasie um sich auszumalen, dass missliebige Inhalte zu Ü18 erklärt werden können. Ein Vorwand wird sich schon finden …

Ich nehme an, es geht im Coop-Altersüberprüfungsbeispiel um den Kauf im Laden. Ja, da kann das Verkaufspersonal bei einer gewissen Seniorität des Kunden mit hoher Zuverlässigkeit die „Volljährig?“-Frage ohne Ausweiskontrolle beantworten.

Dieses „vereinfachte Verfahren“ ist aber beim Online-Shopping mit Heimlieferung nicht direkt umzusetzen.

Zur Üx-Alters-Feststellung braucht man niemand wissen, welcher Gesamt-Mensch den Feststell-Akt beauftragt hat.

Der Verwender Bob der Alters-Aussage (und niemand sonst) braucht nur zu wissen, daß Alex, der den privaten Schlüssel eines asymmetrischen Schlüsselpärchens in seiner Gewalt hat, ein Geburtsjahr vor XYZ hat. Diese Aussage [und nichts sonst] ist von einer Institution, der der Verwender der Altersaussage traut, zu zertifizieren.

Vorher sollte Bob Alex beweisen, daß er nicht der Hauptmann von Köpenik ist, sondern das Recht hat, die Semantik der Alters-Aussage übermittelt zu bekommen. Und es muss verhindert werden, daß Bob die Alters-Aussage an andere (z.B. IT-Dienstleister) weitergeben kann.

Bei anderen Prozessen, deren Berechtigung zu prüfen ist, brauchen auch nicht die Gesamt-Menschen, die am Prozess beteiligt sind, identifiziert werden, sondern nur, ob sie jeweils die Rollenberechtigung haben, z.B. ein Fahrzeug zu halten (zulassen, versichern, MFK, abmelden). Daß ein Fahrzeughalter in einer anderen Rolle seines Gesamt-Wesens evtl. rentenversichert ist, geht die Zulassungsstelle nichts an. Und dann ist das auch so zu implementieren.

Verglichen damit ist die eID immer noch ein Datenzusammenführungs-Vehikel, für das die Proponenten von ID2020 schon heute die Sektkorken knallen lassen, weil sie garantiert an irgendeiner Stelle an die riesige Angriffs-Oberfläche drankommen werden.

Happy Digitalisation,

Alex

Die Lösung für die von Dir gewünschte „Rollen“-Trennung steht im ersten Abschnitt: jeder braucht nicht eine, sondern viele IDs — für jeden Zweck eine. Isch also alles kalter Kaffee.

Mein Vorschlag für Altersprüfungen:

Für lebenspraktische Ü6-, Ü12- oder Ü16-Prüfungen braucht man keine staatlichen Zertifikate. Das geht auch mit Captchas: wer lesen und schreiben kann, dem unterstellt man Ü6, wer Prozent- und Bruch-rechnen kann, kriegt Ü12, wer weiss, welche Hormone am weiblichen Zyklus mitwirken, Ü16. Schnaps wird nicht im Versandhandel verkauft, sondern nur gegen Ü18-Face-to-Face-Captcha.

Und für legale Volljährigkeits-Szenarien dann doch das Staats-Zertifikat.

Insbesondere braucht man für Online-Zertifizierungen bestimmter Sachaussagen an keiner Stelle jemals das Bild eines Gesichtes, eine Augenfarbe oder eine Körpergrösse, weil man dagegen remote gar nie prüfen kann.

Im Teil 2 wird das erklärt (und ich hoffte auch, dass das schon durch das Artikelbild klar geworden ist):