Was würdest du sagen, wenn dein Telefon dich abhören würde? Ok, es hört dich nicht selbst ab. Aber es geht so sorglos mit seinen Anmeldeinformationen im Internet um, dass eigentlich jeder x-beliebige im Internet deinen VoIP-Telefonanschluss kapern kann und das Geschäfts-Telefon für seine Zwecke missbrauchen kann. Genau das ist bei vielen Yealink-Telefonen der Fall, die in vielen Firmen und Verwaltungen im Einsatz sind. Obwohl der Hersteller – Yealink – das Gegenteil behauptet. Es bleibt also nur die Hilfe zur Selbsthilfe.

Telefonate gehören oft zum persönlichsten, was wir austauschen. Entsprechend ist unser Vertrauen in Telefone implizit sehr hoch. Um so schlimmer ist es, wenn Telefone diese Erwartungshaltung dann nicht erfüllen. So geschehen bei den IP-Telefonen von Yealink, die oft in Unternehmen eingesetzt werden.

IP-Telefone, auch Voice-over-IP-, VoIP-, Internet- oder SIP-Telefone genannt, sind meist Tischtelefone, mit denen in vielen Büros und Verwaltungen dieser Welt telefoniert wird. Sie sind via Internet an einer computerisierten Telefonzentrale angeschlossen, die oft viele Komfortfunktionen bieten. Die chinesische Firma Yealink ist einer der führenden Player in diesem Markt.

Die Sicherheitsforscher Jeroen Hermans und Stefan Gloor haben sich in den letzten Jahren intensiv mit Yealink-Telefonen auseinandergesetzt. Begonnen hat es damit, dass Jeroen Hermans für einen seiner Kunden eine grössere Zahl von IP-Telefonen aufsetzen sollte. Mangels geeigneter Werkzeuge des Herstellers für diesen Zweck musste er sich diese selbst bauen, um den Job (aufgrund familiärer Notfälle) in der geforderten Zeit umsetzen zu können. Und musste – mangels geeigneter Dokumentation – selber nachschauen, wie der Anmeldeprozess der Telefone funktionierte. Und traf dabei schon auf Sicherheitsmängel.

Um die tiefgreifenden Probleme der Telefone und das fragwürdige Sicherheitsverständnis des Herstellers verstehen zu können, brauchen wir zuerst einmal einen Überblick über die wichtigsten Komponenten rund um die Yealink-IP-Telefone.

Gleich vorweg eine Entwarnung: Die in Schweizer Firmen ebenfalls sehr beliebten Yealink-Geräte für die Integration in Microsoft Teams scheinen von diesen Problemen nicht betroffen zu sein. Diese Teams-Telefone und Geräte für die Ausstattung von Videokonferenzräumen werden ganz anders konfiguriert und teilen deshalb die untenstehenden Sicherheitsprobleme nicht.

Das Wichtigste in Kürze: Bei Yealink-Internet-Telefonen basiert die Sicherheit der Telefonie-Zugangsdaten auf Designentscheidungen, die IT-Sicherheitsexperten die Haare zu Berge stehen lassen. Als Folge können Angreifer Zugang zu den Telefonanlagen der Kunden erhalten und Telefone abhören.

Hier die Links zur Information über die Sicherheitslücke und den Massnahmen zum Schutz der eigenen Firma.

Inhalte

ToggleWie funktionieren Firmen-VoIP-Telefone?

Wenn eine Firma mehrere Geräte des gleichen Typs kauft (nicht nur IP-Telefone), möchte sie diese meist gerne auch automatisch auf ihre Firmenumgebung eingerichtet haben. Bequem wäre es, wenn die Geräte vom Hersteller gleich richtig konfiguriert geliefert würden. Das ist möglich, wenn man genügend grosse Stückzahlen abnimmt und warten kann, bis die Geräte hergestellt und konfiguriert sind.

Häufig will man als Kunde von Geräten diese erst dann kaufen, wenn sie gerade benötigt werden. Und dann auch gerne auf die Geräte zugreifen, die schon am Lager sind. Auch für den Hersteller ist dieser Ablauf viel effizienter. Also brauchen wir eine Möglichkeit, mit der der Kunde die finale Konfiguration durchführen kann.

Wie auch das Handy ist auch ein Firmen-VoIP-Telefon nichts anderes als ein Computer in einer anderen Bauform. Auch bei Laptops für eine neue Mitarbeiterin läuft ein ähnlicher Prozess ab: Das Gerät wird direkt vom Lieferanten oder einem Zwischenlager ausgeliefert und soll dann am Schreibtisch der Mitarbeiterin fast wie von Geisterhand mit möglichst wenigen Handgriffen mit der richtigen Software und sonstigen firmenspezifischen Konfigurationen befüllt werden. So ähnlich sollte es auch beim neuen Firmentelefon für unsere Mitarbeiterin funktionieren.

Automatische Konfiguration

Automatische Konfiguration einzelner Funktionen ist zu einem bestimmten Grad seit einigen Jahrzehnten Standard. So musste man früher bei jedem neuen Gerät (Computer, Drucker, Heizungssteuerung, …), welches man im Heimnetz anschliessen wollte, zuerst die IP-Adresse des Geräts und weitere Konfigurationsdaten irgendwo eintippen (und glauben Sie uns, das war eine Qual, ganz besonders auf Netzwerkdruckern). Und wenn man das Gerät dann mal ins Geschäft oder ins Ferienhaus mitgenommen hatte, durfte man das alles nochmals wiederholen. Und nicht vergessen, immer brav zwischen den drei Konfigurationen umzuschalten, denn sonst konnte das im schlimmsten Falle das ganze Netz stören.

Heute wird einem da vieles abgenommen: Mittels DHCP und ähnlicher Methoden bekommen die Geräte ihre eigenen IP-Adressen und weitere Konfigurationsoptionen. Mittels Multicast DNS (eine Möglichkeit, im lokalen Netz andere Geräte zu finden; bei Apple-Nutzerinnen auch als «Bonjour» bekannt) sieht der eigene Computer, welche anderen Geräte im Netz ihre Dienste zur Verfügung stehen, z. B. Drucker. (Die Kombination von DHCP und Multicast-DNS wird auch als Zeroconf bezeichnet.)

Doch auch das hat seine Limiten: Die Firma will nämlich nicht, dass ein Hacker einfach sein eigenes Gerät ins Firmennetzwerk einhängt und damit automatisch Zugang zu Firmengeheimnissen hat. Deshalb werden solche «geheimen» Informationen wie Zugangsdaten oder Passwörter zur eigenen Telefonzentrale nicht auf diesem Weg verteilt, da es bei diesen Mechanismen keine Möglichkeit gibt, anfragende Geräte sicher zu identifizieren oder diese Geheimnisse verschlüsselt zu übertragen.

Also brauchen wir einen zusätzlichen, sicheren Mechanismus. Dazu gibt es verschiedene Möglichkeiten.

Möglichkeit 1: Nutzung eines zentralen Dispatchers des Herstellers

Das ist die Möglichkeit, wie sie von Yealink benutzt wird. Schauen wir sie uns an:

- Das Gerät wird hergestellt.

- Der Hersteller, in diesem Fall Yealink, stattet das Gerät während des Produktionsprozesses mit einmaligen Geheimnissen aus. Klassisch wäre das eine eindeutige Geräte-ID und ein dazugehöriges Passwort, nicht unähnlich den Benutzername-Passwort-Pärchen, mit denen wir Menschen uns anmelden. Yealink wählt in diesem Falle die grundsätzlich sicherere Variante, nämlich ein eindeutiges Zertifikat für das Gerät, nicht unähnlich den Zertifikaten, mit denen sich Webserver wie beispielsweise DNIP.ch gegenüber den Browsern unserer Leser:innen ausweist.

- Über Lagerhäuser, Transportunternehmungen und möglicherweise Zwischenhändler wird das Gerät – in unserem Fall ein IP-Telefon – irgendwann zu einem Kunden ausgeliefert. Der Kunde ist im Allgemeinen noch nicht bekannt, wenn das Gerät produziert wird.

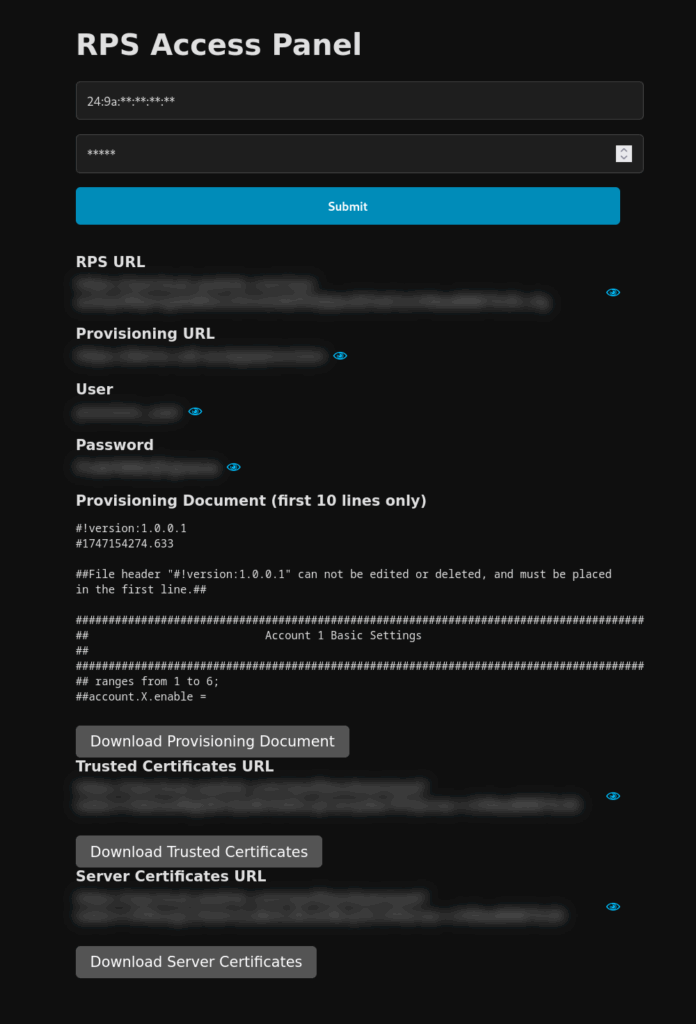

- Irgendwann rund um den Bestellvorgang konfiguriert ein Administrator die Server, sowohl den Remote Provisioning Server («RPS») von Yealink als auch die eigenen. Dadurch wird erreicht, dass am Gerät selbst keinerlei Konfiguration nötig ist, es aber trotzdem zu seiner Konfiguration kommt. (Das Hinterlegen der Information im RPS ist weiter unten noch ein Thema.)

- Beim Einschalten startet das Gerät eine Anfrage bei einem fest definierten Server des Herstellers. Dazu weist sich das Gerät mit seinem einmaligen Geheimnis (also Passwort bzw. Zertifikat) aus.

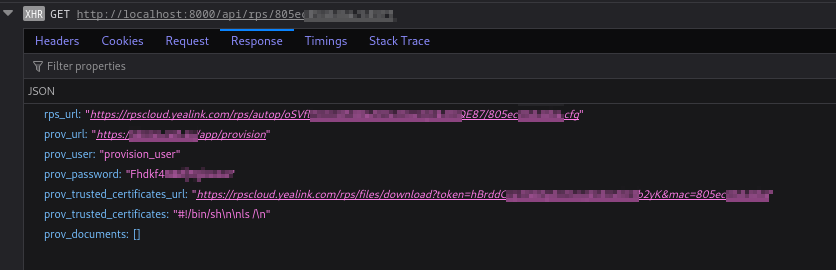

- Als Antwort erhält das Gerät die Information, wie und wo es die von seinem aktuellen Besitzer hinterlegte Konfiguration erfragen kann. Dies beinhaltet typischerweise einen weiteren Satz Zugangsdaten (Servername, Anmelde-ID, Passwort) für den Firmen-Konfigurationsserver.

- Das Gerät fragt mit diesen Zugangsdaten den Firmen-Konfigurationsserver an …

- … und erhält von diesem die detaillierte Gerätekonfiguration mit allen Passwörtern etc., die im Firmenumfeld nötig sind.

- Mit diesen Konfigurationsdaten meldet sich unser Gerät nun bei allen Telefoniediensten an, die möglicherweise wieder über verschiedene Server verteilt sind (z. B. könnte für Telefonzentrale, Telefonbuch, Anrufbeantworter jeweils ein unterschiedlicher Server vorgesehen sein).

- Nun hat das Gerät Zugang zu allen Telefoniefunktionen. Der Benutzer kann telefonieren!

In Schritt ⑦ und/oder ⑨ erhält man Zugriff zu Personendaten.

Jeder Schritt baut auf dem vorangehenden auf. Das bedeutet aber auch, dass jemand, der die Kontrolle über einen Schritt hat, auch alle nachfolgenden Schritte durchführen könnte.

Jegliche Nutzung einer fremden Hard- oder Software zieht eine Vertrauenskette nach sich. Wenn diese Hard- oder Software von einer Firma für die Benutzung durch die Mitarbeiter beschafft wird, sind alle drei Parteien Teil dieser Vertrauenskette.

Möglichkeit 2: Suche nach dem Server im Firmennetz

Eine zweite Möglichkeit besteht darin, dass das Gerät vom Firmennetz (meist via Zeroconf-Mechanismen) nach dem lokalen Konfigurationsserver sucht. Schritte ⑤ und ⑥ in der obigen RPS-Grafik fallen weg und das Gerät präsentiert direkt das vom Hersteller einprogrammierte Zertifikat dem Geschäftsserver.

Möglichkeit 3: Interaktive Konfiguration

In vielen Fällen ist beim ersten Aufstarten des Geräts eine leichtgewichtige interaktive Konfiguration möglich, beispielsweise das kurzfristige Einstecken eines USB-Sticks, die Nutzung von Bluetooth bzw. NFC-Tags oder das Abscannen eines QR-Codes.

Solche Techniken sind flexibel, beliebt und sicher und werden beispielsweise mit FIDO2-Authentisierungssticks (bekannt sind z. B. YubiKey oder NitroKey), beim Kopieren von einem iPad zu einem anderen oder der Übertragung der Chats zu einer neuen Signal-App verwendet.

Was sind die Probleme?

Für eine sichere Integration ins Firmennetz ist irgendeine Form von Geheimnis nötig, welches nur dem Telefon und dem initialen Provisionierungsserver bekannt ist. Im Fall von Yealink ist dies das Zertifikat, das auf dem Gerät gespeichert ist. Und mit dem das Gerät seine Identität fälschungssicher beweisen kann.

Wenn nicht Yealink bei diesen Zertifikaten einen der wohl dümmsten Fehler aus IT-Sicherheitssicht gemacht hätte, den man bei Zertifikaten machen kann.

CA in Benutzerhand ist eine riesengrosse Schand

Zertifikate kennen wir, wenn wir mittels dem sicheren HTTPS auf einen Webserver wie DNIP.ch zugreifen. Damit unser Browser auch weiss, dass die Gegenstelle wirklich DNIP.ch und nicht Bösewicht.com ist, präsentiert der DNIP-Webserver ein Zertifikat. Das ist eine «notariell» beglaubigte Urkunde, auf der steht: «Der Inhaber dieser Urkunde ist DNIP.ch». Unterschrieben – mit Brief und Siegel – ist diese Urkunde von einem der rund 200 «digitalen Notaren», die von allen Webbrowsern anerkannt werden.

Im Fachjargon heissen diese Art von digitalen Notaren «Zertifizierungsstellen» (auf Englisch: Certificate Authority, kurz CA). Diese Zertifizierungsstellen müssen hohe Anforderungen erfüllen, damit sie von den Browserherstellern anerkannt werden. Eine davon ist, dass sie ihren Siegelring (bei digitalen Unterschriften «Private Key») nicht öffentlich herumliegen lassen.

Yealink verwendet eine eigene CA, die «Yealink Equipment Issuing CA» (in den Grafiken jeweils kurz «Yealink CA» genannt). Nur der Yealink RPS vertraut dieser CA. Wer also Zugriff auf den Private Key dieser CA hat, kann zwar Webseiten wie DNIP.ch nicht kapern, aber sich dem RPS gegenüber als jedes beliebige Yealink-Telefon ausgeben. Und wer sich dem RPS gegenüber als legitimes Telefon ausgibt, bekommt schlussendlich Zugang zu Telefonnummer und Adressbuch des legitimen Benutzers.

Solange Yealink den Private Key also gut schützt, kann kein Hacker sich als beliebiges Yealink-Telefon ausgeben. Eigentlich einleuchtend.

Diese grundlegende Zertifikatsregel scheint aber Yealink nicht bedacht zu haben, als sie sich entschieden haben, jedem ihrer VoIP-Telefone eine Kopie des Private Keys der CA mitzuliefern. Und damit jedes der abertausenden von Yealink-IP-Telefone zu einer allmächtigen CA zu machen, zumindest im Yealink-Universum.

Das Zertifikat bestätigt nämlich die Geräte-ID: «Der Besitzer dieses Zertifikats ist wirklich Yealink-Telefon mit der ID „ABCD“.» Das RPS verlässt sich auf diese Information, wenn es die Zugangsdaten aushändigt.

Ein Angreifer im Besitz des Private Keys kann nun also beliebige Zertifikate ausstellen, für jede beliebige Yealink-Geräte-ID. Und damit dem RPS gegenüber „beweisen“, dass er jedes beliebige Yealink-Telefon ist. Und damit auch an jegliche Zugangsdaten aller Nutzerinnen und Nutzer auf allen Telefonieservern weltweit kommen.

Der Private Key der CA liegt aber nicht im Klartext in der Software im Telefon. Er ist zusammen mit der ganzen Software verschlüsselt abgelegt. Nur liegt dummerweise der Schlüssel zu der Software auch auf jedem Telefon und kann mit etwas Hardwarekenntnissen ausgelesen werden.

Wer als Hard-/Softwareentwickler einige Stunden mit einem Yealink-Telefon verbringt, kann danach für eine Unzahl von anderen Telefonen Zertifikate ausstellen. Das ist ein Fehler, der sich prinzipbedingt unmöglich durch ein Softwareupdate der Telefone korrigieren lässt.

Die Software des Telefons zu verschlüsseln, wie das Yealink macht, ist kein Schutz. Im Gegenteil, es ist ein Anzeichen, dass der Hersteller etwas vor der legitimen Besitzerin des Geräts zu verheimlichen hat. Und das verheisst meist nichts Gutes über die Sicherheit des Gerätes oder bedeutet, dass der Hersteller der legitimen Besitzerin viele Rechte absprechen möchte, die klassischerweise mit «Besitz eines Geräts» verbunden waren und stellt damit auch die Souveränität der Besitzerin infrage.

Nachtrag 2025-06-25 17:15: Die «Yealink-CA» (offiziell: «Yealink Manufacturing CA») und die «CA-Kopie» (offiziell: «Yealink Equipment Issuing CA») sind nicht identisch und verwenden unterschiedliche kryptografische Schlüssel. Sie werden aber vom RPS als gleichwertig angesehen.

Es wird vermutet, dass die «CA-Kopie» verwendet wird, um Geräten, welche keine oder abgelaufene Zertifikate besitzen, ein vom RPS akzeptiertes Zertifikat auszustellen. Es bleibt aber unklar, wie viele Geräte mit welchen Zertifikaten ausgestattet sind.

Wir entschuldigen uns für allfällige entstandene Verwirrung.

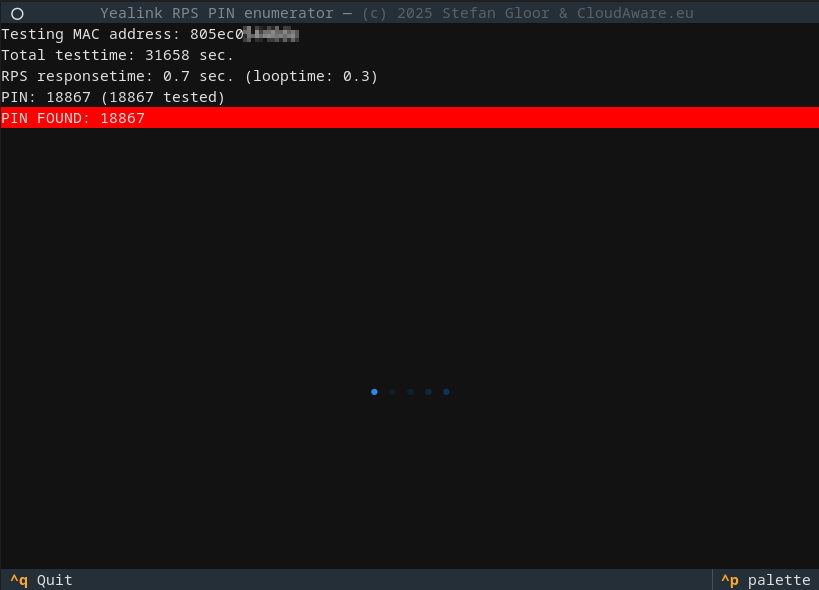

Ein paar Tausend Möglichkeiten sind nicht genug

In bestimmten Fällen werden seit 2020 als «zusätzliche Sicherheitsmassnahme» die letzten 5 Stellen der Seriennummer des Gerätes neben dem Zertifikat beim Yealink-Provisionierungsserver präsentiert. In einem Test konnten die beiden Forscher in aller Ruhe alle 20’000 Möglichkeiten ausprobieren. Wenn es also nicht eilt, hätte man einfach alle Kombinationen ausprobieren können.

Wie kommen die Daten in den Provisionierungsserver?

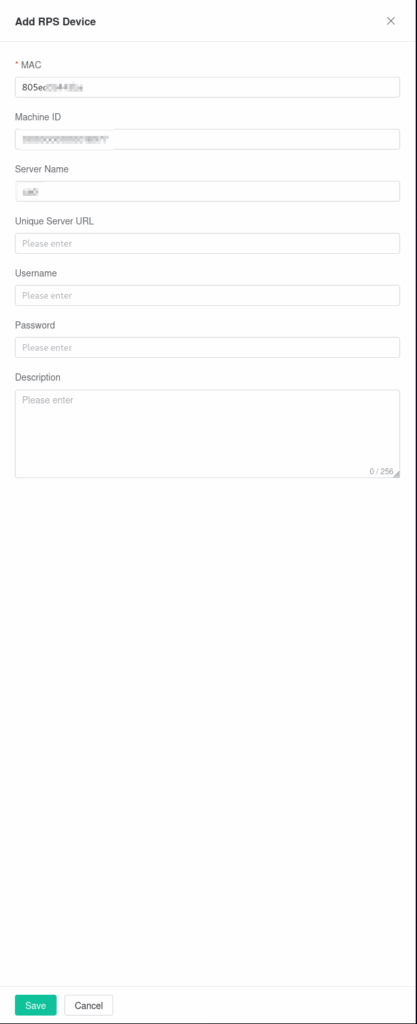

Die Geräte werden durch eine eindeutige Geräte-ID identifiziert. Diese steht denn auch in den Zertifikaten. Es scheint, als ob jeder, der diese Geräte-ID kennt, das Gerät beim Provisionierungsserver als sein eigenes Gerät registrieren kann. Und danach die volle Kontrolle darüber hat, welche Zugangsdaten in Schritt ⑥ zurückgeliefert werden.

Wie die Sicherheitsforscher berichten, ist es relativ einfach, die möglichen Geräte-IDs herauszufinden, indem man sie einfach und effizient ausprobiert. (Da die Geräte-IDs auch den sogenannten MAC-Adressen entsprechen, erfahren auch alle am Netzwerk angeschlossenen Computer die Geräte-IDs der Yealink-Telefone. Die sind also alles andere als geheim.)

Wieso sind die Probleme gravierend?

Die obigen Punkte und die weiteren Probleme, die Yealink bestätigt hat, ergeben einen gefährlichen Cocktail:

- Für viele (alle?) Yealink-SIP-IP-Telefone können die Zugangsdaten beim Yealink-RPS-Dienst abgefragt werden. Falls die firmeneigenen Server aus dem Internet zugreifbar sind, hat ein Angreifer vollen Zugriff auf den Telefonanschluss sowie alle darüber erreichbaren Funktionen wie z. B. ein Adressbuch. Und dies fast völlig unauffällig.

- Etwas auffälliger ist die Möglichkeit, ein fremdes Gerät als seines zu registrieren. Dazu hat jeder Yealink-Kunde (also jede Firma) ein Konto, um Einträge auf dem RPS zu machen. Es gibt jedoch keine Überprüfung seitens Yealink, ob der neue Eintrag auch wirklich zu einem eigenen Telefon gehört oder nicht doch zu einem Telefon einer fremden Firma. (Ein echter Angreifer würde dazu beispielsweise ein gehacktes Konto eines Dritten nutzen.) Das passiert beispielsweise auch beim Verkauf eines Gerätes. Der Vorgang ist nicht einfach zu schützen, aber Yealink schien bis anhin auch kaum Vorsichtsmassnahmen gegen missbräuchliche Registrierungen von fremden Geräten getroffen zu haben. Somit kann man die Konfiguration jedes Yealink-Telefons ändern.

- Yealink-Telefone, auch veraltete und damit noch unsicherere, sind an vielen Stellen im Einsatz, beispielsweise bei niederländischen Sicherheitsbehörden.

- Wenn man einem Yealink-Telefon eine eigene Konfiguration unterjubeln kann, dann kann man es auch auf «automatisch abnehmen» konfigurieren. Und so jederzeit den Raum aus der Ferne abhören, in dem ein Yealink-Telefon steht.

(Schutzmassnahmen gegen beide Angriffe folgen weiter unten.)

Resultat: Bereits mit der «unauffälligen» Methode können Adressbücher ausgelesen und Telefonate im Namen des eigentlichen Besitzers ab dem «Zweitapparat» getätigt oder abgenommen werden. Mit etwas höherem Risiko kann der Angreifer zusätzlich alle Anrufe in Echtzeit mitschneiden und manipulieren.

Angeblich sei alles behoben

In einer auf den 12. Juni 2025 datierten Mitteilung anerkennt Yealink die Meldungen der Forscher und berichtet, dass die Probleme behoben seien.

Die Aussagen von Yealink werfen aber Fragen auf:

- Es gibt unzählige Kopien der «Yealink Equipment Issuing CA» auf abertausenden Yealink-Geräten weltweit. Es ist fraglich, wie ein optionales Software-Update auf den bestehenden Geräten das Problem beheben soll, dass der Provisionierungsserver (RPS) nicht zwischen echten und falschen Zertifikaten unterscheiden kann. Denn die CA-Kopien können prinzipbedingt ununterscheidbare Zertifikate erstellen und alte Software muss noch länger unterstützt werden.

- Nur wenige tausend Anfragen sind notwendig, um den 2020 für neue Geräte eingeführten Schutz durch die letzten paar Stellen der Seriennummer auszuhebeln. Weder eine Limitierung der Anzahl Anfragen noch Sperren einzelner IP-Adressen wird da einen grossen Einfluss auf einen dezidierten Angreifer haben, wenn sie den Trick nutzen, den DOGE-Mitarbeiter zur mutmasslichen Datenexfiltration genutzt haben und ihre Abfragen über die Abertausenden von IP-Adressen aufteilen, die Cloudprovider wie AWS ihren Kunden zur Verfügung stellen.

- Eine Neu- und insbesondere Umregistrierung eines Geräts ist immer eine unsichere Sache. Ein sicherer Worflow wäre, wenn der alte Besitzer das Gerät zuerst freigeben müsste oder dem neuen Besitzer einen speziellen Transfercode zukommen lassen müsste (dies ist beispielsweise der Prozess, der bei der Übertragung von DNS-Domains genutzt wird). Wenn allerdings der Verkäufer das vergisst, das Gerät einfach entsorgt wird oder es über einen Zwischenhändler weiterverkauft wird, schlägt der Ansatz fehl. Einfache Lösungen dafür gibt es nicht, auch wenn es Ansätze mit Timeouts gibt. Entsprechend erscheint es so gut wie unmöglich, einzelne, gezielte Missbräuche zu verhindern. Und wenige, gezielte Angriffe auf wichtige Personen in einer Firma können schon ausreichen, um Firmengeheimnisse zu ergaunern oder dies als Basis für eine gezielte Phishing-Attacke zu nutzen.

Die Sicherheitsforscher haben ähnliche Überlegungen angestellt und kommen zum Schluss, dass es unwahrscheinlich sei, dass Yealink ihre gemeldeten, fundamentalen Sicherheitslücken in derart kurzer Zeit vollständig und nachhaltig behoben seien.

Die Forscher Jeroen Hermans und Stefan Gloor bezweifeln auch die von Yealink publizierten niedrigen CVSS-Werte für die Sicherheitslücken. CVSS ist ein international angewendetes Bewertungssystem für Schwachstellen und bewertet Sicherheitslücken auf einer Skala von 0 bis 10 den Schweregrad. Sie kritisieren insbesondere, dass Yealink jedes gemeldete Problem für sich alleine betrachtet habe, obwohl die Lücken einander verstärkten. Zusammengenommen könne man mit diesen Sicherheitslücken aber personenbezogene Daten aus dem Internet abrufen und Geräte manipulieren, was einem sehr hohen Schweregrad entspräche.

Was sollte Yealink ändern?

Unserer Ansicht nach sollte Yealink rasch folgende Änderungen durchführen:

- Eine neue, sichere CA für die Geräte einführen als Ersatz für die aufgrund der tausendfachen Replikation durch Yealink unbrauchbar gewordenen CA. Diese würde alle neuen Geräte und alle anderen nach einem Softwareupdate neu zertifizieren. Jedes Gerät, das die neue CA unterstützt, würde aus Sicht der alten, kompromittierten, CA als gesperrt angesehen.

- Nachtrag 2025-06-25 17:15: Alternativ könnte auch das RPS der «CA-Kopie» das Vertrauen entziehen, falls diese aktuell nicht produktiv verwendet wird.

- Eine neue Policy für die Registrierung und Transfer von Geräten im RPS-Provisionierungsdienst einführen.

- Alternativ zu einem oder beiden obigen Punkten auf eine modernere Konfigurationsmöglichkeit wechseln mit NFC, QR-Code oder USB-Stick.

- Unabhängig von diesen Erkenntnissen sollte Yealink den Webserver des RPS-Dienstes sicher konfigurieren (er erzwingt aktuell keine sichere Verschlüsselung).

- Transparent und offen kommunizieren. Auch mit den IT-Sicherheitsbehörden und den Forschern.

Massnahmen zum Schutz der eigenen Firma

Da von Seiten Yealinks die Katze aus dem Sack ist aber nach Ansicht der Sicherheitsforscher keine echte Lösung vorliegt, ist für Firmen, welche die genannten Yealink-SIP-Telefone einsetzen, Handarbeit angesagt.

Zuerst das, was eigentlich immer gilt:

- Alte Geräteserien ausser Betrieb nehmen, wenn sie vom Hersteller keine Sicherheitsupdates mehr erhalten (so sind z. B. in Youtube-Videos uralte sogenannte «End-of-Life»-Geräte im Einsatz bei niederländischen Sicherheitsbehörden zu sehen). Dies erschwert eine der obigen Attacken.

- Alle Geräte auf den neuesten Softwarestand aktualisieren. Dies erschwert laut Aussagen von Yealink eine der obigen Attacken.

Konkrete Massnahmen für den Provisionierungsprozess:

- Die Geräte so umstellen, dass sie nur beim allerersten Boot den öffentlichen Yealink-RPS-Dienst kontaktieren und nachher nur noch den eigenen Provisionierungsserver der Firma.

- Sobald der Yealink-RPS-Dienst nicht mehr benötigt wird, die Passwörter und sonstigen Zugangsinformationen daraus löschen. (Für neu zu konfigurierende Geräte im RPS – wenn möglich – nur einmal gültige Wegwerfdaten verwenden.)

- Logfiles prüfen, ob ungewöhnliche Aktivitäten auf den Provisionierungs- und Telefonieservern erfolgt sind.

- Zugangsdaten ändern zu den eigenen Provisionierungs- und Telefonieservern. Diese müssen als potenziell unautorisierten Dritten gegenüber zugänglich und damit kompromittiert gelten.

- Das eigene Provisionierungsportal so konfigurieren, dass zumindest bei der ersten Anmeldung des Geräts eine Bestätigung als zweiten Faktor durch den Besitzer oder einen Admin nötig ist.

- Regelmässig überprüfen, ob noch alle Geräte im Provisionierungsportal als eigene Geräte angemeldet sind (also: dass niemand ihre Konfiguration übernommen hat).

Allgemeine Netzwerksicherheitseinstellungen:

- Wenn die Telefone nur aus dem Firmennetz genutzt werden: Die Zugänge zu den Firmenservern vom Internet trennen.

- Wenn sie auch via Internet genutzt werden (z. B. Filialen oder Home Office): Nur benötigte IP-Adressen und -Netze freischalten.

- Massnahmen ergreifen, um zu erkennen, wenn (besser: verhindern, dass) sich Geräte von unüblichen IP-Adressen aus anmelden («Impossible Travel»).

All‘ dieser Aufwand auf Kundenseite nur, weil der Hersteller altbekannte, grundlegende Sicherheitsentscheidungen missachtete.

Weiterführende Informationen

- Jeroen Hermans: Inleiding, 2024-02-16.

Wie Jeroen Hermans zwangsweise eine automatische Yealink-Provisionierungslösung benötigte. - Andrijan Möcker: VoIP-Telefone: Schwere Sicherheitslücke bei Yealink entdeckt, Heise, 2020-02-07.

Das Versprechen von Yealink, die Authentisierung über einen zweiten Faktor abzusichern. - Yealink: Yealink RPS Issue Statement, 2025-06-12.

Ankündigung der Sicherheitslücken durch Yealink und dass diese gefixt seien. - Jeroen Hermans und Stefan Gloor: Disclosure Yealink Cloud vulnerabilities, Full Disclosure, 2025-06-24.

Ankündigung der Sicherheitslücke auf der Full-Disclosure-Mailingliste, einer Liste für IT-Sicherheitsexperten. - Jeroen Hermans: Yealink, 2024-02-14 bis 2024-05-29.

Überblick über seine Sicherheitsanalysen rund um frühere Yealink-Telefone. - Stefan Gloor: Root Shell on Credit Card Terminal, 2025-06-01.

Ein Einblick, wie Geheimnisse im Sicherheitsumfeld geschützt werden: Manipulationssichere Hardware bei Zahlkartenterminals. - Stefan Gloor: Hacking a VoIP Phone, 2024-08-09.

Wie man an die Geheimnisse in den Yealink-Telefonen kommt. Meist ist es eine schlechte Idee (und ein Warnzeichen), wenn ein Gerät Geheimnisse vor seinem legitimen Besitzer haben muss. - CVE Database: CVE-2025-52916 bis CVE-2025-52919, 2025-06-21.

Technische Beschreibung der Sicherheitslücken aus Sicht von Yealink.

2 Antworten

Danke für die spannende Erklärung und Information!

Interessant bzw. erschütternd ist, dass man die im RPS von Yealink genannten Firmwareversionen mit den Bugfixes auf ihrer Downloadseite gar nicht verfügbar sind.

Ich wüsste also nicht, wie man zu diesen kommen könnte…

Und 3CX, die Firmware für viele dieser Telefone selbst testet und bereitstellt, ist natürlich auch noch nicht auf dem aktuellen Stand…

Danke für den Hinweis. Das wäre ja der Hammer!