Vor ein paar Tagen war auf Twitter ein Hinweis darauf zu finden, dass es mit der Datensparsamkeit der Covid-Zertifikate vielleicht doch nicht so gut bestellt sein könnte, wie das BAG immer kommuniziert hat. Dies behauptet zumindest ein Medienportal mit dem Titel Re-Check, das sich investigativem Journalismus im Gesundheitsbereich verschrieben hat.

Konkret wird die Aussage des BAGs kritisiert, wonach weder persönliche Daten noch Zertifikate auf zentralen Systemen gehalten werden. Eine Erklärung ist im Tweet selbst nicht enthalten, als Schlüsselbegriff wird jedoch auf UVCI hingewiesen. Diese Abkürzung steht für Unique Vaccination Certificate Identifier, dieser Identifier identifiziert ein Zertifikat europaweit.

Erzeugt wird der UVCI beim Ausstellen eines Zertifikats, er ist dementsprechend auch im QR-Code enthalten. Da das Zertifikat ein personalisiertes Dokument ist, kann dessen eindeutiger Identifier je nach Sichtweise durchaus als persönlich identifizierende Information interpretiert werden. Und das wäre dann auf den ersten Blick im Widerspruch zur obigen Aussage des BAGs.

Grund genug, etwas genauer hinzuschauen.

Dazu müssen wir ein bisschen ausholen. So müssen wir verstehen, wie ein UVCI überhaupt entsteht und wozu er gebraucht wird, und wir müssen nachvollziehen, welche Daten wo entstehen und wo sie allenfalls gehalten werden. Der Einfachheit halber konzentrieren wir auf Impf-Zertifikate, der Ablauf für Zertifikate von Geimpften und Genesenen ist sinngemäss derselbe.

Wie entsteht der UVCI, wozu wird er eingesetzt?

Wir haben beim BAG nachgefragt wie der UVCI in der Schweiz erzeugt wird:

Die UVCI besteht gemäss den Vorgaben der EU aus fixen (version, country) und variablen Anteilen (opaque unique string; Prüfsumme). Die Schweiz hat für den variablen Teil die anonymste Variante gewählt, die keinerlei Identifikation des Ausstellers oder des Impfstoffs erlaubt (Option 2 – opaque identifier – no structure).

Der variable Teil der UVCI wird im Rahmen der Zertifikatsgenerierung zufällig erzeugt (code ist open source) und ist in der zurückgelieferten Response (d.h. im Datenobjekt des Zertifikats und im QR-Code) an den Absender des Requests (die Ausstellerin) zurückgegeben.

Oder, vereinfacht ausgedrückt: Der UVCI in Schweizer Covid-Zertifikaten ist eine zufällige Zahl welche keinen Rückschlüsse auf Aussteller, geimpfte Person oder Impfstoff erlaubt. Erzeugt wird er jeweils bei der Erstellung der Zertifikate.

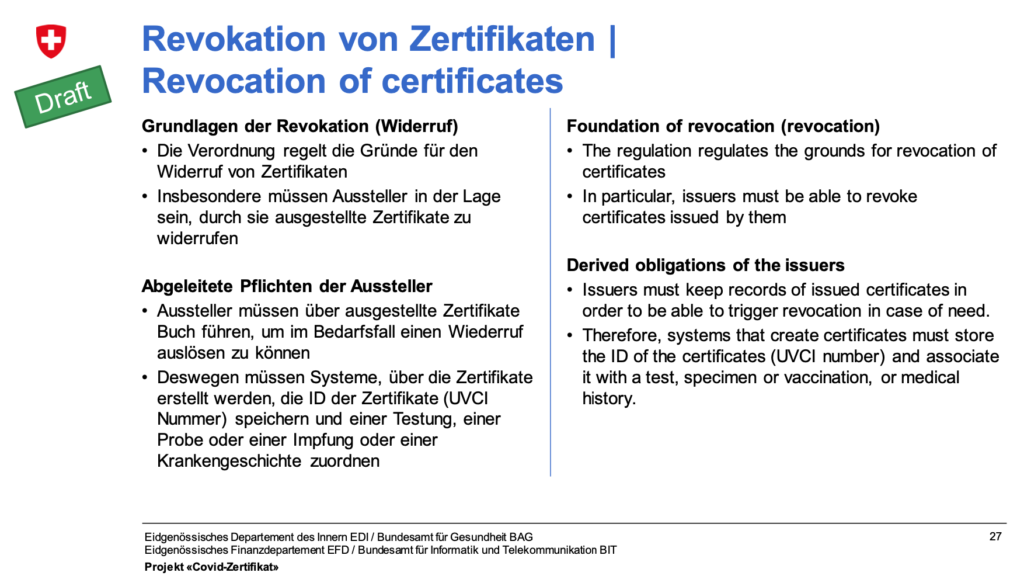

Dies führt dazu, dass der UVCI als Teil der Impf-Dokumentation im System des Zertifikat-Ausstellers abgelegt wird, um einen Impf-Nachweis zu haben, um gegebenenfalls ein verlorenes Zertifikat-Dokument erneut erstellen zu können oder auch, um falsche Zertifikate allenfalls zu widerrufen. Letzteres wurde vom BAG bereits im Sommer kommuniziert.

Auf dem jeweiligen IT-System der impfenden Stelle (also zum Beispiel vacme.ch) liegen also sowohl die Daten der geimpften Person wie auch deren Zertifikat. Man kann das jetzt als semantische Finesse betrachten, aber aus Sicht des BAGs gibt es diverse dieser IT-Systeme, von *einem* zentralen System kann man daher nicht wirklich sprechen. Und: Der Aussteller kennt ja bereits das durch ihn ausgestellte Zertifikat (dieses besteht im wesentlichen aus Name, Geburtsdatum, Impfdatum, Impfstoff und UVCI), der UVCI alleine enthält für ihn keine zusätzlichen Informationen.

Was zentral gespeichert wird, sind sämtliche je ausgegebenen UVCIs. Diese sind aber, wie oben vom BAG bestätigt, rein zufällig erzeugte numerische Codes, welche – für sich alleinstehend – keinen Rückschluss auf die geimpfte Person zulassen.

Wie wird der UVCI beim Zertifikat-Widerruf eingesetzt?

Spannend wird es, wenn ein Zertifikat widerrufen wird. Dies führt dazu, dass der zugehörige UVCI beim Bundesamt für Informatik als zurückgerufen markiert wird (-> Revocation-Liste). Diese Liste wird von der Zertifikats-Prüf-App regelmässig geladen, die App selber hat also eine lokal auf dem Smartphone gehaltene Liste sämtlicher widerrufenen UVCIs (bzw. Zertifikate). Wird nun ein Zertifikat zur Prüfung gescannt, wird die der im QR-Code enthaltene UVCI mit dem Inhalt der Revocation-Liste verglichen, bei einem Treffer wird das Zertifikat als ungültig angezeigt.

Dasselbe geschieht, falls man das eigene Zertifikat innerhalb der Zertifikats-App verifiziert. Auch hier liegt die Revocation-Liste lokal in der App und die Kontrolle erfolgt analog durch Suche des eigene UVCI in dieser Liste.

Aus Datenschutz-Optik relevant ist, dass die eigene UVCI nur für den Verifikationsvorgang verwendet wird und dieser lokal erfolgt. Die zu prüfende UVCI wird dabei an keinen zentralen Server übermittelt. Dies bestätigt auch das BAG:

„Das Prüf-App liest zwar das Zertifikat beim Prüfvorgang (inkl. UVCI) aus, aber diese Zertifikatsdaten verlassen auch die Prüf-App nicht, sondern werden ebenfalls nur mit der lokal synchronisierten Revokationsliste (und die Prüfschlüssel) abgeglichen.

Beim Selbst-Check findet der Abgleich mit der revozierten UVCI (und dem Prüfschlüssel) nur lokal auf dem Gerät der Halterin statt. Halter- und Prüf-App aktualisieren regelmässig die Liste der bislang revozierten UVCI und speichern diese – ebenso wie die Prüfschlüssel – lokal.“

Nani Moras, Kommunikation BAG

Bei der Zertifikats-Verifikation und der Überprüfung der Gültigkeit fliessen also nur Daten vom BIT-Server zur prüfenden App, aber keine identifizierenden Daten von der App zurück zum BIT.

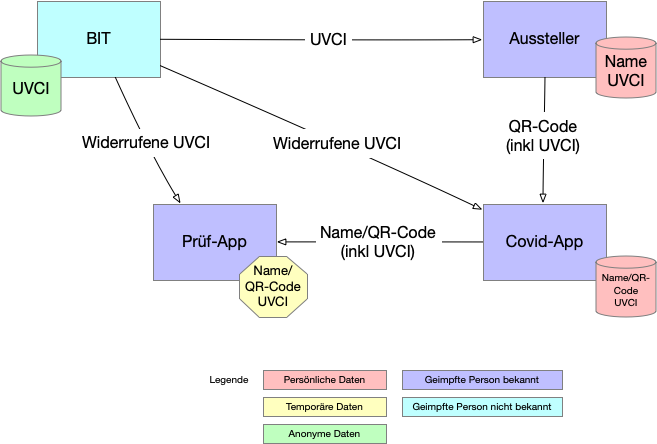

Was bedeutet das für die Datenflüsse?

Wenn wir die verschiedenen Datenflüsse zur Veranschaulichung graphisch darstellen, ergibt sich folgendes Bild:

Was können wir daraus ableiten:

- Der UVCI wird effektiv zentral gehalten, ist aber defacto eine Zufallszahl und lässt auf dem BIT-Server keine Rückschlüsse auf das Zertifakt bzw. die geimpfte Person zu

- Der UVCI ist im Zertifikat enthalten und liegt daher in allen Systemen (beim Ausstellen, in der Covid-App und temporär in der Prüf-App) vor in welchen auch der QR-Code vorhanden ist

- Es fliessen keine identifizierenden Informationen aus den Systemen in welcher die geimpfte Person bekannt ist in das System des BIT, ein Tracking via UVCI ist für das BIT daher nicht möglich.

Kommen wir also auf die Aussage im Ausgangstweet zurück:

Meanwhile, in Switzerland @BAG_OFSP_UFSP claims #COVIDcertificate is stored only locally in the App on your smartphone: „Neither personal data nor the certificates are stored in a central system”.

Aus Sicht des BAG ist die zitierte Aussage korrekt: Auf den zentralen Systemen von BAG und BIT sind weder persönliche Daten der Geimpften noch Zertifikate abgelegt. Etwas komplexer ist es, wenn man das Gesamtbild betrachtet, kann doch das System des Ausstellers (etwa im Falle von vacme.ch) durchaus auch als zentrales System betrachtet werden. Das dürfte aber niemanden überraschen, sind diese Systeme doch typischerweise genau die Orte von denen man sich sein Zertifikat überhaupt erst runtergeladen hat (und es erneut runterladen kann falls man es verlieren sollte). Dieser Setup macht weder das Zertifikatssystem per se unsicher noch führt die Speicherung der UVCI an den aufgezeigten Orten zu einer Überwachung der ZertifikatsträgerInnen (also der Geimpften, Genesenen und den Getesteten).

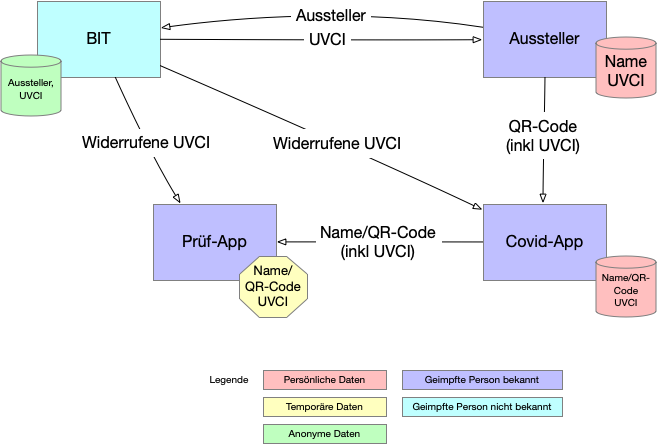

Nachtrag: Ein aufmerksamer Leser hat via Twitter nachgefragt, wie es mit einem vollständig zufälligen UVCI möglich ist, im Falle von Betrug sämtliche vom fehlbaren Aussteller ausgestellten Zertifikate zu widerrufen. Wir haben beim BAG nachgefragt:

- Beim Ausstellen eines Zertifikats wird vom BIT der UVCI zusammen mit der Aussteller-Kennung und einem Zeitstempel abgelegt

- Aussteller-Kennung und Zeitstempel liegen ausschliesslich auf den BIT-Systemen und werden nicht weitergegeben

- Ein Widerruf ist anschliessend entweder für einen einzelnen UVCI möglich (wenn ein Aussteller zum Beispiel den Namen auf dem Zertifikat korrigieren muss) oder für sämtlichen von einem Aussteller in einem spezifischen Zeitraum ausgestellten UVCIs

Das obige Übersicht muss daher leicht ergänzt werden, an den Datenflüssen ändert sich defacto allerdings nichts.

PS: Im EU-Raum werden teilweise UVCIs verwendet, welche als Teil des Identifiers direkt die Nummer des Ausstellers enthalten. Dies macht im Bedarfsfall das Widerrufen der Zertifikate eines Ausstellers einfacher (da nur dieser widerrufen werden muss), reduziert aber die Zufälligkeit der UVCI an sich.

4 Antworten

Eine Zufallszahl, die sich nicht wiederholen darf, wird meist mit einem fixen Bestandteil ergänzt. Da es verschiedene Anbieter gibt, darf dieser fixe Bestandteil von keinem anderen Anbieter per Zufall verwendet werden. Da nimmt man häufig die MAC Adresse u.ä. Dies jedoch ermöglicht eine Rückverfolgung, da die Zufallszahl dann einen fixen Bestandteil hat und so z.B. vacme.ch kenntlich macht.

Wenn die Zufallszahl am Schluss verschlüsselt wird, ist das Problem etwas gemindert, bis der Schlüssel gehackt wird.

Die zweite Schwachstelle stellt das Betriebssytem dar. Dieses weiss nicht nur, wo sich das Smartphone aufgehalten hat (Lokalisation), es weiss dann auch welche Veranstaltung/Restaurant. Sich anonym z.b: im Manor zu treffen, ist nun wesentlich eingeschränkt, da das Betriebssystem sieht, dass zwei zur gleichen Zeit im Restaurant waren. Google etc. weiss somit, wen ich wann für wie lange treffe. Wir kommen dem vollständig gläsernen Bürger immer näher.

Das Telephon zu Hause lassen ist auch nicht mehr möglich ….

Ich nehme an, dass sich das auf die Generierung der UVCI bezieht? Diese werden zentral beim BIT generiert, brauchen also keinen fixen Bestandteil um beispielsweise Nummernkreise abzugrenzen und sind daher (nach heutigem Wissen) effektiv zufällig.

Das generelle Problem der Trackbarkeit via Smartphone ist allerdings nicht neu, Facebook und Google nutzen schon seit längerem sämtliche verfügbaren Daten inklusive IP-Adresse um „Nähe“ zu erkennen. Wer sich vertraulich treffen möchte, ist unabhängig von Covid gut beraten, das Telefon zuhausezulassen oder zumindest in den Flugmodus zu versetzen. Das Covid-Zertifikat kann man auch als Bild/Screenshot zeigen, oder man nimmt einen Ausdruck mit.

Ich gebe Dir vollkommen Recht.

Das gelbe Büchlein würde auch seinen Dienst tun, natürlich nur in Kombi mit der ID.

Man kann gerne dieses Vorgehen kritisieren, wenn man gleichzeitig ein alternatives Verfahren zur Infektionsrisiko-Minimierung vorschlägt. Wenn der Gesundheitsstatus, aus Privacy-Gründen, nicht mehr herangezogen werden soll bleibt nur die Kapazitätsbeschränkung der Innenbereiche.

Und auch diese müsste effizient überwacht werden.

Aber hey, wir haben gerade ja „nur“ eine (sehr sehr) kritische Lage. Und wir haben noooooch ganz viel Zeit uns über die Wege der Risiko-Minimierung Gedanken zu machen.

Das Impfbüchlein ist leider alles andere als fälschungssicher. Mein Arzt hat die Einträge von Hand gemacht, aber selbst ein Impfstoff-Kleber wäre mit Leichtigkeit nachgemacht.