Anfang August landete eine etwas eigenartige Mail in meiner Inbox:

Irritierend war vor allem, dass die Mail:

- keine Anrede enthielt und keinen direkten Bezug auf meinen Namen machte

- zwar nicht direkt dringlich, aber mit der verschlüsselten Nachricht doch irgendwie wichtig wirkte

- und vor allem ein Attachment (secure-email.html) enthielt welches ich für den Zugriff auf den verschlüsselten Inhalt doch bitte öffnen möge.

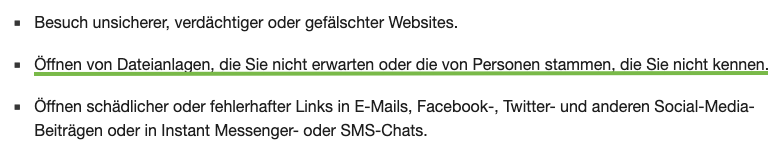

Auf den ersten Blick sah das sehr nach einer Phishing- oder Malware-Mail aus, welche es trotz Spamfilter in meine Inbox geschafft hatte. Gerade vor dem Trick mit den Attachments werden Mail-Benutzer regelmässig gewarnt, sind entsprechend präparierte Dateinen doch ein beliebtes Einfallstor für Malware.

Andererseits hatte ich einige Wochen zuvor in der Tat ein Datenauskunftsbegehren bei meineimpfungen.ch gestellt, war die Email an eine nur auf dieser Plattform eingesetzten Mail-Adresse geschickt worden und war der viersprachige Text sprachlich korrekt (was bei Spam- und Phising-Mails ja selten der Fall ist). Und, wie ein kurzer Blick auf hin.ch und dort insbesondere auf https://support.hin.ch/de/thema/hin-mail-global/empfaenger/ verrät, bietet HIN effektiv einen Email-Service an mit welchem Gesundheitsanbieter verschlüsselte Mails an Patienten oder Versicherte verschicken können auch wenn die Empfänger HIN nicht nutzen.

Wie das grundsätzlich funktioniert, kann man unter https://support.hin.ch/de/hin-mail-global/wie-kann-ich-die-e-mail-oeffnen-und-lesen/ nachlesen und nachschauen. In Kürze und mit etwas technischen Details ergänzt funktioniert es wie folgt:

- Die verschlüsselte Mail an sich ist mittels S/MIME (einen Public Key-Verfahren insbesondere für Emails) verschlüsselt im HTML-Attachment enthalten, dieses öffnet man im Browser

- Beim erstmaligen Empfangen einer verschlüsselten Mail muss man eine Mobiltelefonnummer angeben, diese wird anschliessend mit der Email-Adresse verknüpft

- An diese Telefonnummer wird dann beim Öffnen von verschlüsselten HTML-Files jeweils ein PIN-Code per SMS verschickt, mit dem man sich für die Entschlüsselung einloggen kann

- Mit der Anmeldung wird der Key zur Entschlüsselung der Mail an den Browser geschickt, dieser entschlüsselt die Mail anschliessend lokal.

Und warum das alles: Nun, neben meineimpfungen.ch stehen auch andere Gesundheitsanbieter (zum Beispiel Krankenkassen und HMOs welche in der einen oder anderen Form Telemedizin anbieten) vor dem Problem, mit den Patienten auf eine sichere Art und Weise kommunizieren zu können. Und bei diesen haben vermutlich die wenigsten einen sicheren Email-Account, ergo braucht es eine alternative Lösung.

Ein kleiner Knackpunkt im Ablauf ist Schritt 2: sofern ich es schaffe, die erste – an eine Patientin geschickte – HIN-Mail abzufangen (zum Beispiel indem ich ein oft genutztes Mailsystem wie GMX angreife oder, vermutlich realistischer, indem ich den in einer Partnerschaft oder Familie lockereren Umgang mit Passwörtern dazu missbrauche, die Mails meiner Partnerin zu lesen) und mich mit einer eigenen Mobiltelefonnummer anzumelden, erhalte ich Zugriff auf die Email-Inhalte ohne dass dies der Patientin auffällt (vor allem wenn ich verhindere, dass sie die Email überhaupt erhält). Natürlich dürfte das früher oder später auffliegen (spätestens wenn sich die die Patientin beim Arzt über nicht erhaltene Mails beschwert), aber Daten können bis dann schon in falsche Hände geraten sein. Gemäss Auskunft von HIN hat der Absender allerdings die Möglichkeit, die Telefonnummer der Empfängerin vorab zu registrieren. Damit liesse sich diese potentielle Schwäche vermeiden.

Das im Gesamtbild grössere Problem ist aber, dass die Benutzer lernen, dass es durchaus Mails gibt die zwar nach Spam/Phising aussehen, deren Attachments man aber öffnen und dazu dann persönliche Daten auf einer Webseite eingeben muss, um an die eigentlich wichtigen Inhalte zu kommen. HIN liegen bisher nach eigenen Angaben keine Hinweise darauf vor, dass es hier zu Irritationen von Anwendern oder zu Missbrauch gekommen ist. Das mag unter Umständen allerdings auch daran liegen, dass die Digitalisierung des Gesundheitswesen noch immer in den Kinderschuhen steckt und eher wenige Patienten (bzw. generell Empfänger ohne eigenen HIN-Zugang) HIN-verschlüsselte Mails erhalten.

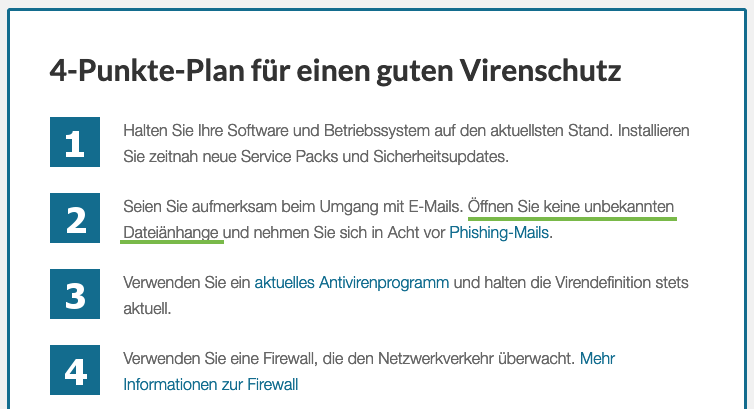

So oder so landen wir hier in einem Dilemma:

- Entweder werden Privatpersonen darauf trainiert, dass auch Attachments in anonym wirkenden Mails angeklickt werden sollen, und erhöhen so ihr Risiko, einer Phishing-Attacke zum Opfer zu fallen

- Oder HIN-Mails werden als gefährlich angesehen und die (sachlich gesehen wichtigen) Mails von Gesundheitsanbietern werden ignoriert/als Spam verstanden.

Beides kann nicht der Weisheit letzter Schluss sein.

Leicht entschärfen liesse sich die Situation, wenn HIN die Absender dazu verpflichten würde, die Telefonnummer der Empfänger vorab zu registieren (momentan ist das optional) und wenn die Mail zumindest eine persönliche Anrede sowie einen kurzen Anriss im Sinne von “Ihr Gesundheitsanbieter Medgate hat Ihnen eine verschlüsselte Nachricht geschickt, bitte öffnen Sie …” enthalten würde (oder wenn die Mail direkt als von Medgate kommend erkennbar wäre). Ansonsten hat man als Privatperson nur die Option, sich eine HIN-Email-Adresse zuzulegen, diese für den digitalen Verkehr mit seinen Gesundheitsanbietern zu verwenden und das Problem so lösen. Es ist allerdings zu bezweifeln, dass dieser Weg bei Kosten von CHF 240/Jahr auf viel Interesse stösst. So bleibt mangels etablierter sicherer Email-Infrastruktur dem digitalen Gesundheitswesen für die Kommunikation mit den Patienten vorderhand nur ein suboptimaler und tendenziell risikobehafteter Weg offen. Vielleicht ist das mit ein Grund, wieso Telemedizin-Anbieter und Versicherungen teilweise eher auf Kommunikation via Apps anstatt Email setzen (sofern sie nicht, wie SwissMedic, einfach auf unverschlüsselte Mails setzen).

8 Responses

Mit einer vollständigen Registrierung ist auch ein weitaus sicherer Arbeitsablauf möglich. Dabei wird in der eMail einzig darauf hingewiesen, dass eine Nachricht vorhanden sei, und der Benutzer sich in seinem (bei der vollständigen Registrierung eingerichteten) persönlichen Bereich einloggen soll, um die Nachricht anzusehen/herunterzuladen.

Ein derartiges Modell stellt mir persönlich meine Krankenkasse zur Verfügung. Dasselbe habe ich im Rahmen meiner beruflichen Tätigkeit zudem öfters vorgeschlagen.

Eigentlich wäre nach meinem Verständnis das elektronische Patientendossier dafür vorgesehen. Aber das ist eine andere Baustelle.

Sehr interessanter Blog, und insbesondere für uns als Technologielieferant der HIN – Lösung sehr aufschlussreich.

Herr Dubuis hat absolut recht. Die “richtige” Lösung wäre es, wenn jeder Adressat über eine eindeutige ID verfügen würde, mit der er sich sicher authentisieren kann. Nur leider sind in der Praxis solche Lösungen noch in weiter Ferne.

Absolut in die falsche Richtung geht hingegen der Vorschlag, den der Herr mit dem Pseudonym “Max Wyss” in seinem Kommentar gemacht hat: Eine vollständige Registrierung macht den Arbeitsablauf in keiner Weise sicherer, höchstens komplexer. Und das von ihm empfohlene System hat ein paar gravierende Nachteile gegenüber dem von HIN eingesetzten: Zum Beispiel ist bei HIN ein permanenter Zugriff auf die Mailbox des Empfängers notwendig, um jede verschlüsselte Mails zu lesen (da die verschlüsselte Mail ja im Attachment gespeichert ist). Wenn die Mail wie von Herrn Wyss vorgeschlagen in einem persönlichen Bereich vorgehalten wird, dann könnte ein Dritter welcher das Passwort kennt die gesamte “sichere” Kommunikation unbemerkt mitlesen.

Am Ende des Tages geht es immer um den Trade-Off zwischen Sicherheit und Benutzbarkeit. Wenn zum Beispiel die Angabe einer Mobilnummer für den Absender im Gesundheitsbereich wie vom Autor des Artikels gewünscht zwingend wäre, dann könnten viel weniger Adressaten sicher erreicht werden, da der Absender ja nur in seltenen Fällen die Mobilnummer des Empfängers kennt.

Technisch realisierbar wäre jedoch der Vorschlag, dass spezifischere Informationen vom bzw. über den Absender in die “Trägermail” integriert werden. Wir nehmen diesen Vorschlag gerne auf und versuchen dies in die Lösung mit einzubringen.

Danke fürs Feedback, immer gut zu hören wenn unsere Beiträge als Anregung verstanden werden (so sind sie ja meist gedacht).

Problematik der Mobiltelefonnummer ist mir bewusst. Ich könnte mir aber vorstellen, dass Medgate und ähnliche Telemedizin-Anbieter diese entweder eh kennen oder sie relativ einfach erheben können (“um unsere Email-Kommunikation mit Ihnen besser absichern zu können, bitten wir Sie um Angabe Ihrer Mobiltelefonnummer”).

Wenn die Mobiltelefonnummer dem Absender bekannt ist, dann kann er diese in der bestehenden Lösung problemlos beim Senden angeben. Dies hat neben der erhöhten Sicherheit auch den Vorteil, dass der Empfänger per SMS schon “vorgewarnt” wird, dass er eine sichere Mail erhalten wird und somit der “Phishing-Charakter” der Mail abgeschwächt wird.

Wenn das bei Ihrer Mail nicht der Fall war dann hat der Absender ihre Mobiltelefonnummer entweder nicht gekannt oder er hat sie schlicht nicht angegeben.

Vor 2 Tagen wurde ich von einer solchen Mail überrascht und war sofort misstrauisch – HTML im Anhang, pfui! Ich habe sie an den Absender und an HIN zurückgeschickt, und beruhigende Antworten erhalten. Danach die Support-Seiten von HIN studiert und die Prozedur durchgezogen. Jetzt habe ich meine Patientenkopie. Das Verfahren gefällt mir gar nicht. HIN will sich das Speichern der Mail bis zur Abholung ersparen (nur die Beziehung Mail-Adresse zu Mobilnummer wird dauerhaft gespeichert).

Besonders stört mich, dass die Mail NICHT ELEKTRONISCH SIGNIERT ist.

Eine digitale Unterschrift unter der Mail wäre sicher förderlich und wahrscheinlich auch bei den HIN-Global-Mails machbar (zur Technik von HIN-Mail selbst habe ich auf deren Webseiten aktuell nichts (mehr) gefunden). Allerdings ist eine digitale Signatur unter der Mail noch kein Garant, dass eine Mail gutartig ist; der Urheber ist einfach klarer ersichtlich. (Email und Signaturen und Tippfehlerdomains werden sicher die Geschichte von HTTP, HTTPS und Tippfehlerdomains wiederholen.)

Inzwischen haben wir 2024 und das Verfahren ist immer noch das Selbe. HTML Datei im Anhang, speichern und lokal öffnen. Sorry, aber das geht gar nicht. Das ist doch eine Steilvorlage für Phisher und es ist nur eine Frage der Zeit bis das zum Verteilen von Malware ausgenutzt wird. An spearphishing bei high value targets möchte ich gar nicht denken…