Nun widme ich mich dem Teil II „Werden Daten missbraucht?„

Bevor ich beginne, möchte ich die Argumentationslinie der beiden IT-Anwälte zusammenfassen…bzw quasi ihr Verständnis von Fakten definieren und ihre Diskreditierungstaktiken offenlegen:

Das wäre auch die tl:dr-Version dieses Beitrags für alle Eiligen.

Hier die Taktik Nr. 1 von Laux und Grasarevic:

Sie sagen: Der Massstab für Fakten ist das, was im Gesetz steht. Jedes Wort das nicht im Gesetz erwähnt wird, ist somit faktisch falsch.

Die Realität/Wahrheit ist ja eine andere. Ein Beispiel:

Jurist Grasarevic sagt: Im Gesetz/ in der Strassenverkehrsordnung stehen Regeln fest, die Schilder weisen an: Beispiel Tempo 30 für gewisse Quartierstrassen und Tempo 140 für die Autobahn.

Ich schreibe: es gibt das Gesetz, welches gilt und es gibt die Verkehrsschilder, doch es passieren täglich Unfälle, wegen Tempoübertretungen. Also ist auch Fakt: in unserer Gesellschaft existieren auch Raser.

Jurist sagt: Nein, das Wort „Raser“ kommt im Gesetz nicht vor! Das ist falsch! Auch sowas wie „Unfälle“ stehen nicht im Wortlaut. Unterstehen Sie sich den AutofahrerInnen solche Vorwürfe zu machen…Und auszumalen dass SO ETWAS PASSIEREN KÖNNTE!

So und diese Argumentationslinie zieht sich durch die ganzen Texte von Grasarevic und Laux.

Die Herren machen eine rechtliche Analyse von journalistischen Texten. Das hat wenig bis gar nichts mit Faktenchecks zu tun. Denn journalistische Texte sind Realitätschecks. IT-JournalistInnen zählen Szenarien auf, die passieren im täglichen Leben. DDOS-Attacken, Phishing, Impersonation, Man-in-the-middle-Attacken…alles Begriffe die nicht im Bundesgesetz eID vorkommen, aber dennoch bittere Realität sind.

Wir haben schon in Teil I gesehen, dass offenbar nicht die Mühe gemacht wurde zu recherchieren. Denn Herr Laux hat weder beim fedpol noch beim Bundesamt für Justiz nachgefragt, wie genau der Identifizierungs- und Verifikationsprozess ablaufen wird. Sondern einfach das BG eID als Grundlage herangezogen, in dem der operative Teil in einigen Punkten aber eben nicht im Detail definiert ist (so behauptet Herr Laux, das Gesichtsbild werde nur in 2-3% der Fälle überhaupt beantragt werden müssen…bei Sicherheitsniveau „hoch“. De facto ist es auch für Sicherheitsniveau „substanziell“ der Fall für die Verifikation, so wird es in den Ausführungsbestimmungen drin stehen)

Taktik Nr.2, die ich schon im ersten Text genannt habe: In meinem Artikel zitiere ich IT-Security-Experten. Was macht Herr Grasarevic? Er nimmt das Zitat aus dem Kontext, und suggeriert, dass ICH DAS GESAGT HABE. Und dass ich aus einem „Gefühl“ heraus argumentiere. Dazu später mehr.

Taktik Nr 3: In seinem Blogbeitrag geht es kaum um die geschriebenen Sätze. Und auch Herr Grasarevic mach auch wilde Behauptungen darüber, was ich mit meinen Artikeln alles „beabsichtige“ .

Dies zeigt sich anhand folgender Sätze:

„Der gesamte Abschnitt zur Datenhaltung ist darauf ausgelegt, das BGEID zu bodigen.“ „Sie will nicht aufklären, sondern bodigen.“ „Sie beabsichtigt…„

Zitate aus dem Blogbeitrag

Hui, viele aufgeregte Sätze, Schnappatmung.

So und nach diesem Intro über die Derailing-Taktiken von Lauch und Grasarevic knöpfe ich mir den Teil II vor.

„Datennutzung durch den IdP ist jedenfalls klar verboten.“

Blogbeitrag

Hierzu ein treffender Quote von SP-Nationalrätin Min Li Marti in der Arena: Man stelle dem Hund ein Roast Beef hin. Und sagt ihm: Du darst das nicht fressen.

Oder anders: Rasen ist auch verboten. Und trotzdem passiert es.

Nun diese Stelle:

..Die staatliche Lösung als diffuses Versprechen

Es gibt derzeit keine Hinweise, wonach bei einer staatlichen Lösung weniger Daten anfallen würden, sie weniger lang gespeichert würden oder dass diese letztendlich nicht trotzdem von Privaten (als Outsourcer, sprich Beauftragte des Bundes) bearbeitet würden (siehe dazu unseren Beitrag: “Wie sähe eine staatliche Lösung aus?“

Blogbeitrag

Ja leider hab ich auch das nirgendwo behauptet. Man lese den Schlussabschnitt in meinem Text:

„Doch auch unabhängig von der Frage, ob der Staat oder Private für eine elektronische Identität verantwortlich sein sollen, wirft das E-ID-Gesetz diverse Fragen auf und birgt in Bezug auf Datenschutz und Sicherheit nicht zu unterschätzende Risiken.“

Republik.ch

Wenn also Herr Grasarevic meinen Text richtig rezipiert hätte, wüsste er, dass das Gesetz meiner Ansicht nach also PER SE datenschutz/bürger-unfreundlich und unsichere Umsetzungen erlaubt. Egal ob Staat oder Private die Herausgeber der eID sind.

Das Problem ist das Konzept des IDPs per se.

Wenn der Herausgeber der Staat ist, gibt es je nach Ausgestaltung NUR zwei Parteien. Wenn hinzu die Authentisierung dezentral erfolgt, und ich die Trägerin der eID ist, werden auch keine Daten zentral gesammelt.

Dies schrieb ich hier:

Tatsache ist: Man hätte datensparsamere, sicherere E-ID-Lösungen gesetzlich verankern und damit für verbindlich erklären können. Dies, indem man die E-ID wie einen Pass konzipiert hätte: Nicht ein externer Dienstleister würde die E-ID dabei treuhänderisch verwalten, sondern die Bürgerin selbst wäre Trägerin ihrer E-ID – etwa in Form einer Smartcard.

So könnte die Bürgerin tatsächlich dafür verantwortlich gemacht werden, wenn sie ihre Smartcard verlieren würde oder diese missbraucht würde. Ein solches System wird im Fachjargon als «dezentrale Authentifizierung» bezeichnet. Lena Fischer würde in einem solchen System direkt mit Galaxus oder dem Steueramt interagieren – ohne einen Vermittler dazwischen.“

Republik.ch

Und hier mein absoluter Favorit:

„Kein Privacy by Design? Eine Falschbehauptung.

Privacy by Design ist ein Grundsatz des Datenschutzesgesetzes, der für die E-ID zwingend zur Anwendung kommen wird. Dass das Gesetzgebungsvorhaben dem Grundsatz von “Privacy by Design” nicht folgt, ist falsch. Und zudem: Es gibt keine Bestimmungen im BGEID, welche den Grundsatz von Privacy by Design aushebeln wollen. Sollten solche in die (noch nicht bekannte) Verordnung kommen, wären sie ohnehin unbeachtlich (das Datenschutzgesetz geht jeder Verordnung vor).“

Blogbeitrag

Leider ist das auch so hochgradig falsch, das ich nicht weiss, wo ich beginnen soll.

Vorbemerkung: die NZZ schreibt auch, dass Privacy by Design nicht verankert ist beim BG eID.

„Bei der E-ID wurde dieser Ansatz – bekannt als «security by design» beziehungsweise «privacy by design» – nicht berücksichtigt. Statt auf eine datensparsame Architektur setzt der Bund in seinem Konzept, das nun zur Abstimmung kommt, einzig auf Vorschriften und Überprüfungen.“

Auszug der NZZ

Aber die IT-Anwälte werden es wahrscheinlich nicht wagen, die NZZ zu „factchecken“:)

Hier mal die 7 Prinzipien, was Privacy by Design bedeutet:

Privacy by design is based on seven „foundational principles“:

Proactive not reactive; preventive not remedial

Privacy as the default setting

Privacy embedded into design

Full functionality – positive-sum, not zero-sum

End-to-end security – full lifecycle protection

Visibility and transparency – keep it open

Respect for user privacy – keep it user-centric

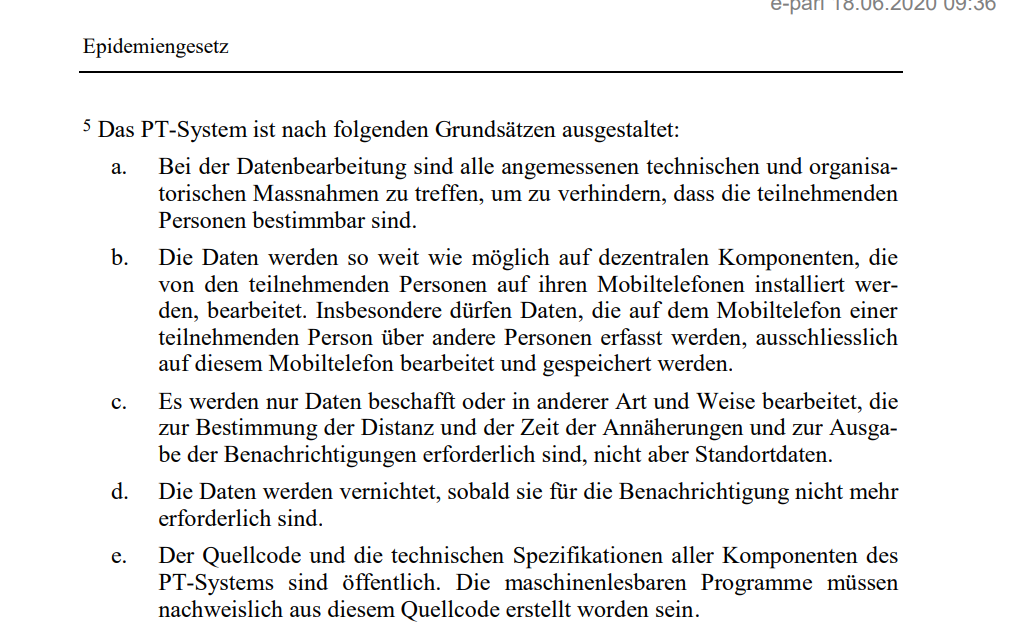

Was wäre ein Beispiel für gesetzliches Privacy by Design? Die SwissCovid-App.

Man beachte das Wort „dezentral“ und den Satz „ausschliesslich auf diesem Mobiltelefon bearbeitet und gespeichert werden.“

Wie steht es im BG eID?

Die Inhaberin hat also EINEN Einblick in ihre Daten, sehr „grosszügig“. Sie kann sie weder löschen, noch auf ihrem Smartphone lokal speichern. Ihre Login-Daten der eID befinden sich die ganze Zeit auf einer zentralisierten Datenbank und auf zentralen Servern eines IDPs.

Dann hier eine wirklich böse juristische Wortverdrehung, Unterstellung und Falschaussage:

A. Fichter behauptet, es werde künftig Gesetzesbrüche geben. Es würden die Daten auch über die vorgeschriebene Höchstdauer von sechs Monaten hinaus aufbewahren (trotz der klaren Gesetzesvorschrift, das spätestens nach 6 Monaten zu löschen ist). Sie behauptet das einfach, pauschal und ohne Anhaltspunkte.“

Blogbeitrag

Ich schreibe mit KEINEM Wort dass die IDPs die Daten über 6 Monate lang hinaus speichern. Und dass Gesetzesbrüche passieren werden.

Schauen wir doch in meinem Text nach, wie ich es geschrieben habe:

Jede Nutzung, jedes Einloggen spielt sich im Rahmen einer Dreiecksbeziehung ab – zwischen der Bürgerin, dem Identitätsprovider und dem Anbieter einer Onlinedienstleistung, für welche das Log-in genutzt wird.

Die Identitätsprovider tragen dabei eine grosse Verantwortung: Meldet sich Lena Fischer zum Beispiel mit der E-ID bei Galaxus an, so muss sie darauf hoffen, dass Swiss Sign ihre Nutzungsdaten wirklich nach sechs Monaten löscht, wie es das Gesetz vorsieht. Und Galaxus muss darauf vertrauen, dass die Systeme von Swiss Sign einwandfrei funktionieren. (Was keine Selbstverständlichkeit ist: In der Vergangenheit kam es wegen eines Hackerangriffs bei Swiss Sign bereits zu einem Totalausfall.

Republik.ch

So hab ich es geschrieben: Sie muss darauf HOFFEN. Dass das wirklich geschieht.

Es ist und bleibt Privacy by Trust.

Und was Herr Grasarevic UNTERSCHLÄGT in seinem Blogbeitrag (ich wende jetzt mal dieselbe Taktik an): Data Breaches und Hacks passieren täglich, da muss nicht mal der Identitätsprovider böse Absichten haben. Das können externe Angriffe sein. Das ist die Realität bei InfoSec. Vielleicht sollte Herr Grasarevic mal mit einem InfoSec-Experten reden.

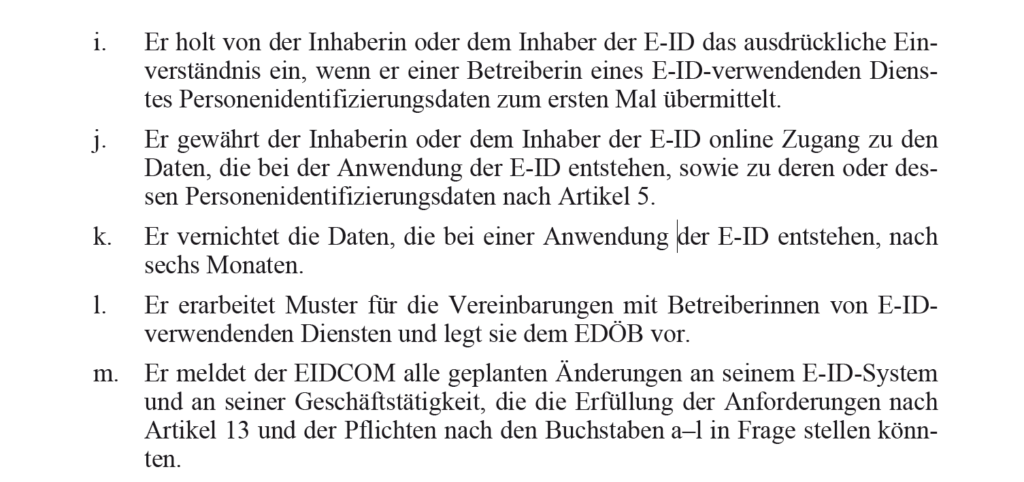

Und übrigens, ACHTUNG RECHERCHE-PART: Die technische Begleitgruppe des fedpol diskutierte sogar noch Aufbewahrungspflichten, die über den Zeitraum von sechs Monaten dauern. Achtung Auszug aus dem Protokoll von der Sitzung vom 4. August.

Aber dies als Sidenote.

Und jetzt eine Zusammenstellung von wilden Dingen, die ich angeblich behaupte:

Einkaufsverhalten wird nicht gespeichert beim IdP..

A. Fichter stellt dann eine ganze Reihe von pauschalen Vorwürfen in den Raum. Künftig werde es Gesetzesbrüche geben.

(…)

Liest man die Aussage: “verschwiegen wird, dass by design weitreichende Datensammlungen möglich bleiben“, denkt sich der Durchschnittsleser: “Hui, an diese Informationen muss Frau Fichter mit investigativer Recherche gekommen sein!” Dabei steht doch im Gesetz, dass sämtliche Daten nicht länger als während sechs Monaten aufbewahrt werden müssen (Art. 15 Abs. 1 lit. k BGEID).

(…)

Die Autorin übertreibt, indem sie auf “Spielchen” hinweist, welche die IdP mit den Daten anstellen könnten. Dies ist mit Blick auf die Faktenbasis nicht haltbar. Die Diskussion über die Bearbeitung der Daten durch die IdP wirkt im zitierten Artikel effekthascherisch. Die Autorin problematisiert die E-ID gezielt, damit das BGEID abgelehnt wird.

(…)

So findet die Analyse wie erwähnt ausschliesslich auf einer Ebene statt, auf der die Autorin die Grundannahme trifft, dass die IdP Klardatenzugriff (im Sinne des “Content Layers”, siehe dazu “Was bedeutet “Kenntnis”?) haben würden und die Daten entweder sowieso missbrauchen oder aber das Gesetz unklar in Bezug auf den Zweck der Datenbearbeitung während der Speicherdauer von maximal sechs Monate sei. Beide Annahmen haben keine nachvollziehbare Grundlage. Sie sind schlichtweg falsch.

(…)

Blogbeitrag

(Besonders lachen musste ich beim Abschnitt der investigativen Recherche, wo dann angefügt wird: ABER IM GESETZ STEHT DOCH DASS…Das bestätigt wieder das Raserbeispiel.)

Auch hier werden wieder wilde Dinge mir in den Mund gelegt, die in keinem Artikel so niedergeschrieben worden sind. Herr Laux probierte dasselbe Manöver bereits in einem anderen Text. Dass ich geschrieben hätte dass Inhaltsdaten gespeichert werden würden…Auch das ist falsch. Es geht um Rand- und Metadaten.

Auch Grasarevic behauptet, ich würde schreiben, man hätte Klardatenzugriff.

Alles falsch.falsch.falsch. Stehts nirgends geschrieben.

ABER und jetzt kommts (achtung investigative Recherche und REALITÄTSCHECK):

Es kann TATSÄCHLICH PASSIEREN bzw. dass die URL dem IDP mehr verrät, als das was sie sollte. Keine böse Absicht von SwissSign (IDP), keine böse Absicht der Service Provider, Kunden von SwissSign, einfach falsche Implementierung. So geschehen im Kanton Jura, SwissSign-Kundin der ersten Stunde (seit 2018- ich hoffe einfach dass diese Fehlkonfiguration nicht schon seit 3 Jahren diese Informationen „leakte“ und es niemand merkte).

Siehe hier, in einer anderen Recherche:

„Swiss Sign wird im Zuge der Anmeldung den Benutzernamen von Lena Fischer erfahren (ein eindeutiges Identifikationsmerkmal), die Kundennummer der besuchten Behörde sowie im Fall des Jura – aufgrund einer fehlerhaften Konfiguration – sogar die genaue Adresse der besuchten Website. Kurz: Swiss Sign erfährt, dass Fischer sich im Jura angemeldet und dort einen Antrag auf finanzielle Unterstützung im Bildungsbereich einreicht. Nicht nur der eigentliche, sondern auch ein fremder Identitätsprovider weiss damit Bescheid über ihr Vorhaben.“

Republik.ch

Das Stichwort ist also: Fehlkonfiguration.

Leider habe ich das in einem Zufallsfund gemeinsam mit InfoSec-Experte Florian Forster rausgefunden. Was würde passieren wenn wir das systematisch mal anschauen….?

Und nun der absolute Favorit von mir:

„Mit Blick auf die bisherigen Ausführungen wird sichtbar, dass die Autorin AUS EINEM GEFÜHL heraus argumentiert. Sie behauptet, der Betrieb basiere auf reinem Vertrauen in den Identitätsprovider:

… so muss sie darauf hoffen, dass Swiss Sign ihre Nutzungsdaten wirklich nach sechs Monaten löscht, wie es das Gesetz vorsieht.

«Spielchen» mit diesen Daten seien möglich.

A. Fichter, “Die Probleme mit der Schweizer E-Identität – Republik”, 28.01.2021 (republik.ch)

Für diese Behauptungen führt die Autorin jedoch keinerlei Belege auf. Ein “schlechtes Gefühl” ist kein Beleg.“

Blogbeitrag

Bitte beachten, liebe LeserInnen: So steht es 1:1 im Blogbeitrag drin.

Es ist mein Favorit, weil Herr Grasarevic BEWUSST lose Sätze aus meinem Text aneinanderreihte, Zitate AUS DEM KONTEXT REISST UND MIR IN DEN MUND LEGT.

Nochmals: Meine Gefühle spielen keine Rolle…Das Wort „schlechte Gefühle“ kommt in meinem Text nicht vor. Herr Grasarevic zitiert sich also lustigerweise selbst.

Und jetzt kommt eine weitere Fake News-Taktik: Das Wort „Spielchen“ habe auch NICHT ICH gesagt. Sondern der von mir zitierte Experte Thomas Bühler.

Schauen wir doch nochmals nach, wie es in meinem Text steht:

„Wie der Verein Data Privacy Community in einem Webinar erklärt, werden bei Swiss Sign dabei riesige Datenmengen angehäuft. So erfährt es der Identitätsprovider, wenn Lena Fischer sich etwa bei Digitec einloggt, den Kaufvorgang abbricht, später bei Galaxus weitersurft und danach die Steuererklärung im Kanton St. Gallen ausfüllt – alles mit demselben Benutzerkonto, der digitalen ID von Swiss Sign. Ebenso erfährt Swiss Sign allerlei Metadaten wie etwa die Browsersprache. «Spielchen» mit diesen Daten seien möglich, sagt Thomas Bühler, Sprecher im Webinar.“

Republik.ch

Vielleicht sollte Herr Grasarevic mal darüber bloggen, was IT-Experten schreiben? Das wäre zu unbequem. Er schiesst lieber auf die Journalistin.

In einem einzigen Punkt gebe ich ihm recht: JA ich behaupte allerdings, der Betrieb basiert auf REINEM VERTRAUEN in den Identitätsprovider.

Warum? Stichwort oben: kein Privacy by Design wird gesetzlich verankert. Alles hängt von einer Drittpartei, einem IdP, mit einem zentraliserten Datenbank und einem zentralen Server ab. Bei jedem Log-in, bei jeder Authentisierung bin ich DARAUF angewiesen, dass es funktioniert und DASS damit nichts angestellt wird.

Und nun zum Schluss ein Schmankerl:

„Der herbeigeredete “Missbrauch” der Daten müsste von sämtlichen beteiligten Unternehmen getragen werden. „

Blogbeitrag

Auch das ist wieder kreuzfalsch.

Erstens rede ich keinen Missbrauch herbei. Es sind potenzielle Szenarien. Sie können passieren beim IDP, sie können aber durch Drittparteien (Hacker etc.) ebenfalls passieren.

Zweitens haben UBS, Swisscom etc einen Sitz im Verwaltungsrat der SwissSign und keinen Zugriff auf das operative technische System, auf die gehosteten Datazentren bei der Post etc.

Lustigerweise schreibt IT-Anwalt Grasarevic damit selber ganz wilde Dinge. Oder wie genau erhalten Konsortiumspartner Einblick in die Datennutzung? Eigentlich eine abenteuerliche Unterstellung.

Ah ja Stichwort SwissSign und VR. Die sind nicht mehr so happy mit der SwissID, achtung Recherche.

Zweiter Teil zu diesem Thema (SwissSign) folgt.

Die Teile III und IV von Laux und Grasarevic dekonstruiere ich nächste Woche. Zuerst ist Winterkongress und Wochenende.

Update vom 28. Februar: Wenn es sich beim BG eID NICHT um Privacy by Trust handelt, wie Herr Grasarevic behauptet, wie kann dann eine Bürgerin mit einer eID sicherstellen dass all ihre Login-Daten tatsächlich nach 6 Monaten gelöscht werden? Indem sie selber protokolliert wie oft sie sich wo einloggte und dann auf Anfrage beim IDP nachfragt, der dann die Daten aushändigt…Und sie Kongruenzen und zeitliche Abschnitte miteinander vergleicht? Ich würde sagen: ist etwas aufwendig.

Ausserdem weshalb kann sie dann nicht selber nach einem gewissen Zeitraum ihre Datensätze (die nicht mehr für die Beweissicherung bei allfälligen Impersonationen oder anderen Missbrauchsfällen benötigt werden) selbständig löschen?

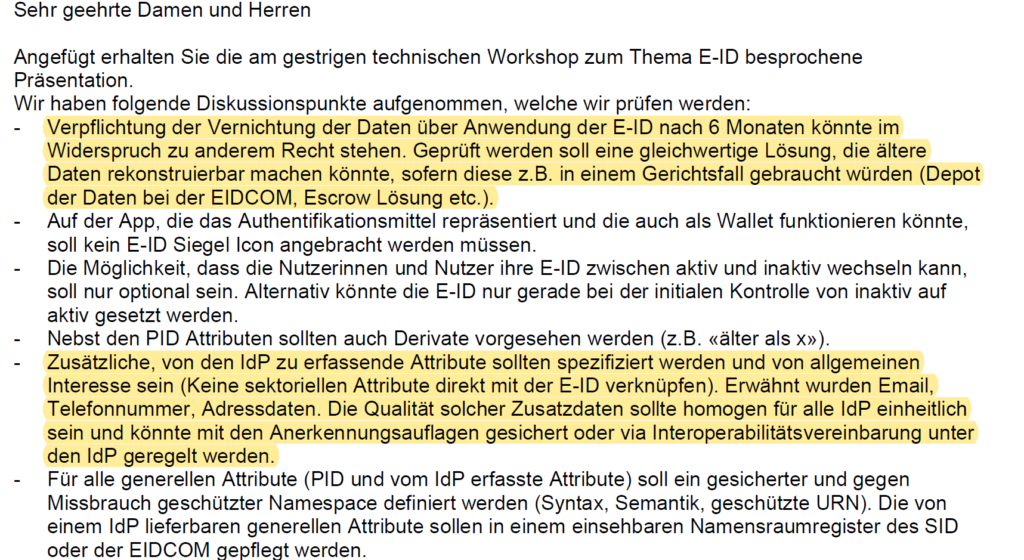

Ach ja und hier ein anderes Beispiel von abstraktem Gesetzestext (für die Herren der Massstab aller Dinge oder zumindest der „Fakten“) und konkreter Verordnung, sprich Umsetzung des BG eID: Im Gesetz steht dass Interoperabilität gewährleistet werden muss, ein Service Provider mit einem IDP eine Vereinbarung hält und die IDPs untereinander dafür sorgen, dass die Interoperabilität gewährleistet sein muss.

Dank- achtung- RECHERCHE hab ich nun herausgefunden, wie das konkret vonstatten gehen wird:

Weil der Fed:Hub bei den IDPs liegen, sorgen sie selber für einen permanenten Datenaustausch, wenn gewählter IDP des Service Provider nicht mit dem gewählten IDP der eID-Bürgerin überstimmt.

„Damit wird der viel zitierte «Wettbewerb der besten E-ID-Lösungen» ad absurdum geführt. Unabhängig davon, für welche Lösung sich die Bürgerin entscheidet, und mag sie noch so datenschutzfreundlich sein: Sie wird sich nicht vor «fremden» Anbietern verstecken können.“

Republik.ch

Weiss man auch erst seit meiner Recherche. Leider alles Fakten, die die Herren nicht ignorieren können.

Update vom 1. März: Dass auch die strikte Trennung von Identitäts- und Nutzungsdaten obsolet wird (das ist wohl das was die Befürworter mit „privacy by design“ meinen), sobald die Daten verknüpft werden, bestätigt auch die Professorin für Informatik Annett Laube:

„Das Bundesamt [für Justiz] schreibt etwa, dass erstmals «Datenschutz by Design» in einem Gesetz verankert werde, weil die E-ID-Anbieter die Identitätsdaten (den Namen und das Geburtsdatum von Lena Fischer) getrennt von den Nutzungsdaten (Surfen bei Galaxus) speichern müssen. Doch diese Trennung hat wenig mit dem Prinzip «Privacy by Design» zu tun. Denn auch hier ist man auf den Goodwill der Identitätsprovider angewiesen. Es ist keine Architektur vorgeschrieben, die Datensparsamkeit und Datenhoheit bei Nutzerinnen zur Pflicht erklärt.

Ausserdem wird diese Trennung bei jedem Einloggen ständig aufgehoben. «Egal, wie die physische Trennung der Daten ist, zur Laufzeit müssen alle Speicherorte zusammenarbeiten, und es gibt Links, die die Daten zusammenhalten», sagt Annett Laube, Informatikprofessorin an der Berner Fachhochschule.“

Republik.ch